I fornitori di servizi di telecomunicazioni nel Medio Oriente sono diventati il bersaglio di un nuovo insieme di intrusioni noto come ShroudedSnooper, che utilizza una backdoor furtiva chiamata HTTPSnoop. Secondo un rapporto di Cisco Talos, HTTPSnoop è una backdoor semplice ma efficace che impiega tecniche innovative per interfacciarsi con i driver e i dispositivi kernel HTTP di Windows, al fine di ascoltare le richieste in arrivo per specifici URL HTTP(S) ed eseguire il contenuto sul punto finale infetto.

Dettagli sulle minacce di ShroudedSnooper e HTTPSnoop

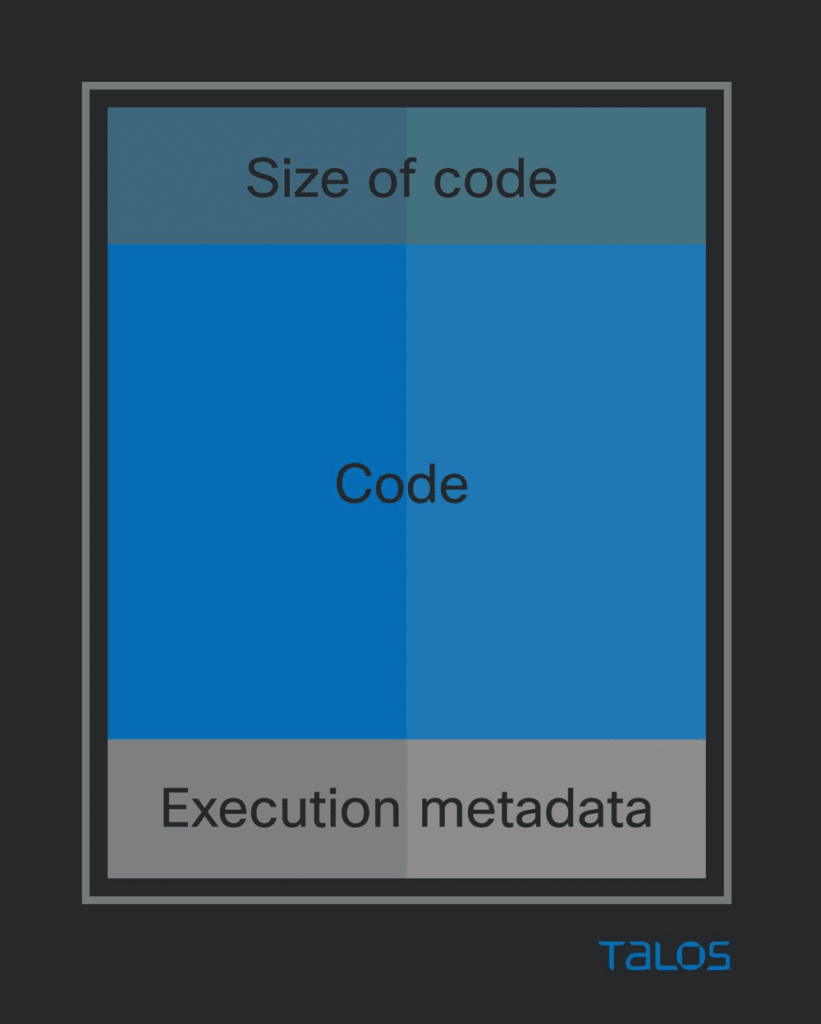

ShroudedSnooper sfrutta server esposti su internet e distribuisce HTTPSnoop per ottenere un accesso iniziale agli ambienti target. Entrambe le varianti di malware impersonano componenti dell’applicazione Cortex XDR di Palo Alto Networks (nominata “CyveraConsole.exe”) per passare inosservate. Fino ad ora sono stati rilevati tre diversi campioni di HTTPSnoop. Il malware utilizza API Windows di basso livello per ascoltare le richieste in arrivo che corrispondono a modelli di URL predefiniti, che vengono poi raccolti per estrarre il shellcode da eseguire sull’host.

Un altro strumento nell’arsenale dell’attore della minaccia è un impianto gemello chiamato PipeSnoop, che può accettare shellcode arbitrario da un “named pipe” ed eseguirlo sul punto finale infetto. “Questo suggerisce che l’impianto è probabilmente progettato per funzionare ulteriormente all’interno di un’impresa compromessa, invece di server esposti al pubblico come HTTPSnoop, e probabilmente è destinato a essere utilizzato contro i punti finali che gli operatori di malware considerano più preziosi o ad alta priorità”, hanno affermato i ricercatori di Talos. La natura del malware indica che PipeSnoop non può funzionare come impianto autonomo e richiede un componente ausiliario che funge da server per ottenere il shellcode attraverso altri metodi, e utilizza il named pipe per trasmetterlo alla backdoor.

Tendenze recenti negli attacchi al settore delle telecomunicazioni

Il settore delle telecomunicazioni, in particolare nel Medio Oriente, è diventato un bersaglio ricorrente negli ultimi anni. Nel gennaio 2021, ClearSky ha scoperto una serie di attacchi orchestrati da Lebanese Cedar, mirati a operatori di telecomunicazioni negli Stati Uniti, nel Regno Unito e in Medio Oriente. Più tardi, a dicembre, Symantec, di proprietà di Broadcom, ha evidenziato una campagna di spionaggio che colpiva gli operatori di telecomunicazioni nel Medio Oriente e in Asia, probabilmente orchestrata da un attore della minaccia iraniano noto come MuddyWater (o Seedworm). Altri gruppi avversari, identificati con i nomignoli BackdoorDiplomacy, WIP26 e Granite Typhoon (precedentemente Gallium), sono stati attribuiti ad attacchi contro fornitori di servizi di telecomunicazioni nella regione nel corso dell’ultimo anno.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.