Sommario

La sicurezza informatica è in una fase critica: gli attacchi stanno diventando sempre più sofisticati, colpendo utenti e sviluppatori in modo simultaneo. Due recenti ricerche evidenziano due facce della stessa minaccia: da un lato SpyLend, un’app Android dannosa mascherata da strumento finanziario legittimo su Google Play Store; dall’altro, il rischio di codice malevolo in repository di sviluppo e pacchetti software.

Le due problematiche, apparentemente distinte, condividono una matrice comune: la capacità degli attori malevoli di infiltrarsi in ecosistemi di fiducia—app store e piattaforme di sviluppo—per diffondere malware e condurre attività criminali su vasta scala.

SpyLend: un’App su Google Play che favorisce estorsioni e crimini finanziari

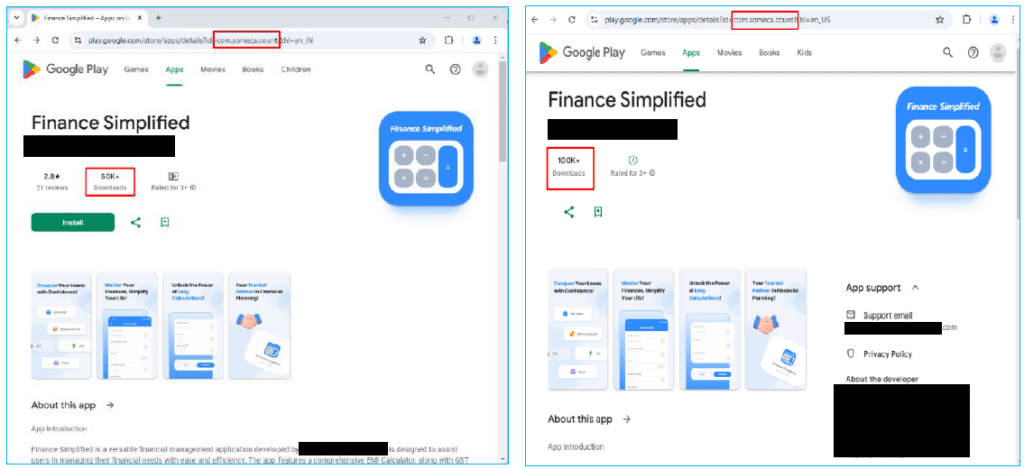

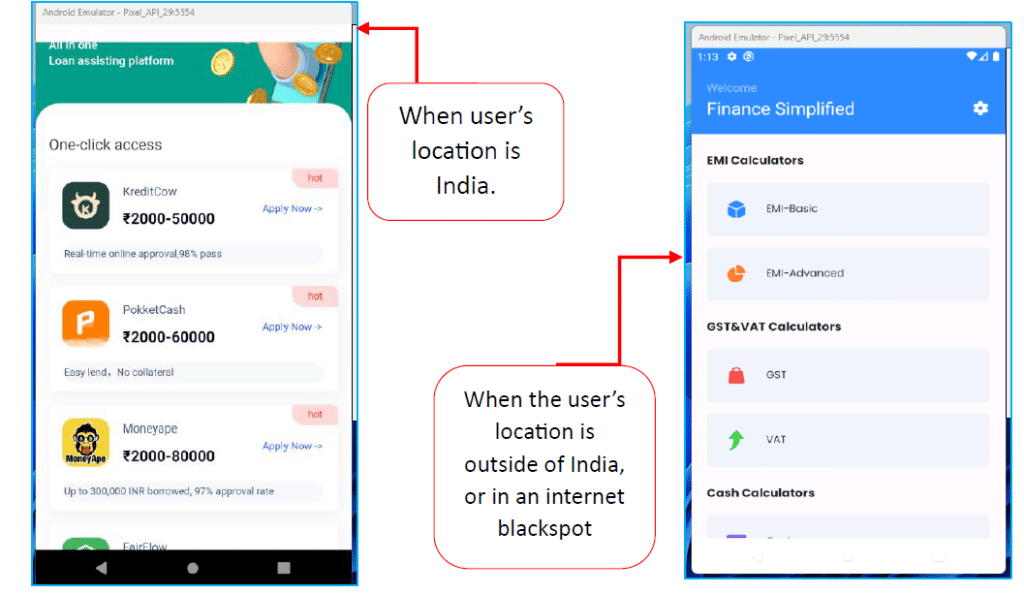

Il team di sicurezza di CYFIRMA ha scoperto che SpyLend, un’app Android mascherata da calcolatore finanziario, è in realtà uno strumento sofisticato di estorsione e frode. Disponibile su Google Play Store con il nome Finance Simplified, l’app sfrutta la localizzazione dell’utente per mostrare falsi servizi di prestiti online, progettati per raccogliere informazioni sensibili e successivamente ricattare le vittime.

Come funziona l’attacco

- Distribuzione tramite Google Play Store: L’app è riuscita a superare i controlli di sicurezza, aumentando rapidamente il numero di download da 50.000 a 100.000 in una settimana.

- Meccanismo di frode: Invece di fornire un servizio finanziario, l’app carica un elenco di prestiti fraudolenti tramite WebView, indirizzando gli utenti a siti esterni.

- Raccolta di dati sensibili: Una volta installata, l’app acquisisce contatti, foto, SMS, cronologia delle chiamate e dati della clipboard, incluso l’accesso a password e dettagli di carte di credito.

- Tecniche di ricatto: I criminali manipolano le immagini degli utenti per creare foto deepfake compromettenti, utilizzandole per estorcere denaro.

- Comunicazione con un server C2: L’app si collega a un’infrastruttura Command and Control (C2) su Amazon EC2, suggerendo un’operazione gestita da gruppi di lingua cinese.

Impatto e implicazioni

Questa minaccia non è solo un problema di sicurezza individuale, ma un segnale d’allarme per l’intero ecosistema delle app mobili. Il fatto che Google Play Store non abbia rilevato l’app mette in discussione l’efficacia dei meccanismi di protezione delle piattaforme di distribuzione software.

Codice malevolo nei repository: il rischio per gli sviluppatori

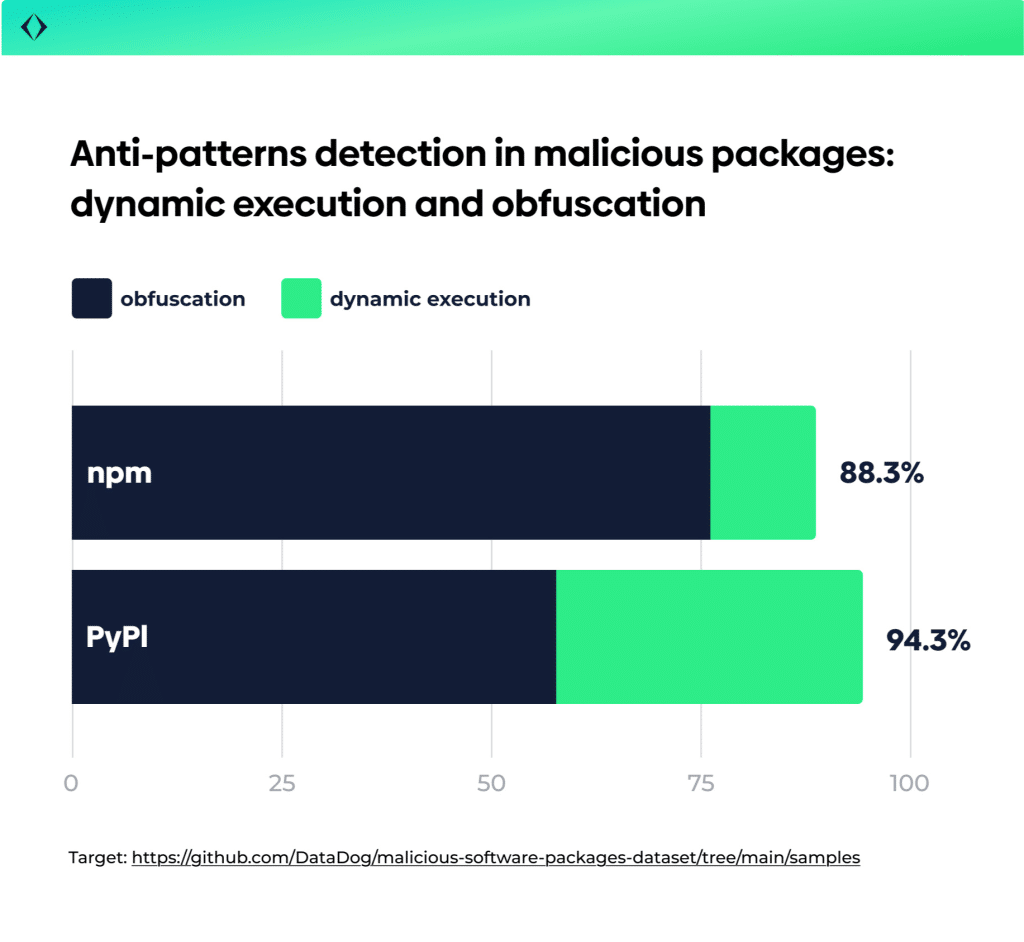

Mentre gli utenti finali sono presi di mira da app come SpyLend, anche gli sviluppatori sono esposti a un altro tipo di minaccia: l’inserimento di codice malevolo nei repository software. Un’indagine di Apiiro ha rivelato come milioni di repository GitHub siano stati clonati e infettati con malware, compromettendo lo sviluppo di software in molteplici settori.

Le principali tecniche di attacco

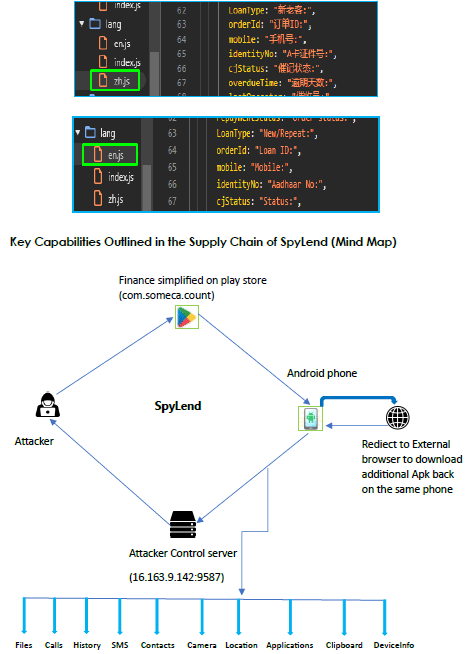

- Obfuscazione del codice – Il codice malevolo viene nascosto con tecniche di encoding (Base64, Unicode, Hex), rendendo difficile il rilevamento da parte degli analisti di sicurezza.

- Esecuzione dinamica di codice – Gli attaccanti utilizzano funzioni come

eval()edexec()per eseguire codice a runtime, eludendo i controlli statici di sicurezza. - Manomissione di pacchetti software – Attacchi su repository di npm e PyPI in cui i criminali inseriscono codice dannoso in pacchetti popolari, diffondendo backdoor e trojan.

- Typosquatting – La creazione di pacchetti malevoli con nomi simili a quelli di librerie affidabili per indurre gli sviluppatori a scaricarli involontariamente.

- Infezione tramite pull request – Gli attaccanti propongono modifiche apparentemente innocue ai repository pubblici, che una volta approvate introducono codice dannoso nel codice sorgente.

Esempi reali di codice malevolo

- Febbraio 2025: Il pacchetto essie-wire/ethers su npm scaricava e decriptava un keylogger, nascosto come immagine PNG.

- Dicembre 2024: Su PyPI, pacchetti falsi come falask e fkask contenevano script che scaricavano ed eseguivano malware da un server remoto.

- Attacchi a Bitcoin wallets: Malware nascosti in script Python e JavaScript intercettavano chiavi private per rubare criptovalute.

Protezione avanzata: come difendersi da SpyLend e codice malevolo

La protezione dagli attacchi come SpyLend e il codice malevolo nei repository richiede una combinazione di misure preventive e strumenti avanzati di sicurezza.

Difendersi dalle app dannose

- Verificare le autorizzazioni delle app – Evitare di concedere accesso a contatti, SMS e galleria a meno che non sia strettamente necessario.

- Evitare di scaricare app finanziarie sconosciute – Controllare sempre le recensioni e segnalare comportamenti sospetti.

- Monitorare i dispositivi per attività insolite – Notifiche di richieste di prestiti, messaggi non inviati dall’utente o accessi non autorizzati ai dati personali sono segnali d’allarme.

- Utilizzare software di sicurezza mobile – Antivirus e strumenti anti-malware possono rilevare comportamenti sospetti nelle app.

Proteggere il codice sorgente dai malware

- Implementare controlli di sicurezza nei repository – Strumenti come Apiiro PRevent scansionano il codice nei pull request per identificare anomalie.

- Eseguire scansioni di sicurezza periodiche – Utilizzare tool come Semgrep per rilevare codice obfuscato o esecuzione dinamica sospetta.

- Bloccare modifiche non autorizzate nei progetti open-source – Implementare firme digitali per garantire l’integrità del codice.

- Educare gli sviluppatori sulle minacce del codice malevolo – La sicurezza deve diventare una priorità per ogni team di sviluppo.

La sicurezza del software è più vulnerabile che mai

Le indagini su SpyLend e sulle campagne di codice malevolo nei repository dimostrano che il panorama delle minacce informatiche sta diventando sempre più insidioso. Gli attaccanti sfruttano sia le vulnerabilità degli utenti che quelle degli sviluppatori per ottenere accesso ai dati e monetizzare le loro operazioni criminali.

L’adozione di strumenti avanzati per il monitoraggio delle applicazioni e il controllo del codice sorgente è oggi più che mai una necessità. Proteggere la privacy e l’integrità dei sistemi digitali richiede un approccio proattivo e la collaborazione tra utenti, sviluppatori e piattaforme di distribuzione software.