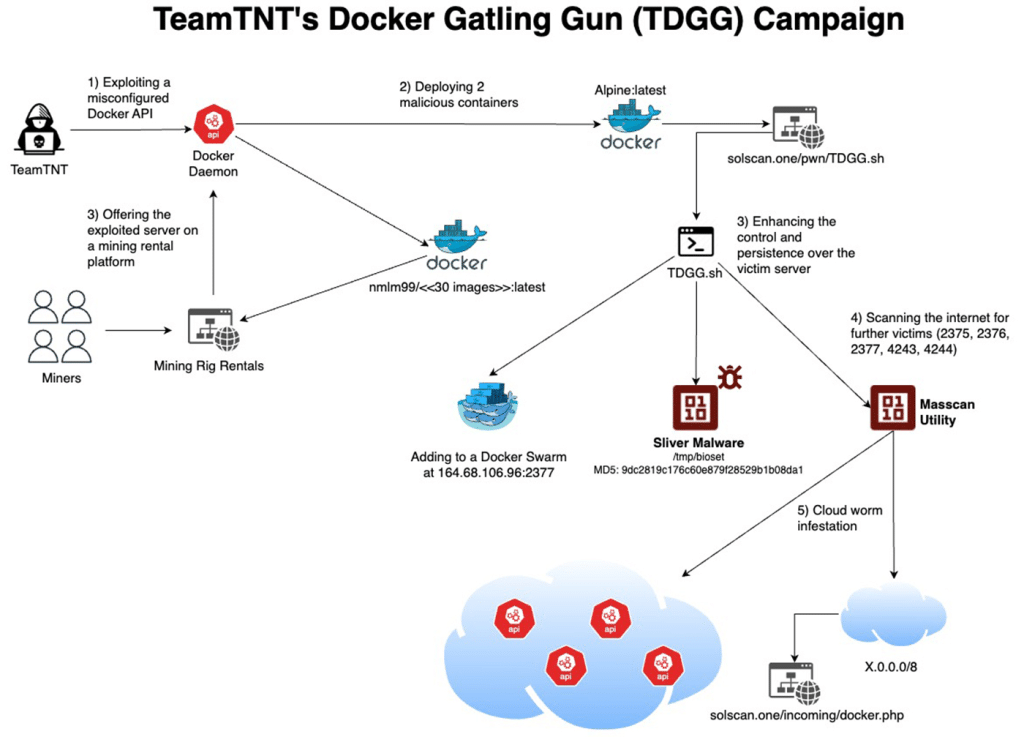

Il gruppo di hacking TeamTNT ha lanciato una nuova campagna che minaccia le istanze Docker esposte, utilizzando malware sofisticati e tecniche avanzate di elusione. La campagna, denominata “Docker Gatling Gun,” mira a sfruttare le risorse di calcolo delle vittime per attività di cryptomining e adotta tecnologie cloud native per aumentare la portata degli attacchi.

Processo di attacco e metodologie avanzate

L’attacco inizia compromettendo daemons Docker esposti tramite il malware Sliver e propagandosi tramite Docker Hub. TeamTNT utilizza Docker Hub per distribuire il malware e integra le istanze Docker compromesse in un cluster Docker Swarm, rendendo così più semplice l’espansione dell’attacco. Il gruppo ha sostituito la backdoor Tsunami con Sliver, un framework di controllo avanzato che facilita il Command and Control (C2) sfruttando protocolli come HTTPS e DNS, rendendo difficile l’individuazione da parte dei sistemi di sicurezza.

Accesso iniziale e strumenti utilizzati

L’accesso iniziale avviene attraverso la scansione di porte vulnerabili (2375, 2376, 4243 e 4244), tramite lo script TDGGinit.sh che esegue comandi su Alpine Linux, distribuendo criptominer e worm su altri server. La struttura dell’attacco include anche il tool Masscan per scansionare velocemente IP pubblici e rilevare ulteriori vulnerabilità.

Persistenza e persistenza delle minacce

TeamTNT utilizza la Swarm per garantire la persistenza dell’infezione, consolidando il controllo sulle istanze Docker compromesse e utilizzandole come parte di un sistema orchestrato per attività di cryptomining e attacchi a cascata su altre infrastrutture. Questo metodo aumenta significativamente il rischio per le aziende e le organizzazioni che utilizzano Docker, data la velocità e l’automazione dell’attacco.

Difesa e misure di evasione avanzate

La presenza del malware Sliver rappresenta una svolta rispetto agli attacchi precedenti: questo malware consente a TeamTNT di evitare rilevamenti grazie alla crittografia e all’uso di chiavi di autenticazione uniche. Con tecniche come il mascheramento dei nomi di processo (ad esempio, tramite il nome “Chimaera”) e il caricamento di rootkit come prochider, il gruppo riesce a sfuggire ai controlli di sicurezza standard.

Raccomandazioni per la sicurezza dei container

La campagna “Docker Gatling Gun” evidenzia la necessità di proteggere i container Docker esposti. Le organizzazioni devono adottare misure di sicurezza come l’implementazione di firewall e la protezione delle credenziali per prevenire accessi non autorizzati e monitorare costantemente l’attività di rete per individuare comportamenti sospetti.