Sommario

Una nuova versione del trojan bancario TgToxic, già noto per aver colpito utenti Android nel sud-est asiatico, sta ampliando il proprio raggio d’azione, adottando tecniche avanzate per eludere le misure di sicurezza e complicare il lavoro degli analisti di cybersecurity. Secondo l’ultima analisi di Intel 471, il malware ha subito significativi aggiornamenti, tra cui l’integrazione di meccanismi anti-emulazione, l’uso di tecniche di offuscamento dei server di comando e controllo (C2) e una maggiore sofisticazione nel furto di credenziali finanziarie e criptovalute.

L’aggiornamento del malware sembra essere una risposta diretta alla pubblicazione di ricerche precedenti, tra cui un rapporto diffuso da Cleafy nell’ottobre 2024 che aveva analizzato una variante denominata ToxicPanda. Le modifiche introdotte suggeriscono che i suoi sviluppatori stiano monitorando attivamente le fonti di intelligence pubbliche per adattare il codice e contrastare le strategie di difesa delle aziende di sicurezza informatica.

L’evoluzione di TgToxic: dalle origini all’ultima variante

Scoperto per la prima volta da Trend Micro nel luglio 2022, TgToxic è stato identificato come un trojan bancario specializzato nel furto di credenziali di accesso, nella compromissione di wallet di criptovalute e nell’intercettazione di transazioni finanziarie. Inizialmente diffuso attraverso campagne di phishing e applicazioni malevole che imitavano siti governativi o app di messaggistica, il malware è riuscito a colpire migliaia di utenti nel sud-est asiatico.

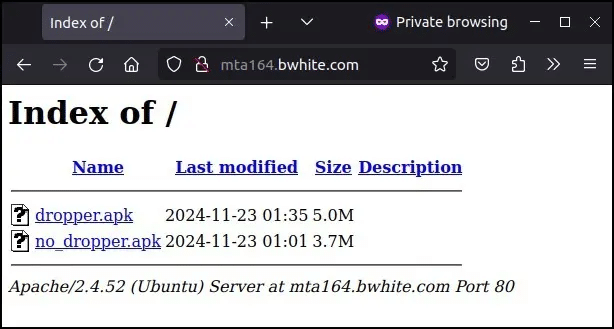

A partire da novembre 2024, gli analisti di Intel 471 hanno osservato una nuova campagna basata su una versione aggiornata di TgToxic. L’infrastruttura alla base del malware è stata più volte modificata nel corso del tempo, con tre versioni principali identificate tra ottobre 2024 e febbraio 2025.

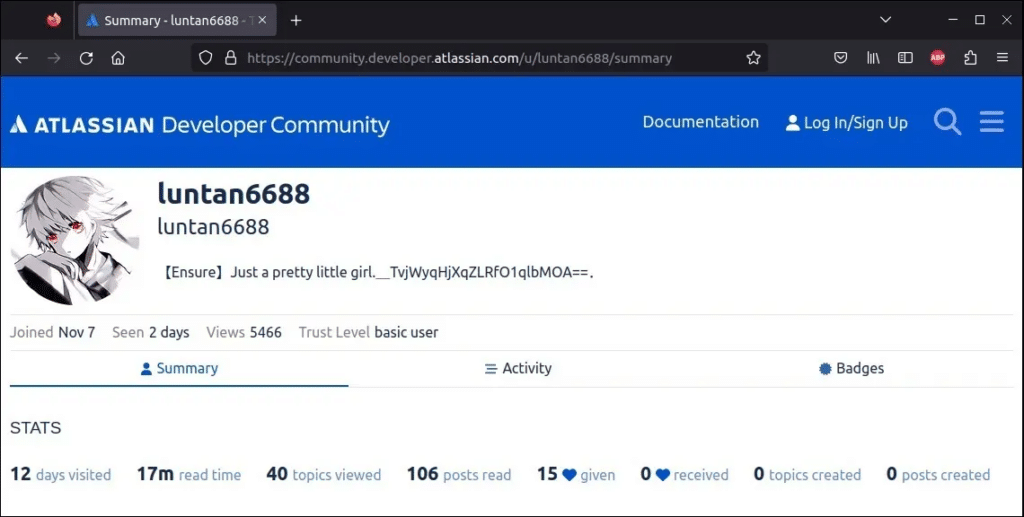

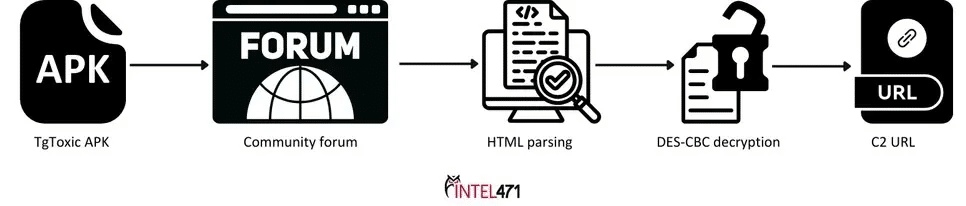

La prima variante utilizzava profili utente su forum pubblici per memorizzare stringhe crittografate contenenti le informazioni sui server di comando e controllo. Questa tecnica, nota come dead drop resolver, consente al malware di recuperare i dati di connessione direttamente dai profili online senza bisogno di hardcoded URLs, rendendo più difficile il blocco dell’infrastruttura malevola.

Dopo poche settimane, però, i profili utilizzati dagli hacker sono stati rimossi dai forum, costringendo gli sviluppatori di TgToxic a passare a un algoritmo di generazione dei domini (DGA), una tecnica che permette di generare dinamicamente indirizzi C2, rendendo il malware più resiliente alle operazioni di takedown.

Miglioramenti nelle capacità di evasione e attacco

Uno degli aspetti più preoccupanti della nuova versione di TgToxic è l’integrazione di avanzate tecniche anti-emulazione, progettate per impedire agli analisti di eseguire il malware in ambienti controllati e studiarne il comportamento.

Il malware adotta un approccio multilivello per identificare se il dispositivo su cui è in esecuzione è un emulatore o un vero smartphone, attraverso:

- Analisi delle proprietà hardware: verifica la presenza di componenti fisici tipici di un telefono reale, come sensori, Bluetooth e modem cellulare, e confronta il processore con quelli comunemente usati negli emulatori, come Intel o AMD.

- Controllo delle impostazioni di sistema: esamina i parametri del dispositivo, cercando indicatori di ambiente simulato come nomi di produttori fittizi (Genymotion, QEMU, VirtualBox) o l’assenza di firme digitali valide.

- Verifica dei permessi e dei processi attivi: monitora la memoria e i servizi in esecuzione per individuare strumenti di debug o sandboxing, terminando l’esecuzione se rileva anomalie.

Parallelamente, il malware ha migliorato la sua capacità di catturare credenziali bancarie e criptovalute, sfruttando funzionalità avanzate di screen overlay e keylogging, oltre a intercettare gli appunti e sostituire gli indirizzi dei wallet copiati dagli utenti.

L’uso del Domain Generation Algorithm (DGA) per il controllo remoto

A partire da dicembre 2024, TgToxic ha implementato un DGA per generare dinamicamente domini C2, aumentando la capacità di resistenza agli interventi di sicurezza.

Invece di affidarsi a un set fisso di server, il malware genera automaticamente nuovi domini secondo schemi predefiniti, provando a connettersi ai diversi indirizzi finché non ne trova uno attivo. Questo approccio è particolarmente efficace per:

- Evitare il blocco preventivo dei domini da parte degli strumenti di sicurezza.

- Garantire una comunicazione continua con gli attaccanti, anche se alcuni server vengono chiusi.

- Adattarsi rapidamente ai cambiamenti, aggiornando dinamicamente la lista dei C2 attivi.

Gli analisti di Intel 471 hanno identificato diversi top-level domains (TLDs) utilizzati dal malware, suggerendo che gli operatori dietro TgToxic stanno testando diverse infrastrutture per garantire continuità operativa.

L’espansione geografica: un rischio globale

Un elemento particolarmente rilevante nell’analisi delle ultime versioni di TgToxic è la sua espansione oltre il sud-est asiatico. L’inclusione di banche europee e latinoamericane nella lista delle applicazioni prese di mira suggerisce che gli sviluppatori del malware stanno cercando di accedere a nuovi mercati, ampliando il bacino di potenziali vittime.

Questo cambiamento riflette una strategia ben pianificata per colpire utenti con maggiori risorse finanziarie e sfruttare le differenze nei sistemi di sicurezza bancaria tra diverse regioni del mondo.

Come proteggersi dal trojan TgToxic

Gli esperti di sicurezza raccomandano una serie di misure per ridurre il rischio di infezione da TgToxic e da minacce simili:

- Disabilitare l’installazione da fonti sconosciute sugli smartphone Android per impedire il download di APK dannosi.

- Utilizzare soluzioni di Mobile Threat Defense (MTD) per monitorare le attività sospette sui dispositivi aziendali.

- Evitare di cliccare su link ricevuti via SMS o email non verificati, principale vettore di distribuzione del malware.

- Monitorare le richieste di permessi delle applicazioni, in particolare quelle che richiedono accesso ai servizi di accessibilità, spesso sfruttati per operazioni malevole.

- Mantenere aggiornati i dispositivi e le app bancarie, per ridurre la vulnerabilità a exploit noti.

L’evoluzione di TgToxic evidenzia come i gruppi di cybercriminali stiano adottando strategie sempre più sofisticate per eludere le difese di sicurezza, sfruttando tecniche avanzate di evasione, distribuzione e controllo remoto.

L’uso di DGA per la gestione dei server C2, le funzionalità anti-emulazione e l’espansione a nuovi mercati indicano che il trojan rappresenta una minaccia in continua evoluzione, capace di adattarsi rapidamente alle contromisure implementate dagli analisti di sicurezza.

Per le aziende e gli utenti finali, la prevenzione e la consapevolezza rimangono le armi più efficaci per mitigare il rischio di infezione e proteggere le proprie credenziali e risorse finanziarie.