Sommario

Il gruppo di cyber-spionaggio UAC-0063, precedentemente attivo in Asia centrale, ha esteso le proprie operazioni in Europa, colpendo ambasciate, enti governativi e infrastrutture critiche. Secondo Bitdefender Labs, questa minaccia avanzata persiste dal 2022, con tecniche sofisticate di compromissione e furto di dati.

L’attività di UAC-0063 è associata alla compromissione di documenti Word, all’uso di keylogger avanzati e alla diffusione di malware personalizzato come DownEx e HATVIBE. Alcuni indicatori suggeriscono connessioni con APT28 (BlueDelta), il gruppo di cyber-spionaggio legato alla Russia, sebbene non vi sia una conferma definitiva.

L’evoluzione dello scenario geopolitico e il cyber-spionaggio

Il conflitto in Ucraina ha ridefinito gli equilibri geopolitici dell’Asia centrale, con una progressiva riduzione dell’influenza russa a favore della Cina. Questo mutamento ha alimentato un’intensa attività di spionaggio informatico, con attori statali e gruppi indipendenti che cercano di raccogliere informazioni strategiche.

Le attività di UAC-0063 riflettono questo contesto:

- Obiettivi iniziali: Ambasciate e istituzioni governative in Kazakistan, Kirghizistan e Uzbekistan.

- Espansione: Attacchi mirati a Germania, Regno Unito, Paesi Bassi, Romania e Georgia.

- Metodi: Attacchi alla supply chain, infezioni tramite documenti Word malevoli, e l’uso di malware avanzati per la persistenza nei sistemi.

Tattiche e tecniche di UAC-0063

1. Attacco iniziale: documenti Word infetti

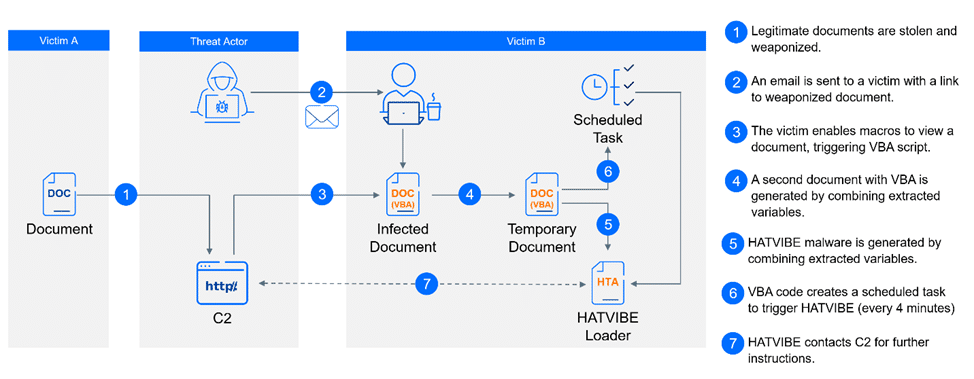

Il gruppo compromette un primo bersaglio e esfiltra documenti Word legittimi, successivamente modificati con macro malevole per infettare nuove vittime. Questo approccio permette di aggirare le difese tradizionali, poiché i documenti sembrano autentici.

Esempio di documenti compromessi:

- “Rev5_ Joint Declaration C5+GER_clean version.doc” (Kazakhstan)

- “Об итогах визита в Люксембург.doc” (Russia)

- “Накануне начала президентских выборов в Румынии.doc” (Romania)

Una volta aperto il documento, un banner invita l’utente ad attivare le macro, che eseguono codice malevolo in background, permettendo il download del malware HATVIBE.

2. Malware utilizzati: HATVIBE, DownEx e DownExPyer

Il malware di UAC-0063 è progettato per il furto di dati sensibili, la persistenza e la diffusione laterale nella rete.

- HATVIBE: un HTA loader che si connette ai C2 server, ricevendo comandi per installare altri malware.

- DownEx (C++): utilizzato per esfiltrare documenti riservati e comunicazioni diplomatiche.

- DownExPyer (Python): una variante più avanzata, con funzionalità di persistenza e attacchi personalizzati.

3. Persistenza e keylogger

Il gruppo utilizza anche un keylogger avanzato, chiamato LOGPIE, che registra le pressioni dei tasti e monitora la clipboard. Il malware PyPlunderPlug è invece dedicato all’esfiltrazione di file da dispositivi USB connessi al sistema infetto.

Infrastruttura di comando e controllo (C2)

I server C2 identificati includono:

- lanmangraphics[.]com – 84.32.188.23

- errorreporting[.]net – 185.62.56.47

- internalsecurity[.]us – 212.224.86.69

- tieringservice[.]com – 46.183.219.228

Questi server ricevono dati dai sistemi compromessi e distribuiscono nuovi payload.

Mitigazione e contromisure

Gli esperti raccomandano le seguenti azioni per proteggersi da UAC-0063:

- Bloccare gli IoC noti e monitorare il traffico verso i server C2.

- Evitare di abilitare macro nei documenti Word non verificati.

- Implementare controlli di sicurezza avanzati, come EDR e XDR, per rilevare malware basati su Python e C++.

- Eseguire audit regolari su documenti Word inviati via email per individuare potenziali tentativi di weaponizzazione.

L’operazione di cyber-spionaggio UAC-0063 rappresenta una minaccia sofisticata che si è estesa dall’Asia centrale all’Europa, con obiettivi governativi e diplomatici. L’uso di malware avanzati e di tecniche di persistenza indica un attore altamente organizzato, potenzialmente collegato alla Russia.

Le organizzazioni devono adottare strategie di difesa avanzate per contrastare questa minaccia e prevenire la compromissione dei propri dati sensibili.