Sommario

Un uomo della Georgia è stato condannato a un anno di prigione per aver sottratto $3,4 miliardi in Bitcoin dalla piattaforma Silk Road nel 2012

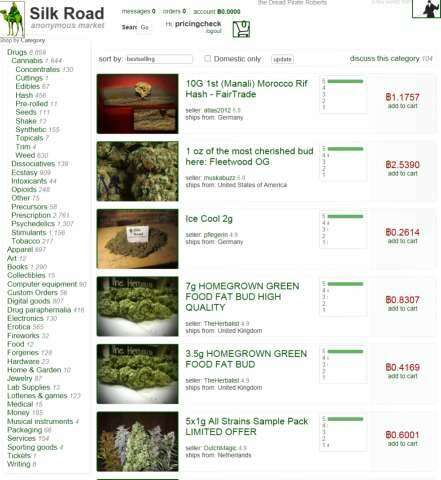

Il colpo su Silk Road

Nel 2012, James Zhong riuscì a rubare oltre 51.680 BTC dal mercato darknet Silk Road, sfruttando una vulnerabilità del sistema. All’epoca, il valore dei Bitcoin rubati ammontava a $3,4 miliardi, mentre ora sono valutati $1,57 miliardi. Per portare a termine il furto, Zhong creò diversi account su Silk Road, depositando una piccola quantità di Bitcoin in ognuno di essi e poi effettuando oltre 140 transazioni velocemente, sfruttando così la vulnerabilità del sistema e accaparrandosi i Bitcoin.

Nascondere il bottino e la scoperta delle autorità

Dopo aver sottratto i Bitcoin, Zhong cercò di occultare il possesso dei fondi trasferendoli su più indirizzi e utilizzando mixer di Bitcoin per rendere più difficile il tracciamento. Nel 2017, trasse vantaggio dal fork di Bitcoin Cash, convertendo tutti i suoi fondi in Bitcoin. Nonostante il furto risalisse a oltre un decennio fa, Zhong riuscì a nascondere le sue azioni fino a novembre 2021, quando la sua abitazione fu perquisita dalle forze dell’ordine. Durante la perquisizione, gli agenti scoprirono i Bitcoin rubati nascosti in una cassaforte nel pavimento e in un computer a scheda singola occultato sotto coperte e all’interno di una scatola di popcorn Cheetos.

Sequestro dei beni e resa di Zhong

Oltre ai Bitcoin recuperati, le autorità sequestrarono altri oggetti di valore, come denaro contante, metalli preziosi e Bitcoin fisici del marchio Casascius. Nel marzo 2022, Zhong iniziò a consegnare alle autorità i Bitcoin precedentemente non scoperti.