Un nuovo rapporto tecnico pubblicato da Sysdig rivela una campagna avanzata condotta dall’attore statale UNC5174, affiliato al governo cinese, che sfrutta la nuova RAT open-source VShell e tecniche di attacco fileless per penetrare e mantenere l’accesso a sistemi Linux nel contesto di operazioni di cyberspionaggio e brokeraggio di accessi. L’arsenale include anche una variante del malware SNOWLIGHT, già utilizzato in attacchi precedenti contro infrastrutture critiche in Occidente.

Cosa leggere

La nuova campagna: attacco mirato a sistemi Linux tramite script bash e payload in memoria

Secondo il team Sysdig, l’attacco ha inizio con l’esecuzione di uno script download_backd.sh, che scarica due eseguibili: dnsloger (legato a SNOWLIGHT) e system_worker (Sliver implant). Entrambi vengono installati in /tmp o /usr/bin a seconda dei privilegi disponibili, e resi persistenti tramite crontab, systemd o init.d, assicurandone l’avvio automatico e continuo.

SNOWLIGHT agisce come dropper: attraverso una richiesta HTTP cifrata indirizzata a vs.gooogleasia.com, scarica VShell direttamente in memoria usando memfd_create e fexecve, due syscall che permettono di eseguire file binari direttamente dalla RAM, eludendo i controlli file-based.

VShell: RAT fileless di origine cinese con C2 via WebSocket

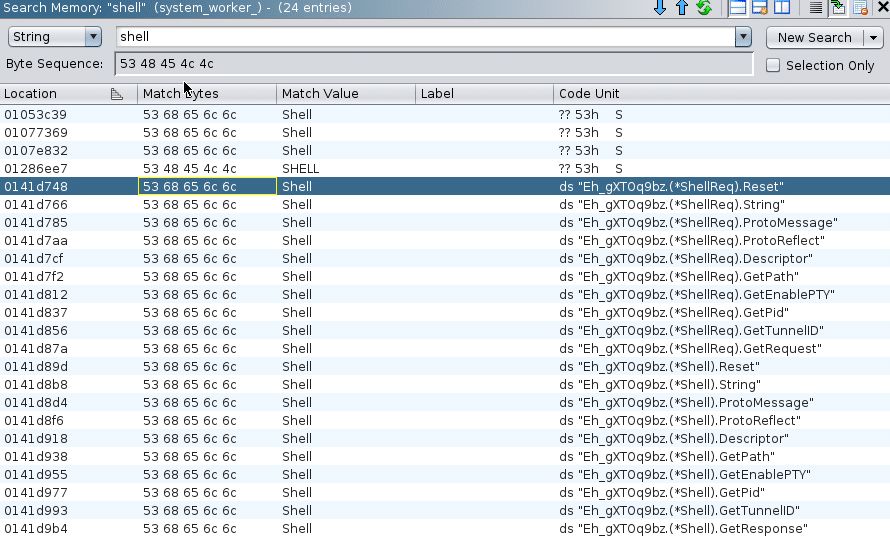

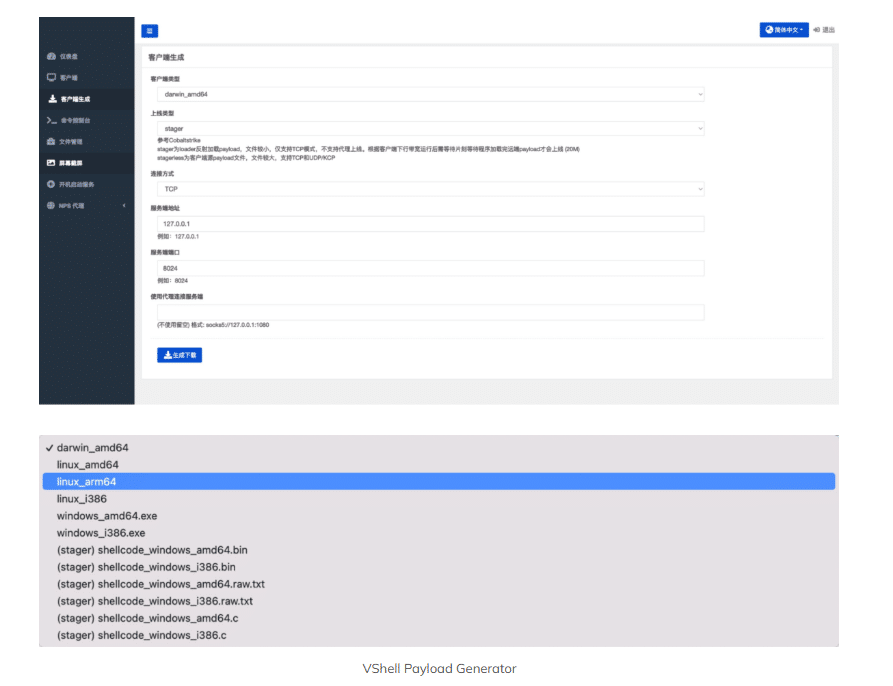

VShell rappresenta l’elemento più avanzato di questa campagna. Si tratta di una RAT scritta in Go, originariamente distribuita su GitHub dal creatore cinese “veo”, oggi rimossa ma disponibile in copia in diversi archivi underground.

Questa variante è eseguita interamente in memoria, rinominata in [kworker/0:2] per mimetizzarsi tra i processi di sistema. La connessione al comando e controllo avviene tramite WebSocket cifrato su porta 8443, un canale bidirezionale in tempo reale, difficile da monitorare con antivirus tradizionali.

L’infrastruttura C2 si appoggia su domini come gooogleasia.com, sex666vr.com, huionepay.me, telegrams.icu e c1oudf1are.com, tutti costruiti con tecniche di domain squatting per trarre in inganno utenti e sistemi automatici.

Sliver e tecniche avanzate di evasione: mTLS, WireGuard, obfuscazione Go

Il secondo componente del pacchetto malevolo, system_worker, è una variante del malware Sliver, già noto per le sue capacità C2 sofisticate. Questo implant è offuscato con gobfuscate, impacchettato con UPX e utilizza canali cifrati con mTLS, WireGuard e HTTPS per comunicare con i server malevoli.

Sliver consente l’esecuzione remota di comandi, l’esfiltrazione dati e l’iniezione di shellcode. I server coinvolti in questa campagna operano su sex666vr.com e gooogleasia.com, riconosciuti anche da MalTrail come nodi C2 legati a Cobalt Strike.

Tecniche di evasione avanzata: payload in memoria e allocazioni sospette

Analizzando l’esecuzione di VShell, Sysdig ha rilevato allocazioni di memoria anonime tramite mmap, configurate con PROT_NONE, segno di uno spazio riservato a shellcode o payload secondari. Questo tipo di comportamento è tipico del malware fileless, che carica in RAM ogni componente, evitando ogni scrittura su disco.

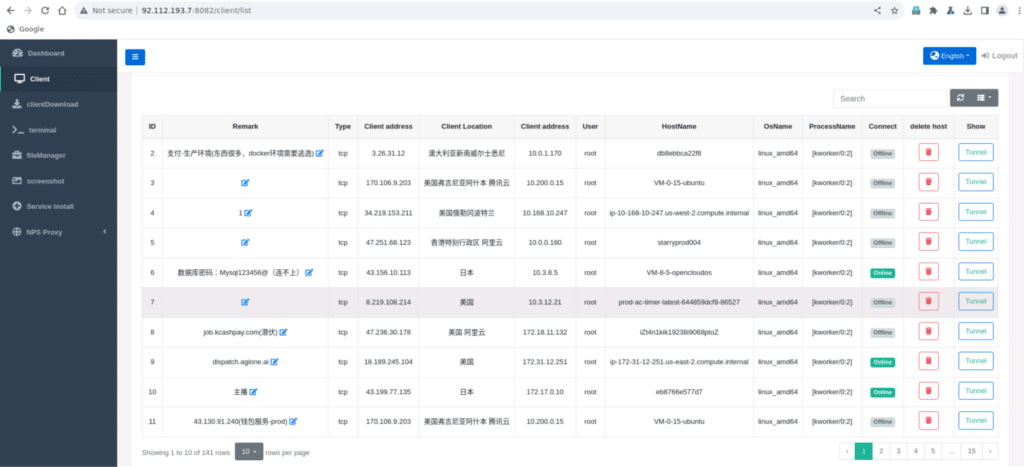

La presenza di intestazioni Upgrade: websocket e la comunicazione criptata rendono l’intercettazione estremamente complessa. Una volta stabilita la connessione, VShell permette il download selettivo di payload binari, scelti in base al sistema operativo compromesso, come dimostrato dall’interfaccia di gestione C2 catturata da Sysdig.

Obiettivi, infrastruttura e contesto geopolitico

UNC5174 è attivo da almeno un anno ed è stato segnalato da Mandiant, HivePro e ANSSI. Opera come contractor del governo cinese, con obiettivi prioritari in Stati Uniti, Regno Unito, Canada e Asia-Pacifico, inclusi governi, università, ONG, aziende hi-tech e infrastrutture critiche.

Durante le Olimpiadi estive 2024, ha compromesso appliance Ivanti CSA, e secondo Objective-See ha sviluppato varianti MacOS di SNOWLIGHT. Le campagne iniziate nel novembre 2024 continuano ancora oggi, con nuovi C2 attivi e strategia di attacco in continua evoluzione.

L’evoluzione di UNC5174 segna un salto qualitativo nell’impiego di RAT fileless e tecniche evasive

L’introduzione di VShell come payload principale e la combinazione con strumenti come SNOWLIGHT e Sliver segnano una nuova fase per UNC5174, dove espionaggio, access brokering e persistenza silente si fondono in un arsenale difficile da individuare. L’uso di WebSockets, malware in memoria, offuscamento avanzato e domini mimetici rappresenta una sfida tecnica per i difensori e sottolinea l’urgenza di adottare tecniche di rilevamento comportamentale, come Falco e Sysdig Secure.