Sommario

Il 15 agosto 2024, FortiGuard Labs ha pubblicato un’analisi dettagliata di una campagna di malware ValleyRAT che prende di mira specificamente i cinesi. Questa minaccia si distingue per l’uso di tecniche avanzate di evasione e per la capacità di eseguire codice arbitrario, compromettendo le macchine bersaglio.

Caratteristiche della campagna ValleyRAT

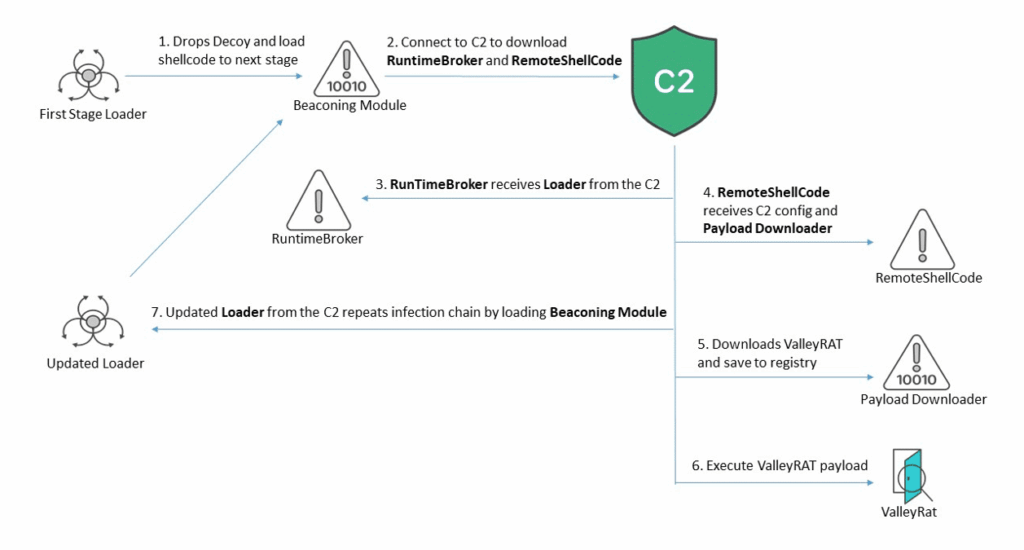

ValleyRAT è un malware multi-stage che sfrutta diverse tecniche per monitorare e controllare i suoi obiettivi, distribuendo plugin arbitrari che possono causare ulteriori danni. La sua peculiarità è l’uso intensivo di shellcode per eseguire componenti direttamente in memoria, riducendo significativamente la presenza di file nel sistema della vittima.

Il malware viene distribuito tramite file eseguibili mascherati da documenti legittimi, spesso con nomi che richiamano rapporti finanziari o altri contenuti aziendali. Una volta eseguito, crea un file temporaneo per simulare l’apertura di un documento di Microsoft Word, ingannando ulteriormente l’utente.

Tecniche di Evasione e Persistenza

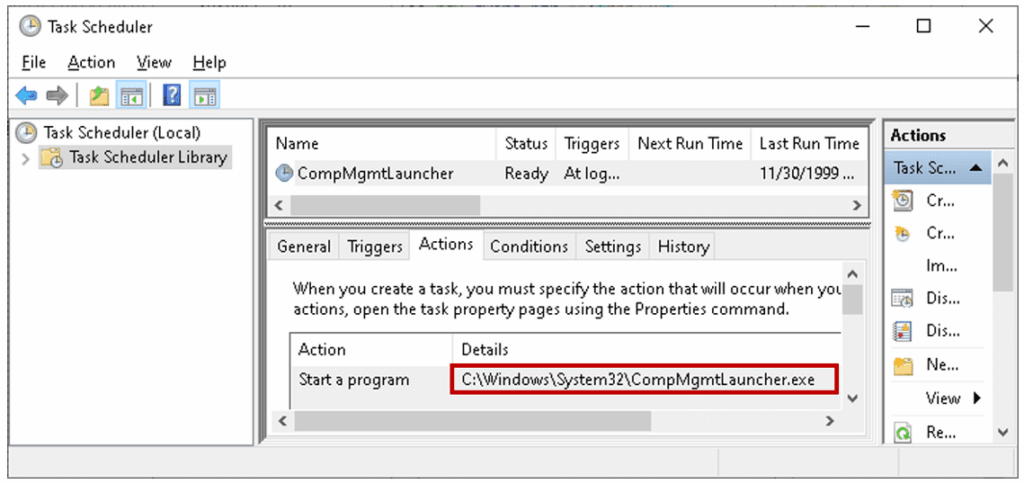

ValleyRAT utilizza una serie di tecniche sofisticate per evitare il rilevamento e garantire la sua persistenza nel sistema infetto. Tra queste, la creazione di un mutex per evitare esecuzioni multiple del malware e l’eliminazione di chiavi di registro legate a installazioni precedenti. Inoltre, il malware verifica se viene eseguito in una macchina virtuale, terminando l’esecuzione se rileva indizi di un ambiente sandbox.

Per eludere i controlli antivirus, ValleyRAT aggiunge la directory radice del percorso del malware alle esclusioni di Windows Defender, utilizzando comandi PowerShell nascosti. Se il malware rileva la presenza di processi di sicurezza, tenta di terminare questi processi iniettando codice dannoso in un processo di sistema privilegiato, come lsass.exe.

Caricamento e Esecuzione di Moduli Malevoli

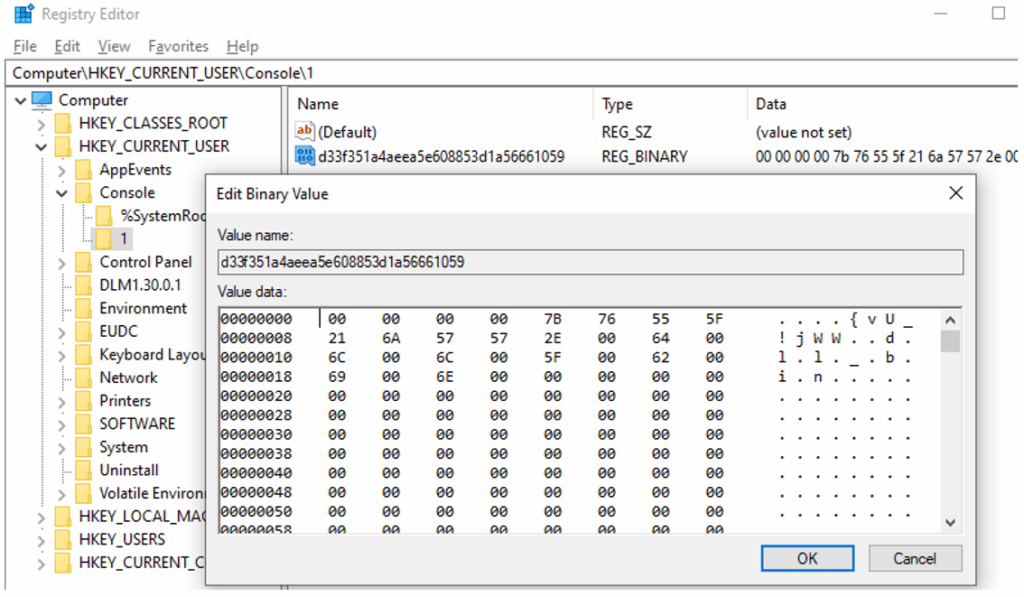

Il malware utilizza un processo multi-stage per caricare ed eseguire vari moduli malevoli, tra cui RemoteShellcode e RuntimeBroker, entrambi iniettati in processi legittimi di Windows. Questi moduli consentono al malware di mantenere una comunicazione continua con il server di comando e controllo (C2), da cui riceve ulteriori componenti per espandere le sue capacità.

Una delle caratteristiche chiave del malware è la capacità di eseguire moduli di tipo DLL riflettente, caricandoli direttamente in memoria senza mai scrivere file sul disco, il che complica ulteriormente il rilevamento da parte degli strumenti di sicurezza tradizionali.

La campagna ValleyRAT rappresenta una minaccia significativa, soprattutto per le organizzazioni cinesi nel settore e-commerce, finanziario e aziendale. La capacità del malware di eseguire codice arbitrario e di rimanere nascosto rende essenziale l’adozione di misure di sicurezza avanzate per prevenire compromissioni. Gli amministratori di sistema sono invitati a monitorare attentamente le loro reti e ad applicare le migliori pratiche di sicurezza per proteggere le loro infrastrutture.