Sommario

Il panorama delle minacce informatiche si arricchisce di un nuovo protagonista: VanHelsingRaaS, un ransomware-as-a-service (RaaS) lanciato il 7 marzo 2025 e già responsabile di gravi attacchi a vittime di alto profilo. Secondo il report di Check Point Research, il programma è costruito su una struttura incentivata per affiliati, supporta una gamma ampia di sistemi operativi (da Windows a Linux, fino ad ESXi) e adotta un modello operativo modulare e adattabile, confermandosi come un serio pericolo per aziende e infrastrutture critiche.

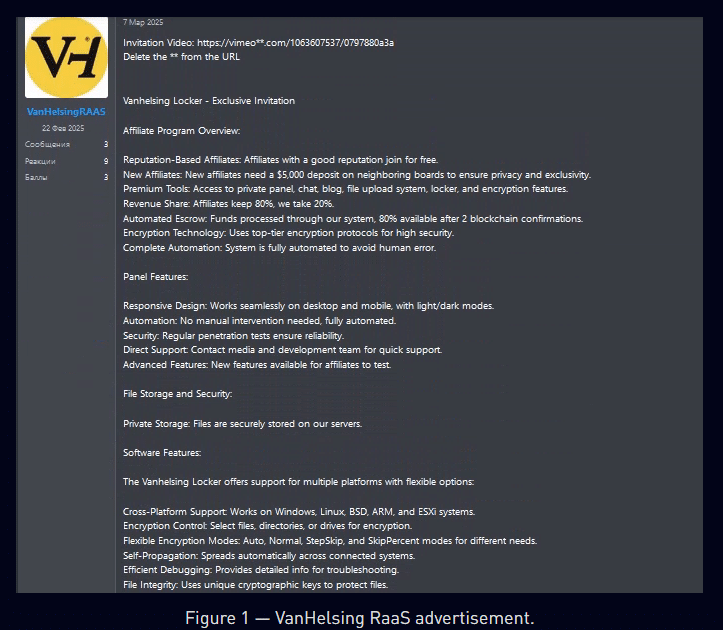

Modello RaaS accessibile, con affiliazione a pagamento e 80% di profitto agli attaccanti

VanHelsingRaaS si distingue per la sua accessibilità: chi desidera entrare nel programma può pagare un deposito di 5.000 dollari (circa 4.585 euro), che garantisce l’accesso a un pannello di controllo intuitivo, strumenti per l’attacco e un locker multi-piattaforma. Il modello di affiliazione prevede che l’80% dei riscatti venga trattenuto dall’affiliato, mentre il 20% va agli sviluppatori.

L’unica regola imposta: vietato attaccare paesi della Comunità degli Stati Indipendenti (CIS), in linea con la prassi consolidata nei circuiti cybercriminali russi.

Locker avanzato e doppio sviluppo: due versioni già identificate

Check Point ha rilevato due varianti del malware, compilate a soli cinque giorni di distanza, a testimonianza di uno sviluppo attivo e frequente. Il ransomware è scritto in C++ e presenta numerose opzioni da linea di comando che permettono di:

- specificare cartelle, dischi o singoli file da cifrare,

- agire in modalità “silent” per eludere i sistemi di detection,

- propagarsi tramite SMB e vCenter (quest’ultimo non ancora implementato),

- cifrare solo dischi fissi locali, evitando unità esterne o di rete se specificato.

Tra le funzioni più pericolose, si segnala la capacità di diffondersi in rete via SMB, usando una copia di PsExec e installandosi su macchine remote tramite condivisioni scrivibili. Inoltre, il ransomware include una funzione dedicata alla cancellazione delle shadow copies di Windows, rendendo il ripristino del sistema molto più complesso.

Strategia di cifratura con Curve25519 e ChaCha20

Il ransomware utilizza una chiave pubblica Curve25519 integrata e genera valori casuali per chiave e nonce per ogni file, con cifratura tramite ChaCha20. I file cifrati includono una struttura interna composta da:

- chiave e nonce cifrati in formato esadecimale,

- blocchi cifrati da 1 MB,

- estensione

.vanhelsing.

Curiosamente, una versione preliminare includeva un errore nell’estensione .vanlocker, generando problemi di identificazione dei file cifrati.

La nota di riscatto e l’interfaccia del pannello di controllo

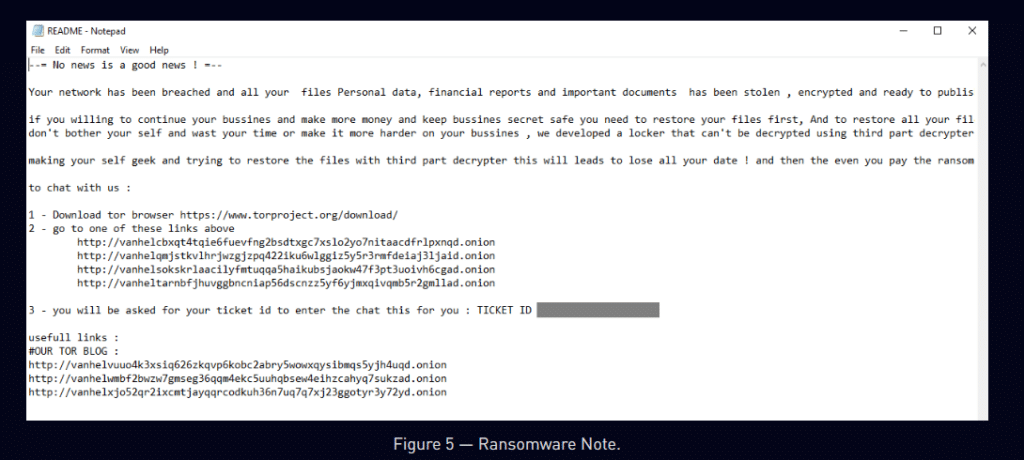

Ogni cartella cifrata riceve un file README.txt, che comunica l’avvenuta cifratura dei dati sensibili e chiede 500.000 dollari in Bitcoin per ottenere lo sblocco dei file e la cancellazione dei dati rubati. Il malware modifica anche lo sfondo del desktop per inserire il logo VanHelsing e usa file ICO associati erroneamente, evidenziando ancora piccoli errori di sviluppo.

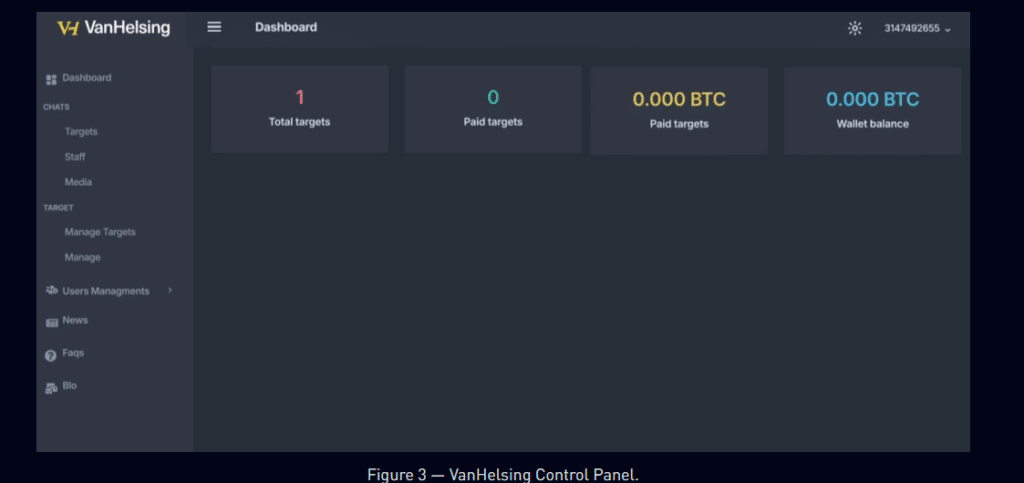

L’interfaccia del pannello di controllo VanHelsing consente agli affiliati di personalizzare i target, monitorare gli attacchi e seguire l’avanzamento delle infezioni in tempo reale. Un sistema di tracciamento integrato assicura che il pagamento avvenga con due conferme sulla blockchain, prima di trasferire la quota all’attaccante.

File e directory esclusi dalla cifratura per preservare la stabilità del sistema

Per evitare il danneggiamento totale del sistema operativo, VanHelsing esclude dalla cifratura alcune directory critiche (come C:\Windows, System Volume Information, Boot) e file con estensioni legate al sistema o ai processi di avvio (.exe, .dll, .sys, .msi, ecc.). Tuttavia, persiste un errore di logica che potrebbe causare cifrature multiple dello stesso file, rendendo il recupero ancora più arduo.

Modalità “Silent” per eludere i sistemi di sicurezza

La modalità Silent permette di cifrare i file senza cambiarne l’estensione durante il processo, rimandando il rinominamento a una seconda fase. Questa strategia in due passaggi consente al ransomware di eludere i sistemi di rilevamento comportamentale, che normalmente si attivano al rilevamento di estensioni anomale.

Diffusione rapida e danni reali: tre vittime in due settimane

In appena 14 giorni dal lancio, VanHelsingRaaS ha colpito almeno tre vittime, con richieste di riscatto fino a 500.000 dollari (circa 457.000 euro). I pagamenti devono essere inviati a un wallet Bitcoin specifico, monitorato dagli operatori tramite onion pages per la negoziazione e il coordinamento degli attacchi.

Modularità e aggiornamenti rapidi lo rendono una minaccia di primo livello

VanHelsingRaaS si distingue per:

- una struttura a moduli continuamente aggiornata,

- una base codice C++ ben organizzata,

- un’interfaccia utente accessibile anche a cybercriminali meno esperti,

- ampia compatibilità multipiattaforma (Windows, Linux, ESXi, ARM, BSD).

Con la sua rapida diffusione, il supporto agli affiliati e un ecosistema orientato alla scalabilità, VanHelsing si posiziona come una delle minacce ransomware più pericolose dell’anno in corso. I sistemi di cybersecurity devono quindi rafforzare la propria postura, monitorare costantemente i pattern di attacco ed eseguire simulazioni su vari ambienti operativi per garantire resilienza.