Google, nell’ambito del suo impegno per implementare la crittografia resistente ai computer quantistici, ha annunciato l’introduzione della prima implementazione di chiavi di sicurezza FIDO2 resistenti ai computer quantistici. Questa implementazione, ottimizzata per l’hardware open-source, utilizza un nuovo schema di firma ibrida ECC/Dilithium che beneficia della sicurezza dell’ECC contro gli attacchi standard e della resistenza di Dilithium agli attacchi quantistici.

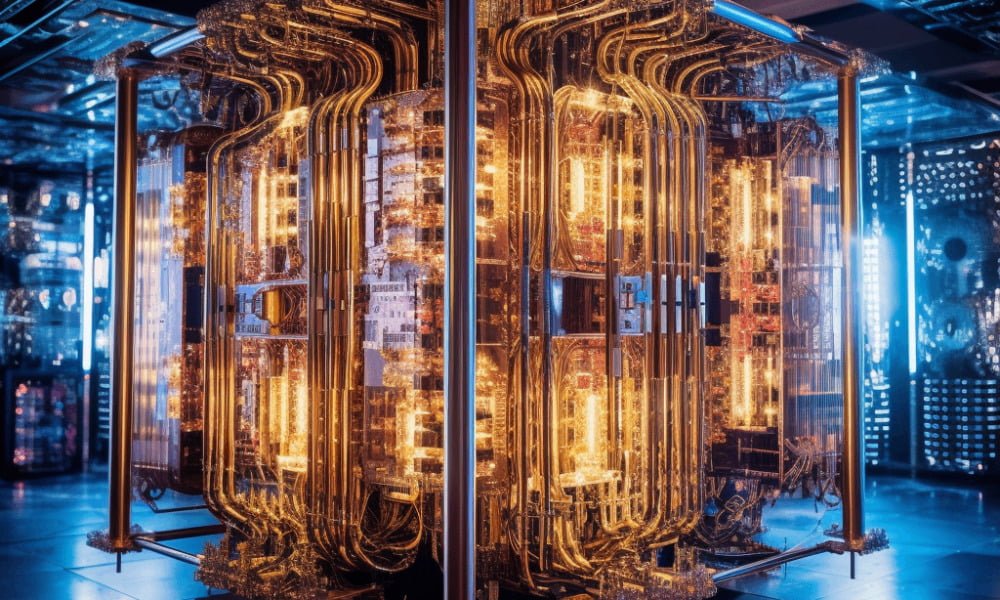

Progressi verso i computer quantistici

Con i progressi verso la realizzazione pratica dei computer quantistici, la preparazione al loro arrivo diventa sempre più urgente. La crittografia a chiave pubblica standard, progettata per proteggere dai computer tradizionali, non sarà in grado di resistere agli attacchi quantistici. Fortunatamente, con la recente standardizzazione della crittografia a chiave pubblica resistente ai computer quantistici, inclusa l’algoritmo Dilithium, esiste ora un percorso chiaro per proteggere le chiavi di sicurezza dagli attacchi quantistici.

Approccio ibrido alla firma

L’implementazione proposta da Google si basa su un approccio ibrido che combina l’algoritmo di firma ECDSA, collaudato sul campo, e l’algoritmo di firma resistente ai computer quantistici recentemente standardizzato, Dilithium. Questo schema ibrido di firma offre il meglio di entrambi i mondi. L’uso di una firma ibrida è fondamentale poiché la sicurezza di Dilithium e di altri algoritmi resistenti ai computer quantistici recentemente standardizzati non ha ancora superato la prova del tempo.

Sfide tecniche e prossimi passi

Dal punto di vista tecnico, una grande sfida è stata creare un’implementazione Dilithium abbastanza piccola da funzionare sulle chiavi di sicurezza con hardware limitato. Grazie a un’ottimizzazione accurata, Google è riuscita a sviluppare un’implementazione in Rust ottimizzata per la memoria che richiede solo 20 KB di memoria. In futuro, Google spera di vedere questa implementazione (o una sua variante) standardizzata come parte della specifica chiave FIDO2 e supportata dai principali browser web.