Sommario

Recenti scoperte nel campo della cybersecurity mettono in evidenza tre minacce emergenti: una vulnerabilità critica in OpenWrt, l’uso di backdoor come ANEL e NOOPDOOR da parte di hacker cinesi, e un metodo innovativo che sfrutta i QR code per bypassare le protezioni dei browser isolati. Queste minacce mostrano l’evoluzione delle tecniche di attacco, richiedendo strategie di difesa sempre più sofisticate.

Vulnerabilità in OpenWrt: rischio per i firmware personalizzati

OpenWrt, un sistema operativo open-source per router e dispositivi IoT, è stato colpito da una grave vulnerabilità (CVE-2024-54143) nella funzione Attended Sysupgrade. La falla permetteva agli hacker di iniettare comandi arbitrari e sfruttare hash SHA-256 troncati per sostituire firmware legittimi con versioni malevole.

Gli sviluppatori di OpenWrt hanno risposto rapidamente, correggendo il problema in sole tre ore dopo la segnalazione. Tuttavia, gli utenti sono invitati a eseguire aggiornamenti per garantire la sicurezza dei dispositivi, specialmente per installazioni recenti.

MirrorFace: backdoor cinesi mirate contro il Giappone

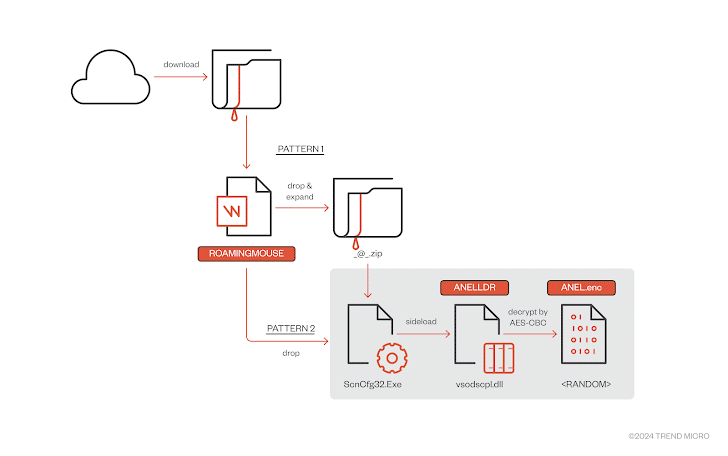

Il gruppo di hacker MirrorFace, legato alla Cina, ha ripreso l’uso delle backdoor ANEL e NOOPDOOR in attacchi contro organizzazioni giapponesi. Gli attacchi sfruttano email di spear-phishing che includono collegamenti a archivi ZIP infetti ospitati su Microsoft OneDrive.

Le backdoor permettono il controllo remoto dei sistemi infetti, consentendo agli hacker di esfiltrare dati sensibili e raccogliere informazioni su sicurezza nazionale e relazioni internazionali. Trend Micro ha evidenziato l’uso di nuove tecniche di evasione per rendere gli attacchi più difficili da rilevare.

QR code come nuova frontiera per bypassare l’isolamento dei browser

Attacchi basati su QR code: una nuova sfida alla sicurezza

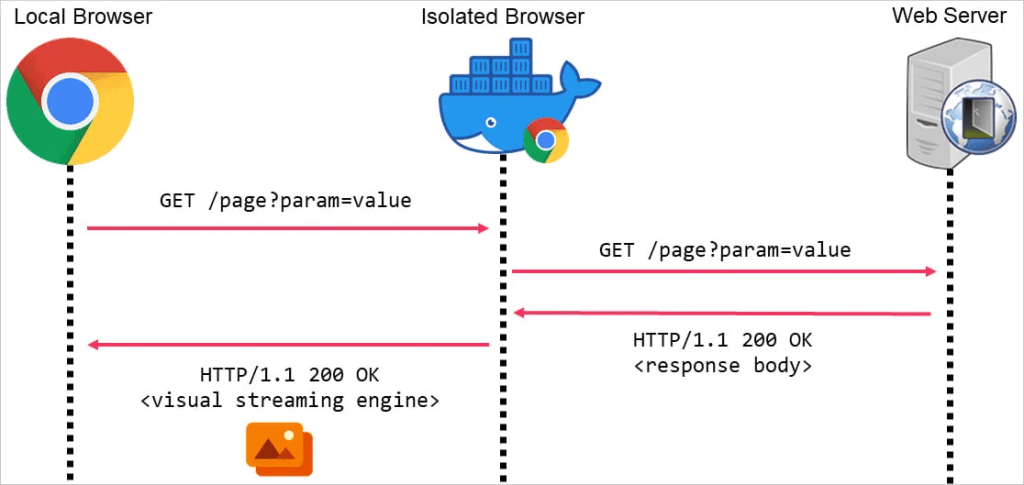

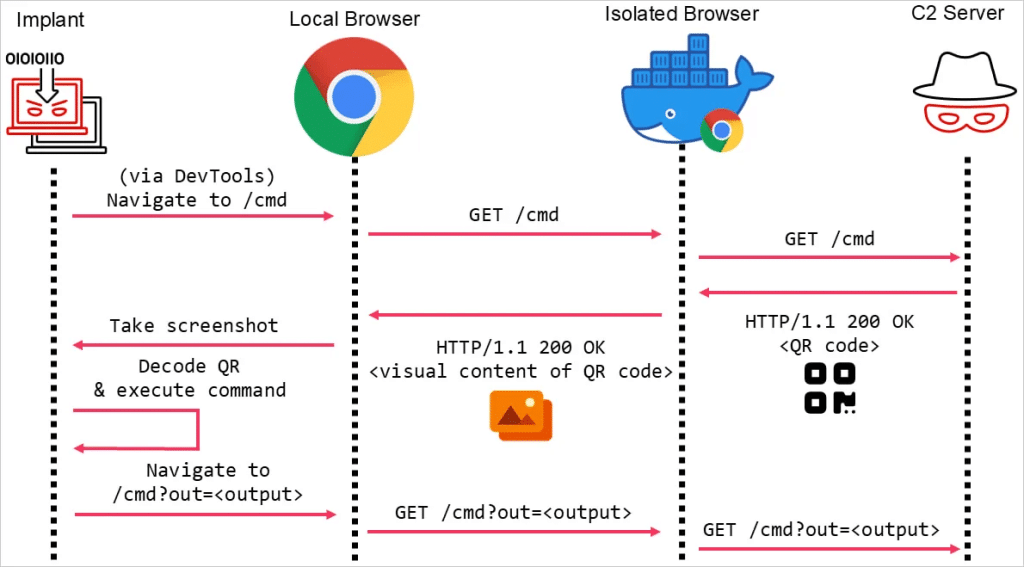

Mandiant ha scoperto un metodo innovativo che utilizza QR code per aggirare le protezioni di isolamento dei browser. Questa tecnologia, che solitamente esegue il rendering delle pagine web in ambienti virtuali per prevenire attacchi, è stata ingannata da un approccio che sfrutta l’aspetto visivo dei QR code per trasmettere comandi malevoli.

I QR code, integrati nelle pagine web, trasmettono istruzioni che un malware presente sul dispositivo locale decodifica. Sebbene la larghezza di banda sia limitata a 438 byte al secondo, questo approccio potrebbe essere sfruttato per controllare dispositivi compromessi o esfiltrare dati sensibili in ambienti critici.

Limitazioni e implicazioni future

Nonostante l’innovatività, il metodo presenta limiti pratici, tra cui la bassa velocità di trasferimento e la dipendenza da specifiche configurazioni di malware. Tuttavia, dimostra che anche tecnologie avanzate come l’isolamento del browser non sono invulnerabili. Amministratori di sistemi in settori sensibili dovrebbero monitorare traffico anomalo e attività legate a browser headless per mitigare tali minacce.

Le vulnerabilità di OpenWrt, gli attacchi di MirrorFace e l’uso dei QR code per bypassare le protezioni dimostrano la crescente sofisticazione delle tecniche di attacco. Le organizzazioni devono adottare strategie di difesa in profondità, combinando patch tempestive, monitoraggio avanzato e formazione per affrontare queste sfide emergenti.