Sommario

La Cina torna protagonista in due ambiti strategici per il potere digitale globale: la cyber intelligence e l’autonomia tecnologica nel settore dell’intelligenza artificiale. Da un lato, l’APT Weaver Ant ha infiltrato per oltre quattro anni una rete telecom asiatica utilizzando tecniche avanzate di web shell tunneling e persistenza silenziosa; dall’altro, Ant Group – società fintech sostenuta da Alibaba – ha addestrato modelli AI ad alte prestazioni usando semiconduttori nazionali, riducendo del 20% i costi rispetto a quelli basati su hardware Nvidia.

Weaver Ant: la rete fantasma tra proxy web e backdoor cifrate

Una rete silenziosa durata quattro anni. È questa la definizione più calzante per l’operazione portata avanti dal gruppo Weaver Ant, un collettivo di cyber spionaggio collegato alla Cina che, secondo Sygnia, è riuscito a mantenere l’accesso ininterrotto a una rete di telecomunicazioni asiatica per oltre 48 mesi, aggirando tutti i tentativi di eradicazione e monitoraggio. Il gruppo ha impiegato web shell cifrate, tecniche di tunneling HTTP, e strumenti modulari in memoria per eseguire comandi e spostarsi lateralmente tra segmenti della rete, rimanendo virtualmente invisibile.

Una compromissione scoperta per caso

Tutto è iniziato da un’analisi forense su attività sospette: un account disattivato per ragioni di sicurezza veniva improvvisamente riattivato da un altro servizio interno. Indagando, gli esperti di Sygnia hanno scoperto la presenza di una versione della shell China Chopper su un server interno, probabilmente compromesso da anni. Questa scoperta ha innescato un’indagine più ampia che ha rivelato una rete completa di compromissioni, tutte basate sull’impiego di web shell.

China Chopper cifrata: il bisturi invisibile della rete

La China Chopper utilizzata da Weaver Ant non era quella nota in ambienti open source, ma una versione ASPX e PHP cifrata con AES che impiegava parole chiave come “password” o “key” per eludere i log dei firewall (WAF) e limitare la visibilità della trasmissione dati. Grazie alla sinteticità del codice e alla cifratura del payload, questa shell ha permesso agli attori di mantenere un accesso persistente senza essere rilevati.

La variante INMemory e il codice eseguito esclusivamente in RAM

Accanto a China Chopper, il gruppo ha implementato una shell completamente in memoria (denominata INMemory) che decodifica stringhe cifrate GZIP/Base64 per poi caricare una DLL (eval.dll) ed eseguirla senza mai scriverla su disco. L’esecuzione avviene in tempo reale grazie a una funzione chiamata JScriptEvaluate, che consente di far girare codice dinamico iniettato attraverso le richieste HTTP.

Web shell tunneling: il cuore dell’infrastruttura

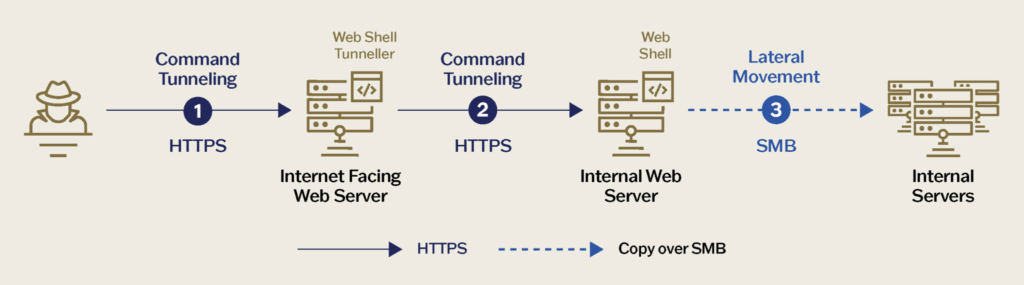

Il concetto di web shell tunneling è stato centrale nella strategia del gruppo. Weaver Ant ha distribuito shell su server diversi e le ha concatenate in modo che ogni shell fungesse da proxy per un’altra, creando una catena cifrata di trasmissione comandi. Questa architettura ha permesso agli attaccanti di muoversi attraverso segmenti di rete non connessi direttamente a internet, eseguendo comandi in remoto come se fossero interni.

Evasione, persistenza e attacco “a cipolla”

Ogni strato dell’infrastruttura era pensato per mascherare quello successivo. Il traffico veniva cifrato con chiavi statiche e trasmesso solo se l’header HTTP corrispondeva a un hash SHA256 noto. In caso affermativo, il payload veniva decifrato, codificato in Base64 e UTF-8, e infine eseguito.

Questo approccio “a matrioska” ha reso impossibile riconoscere il contenuto reale del payload finché non si completava tutta la catena di decodifica, ottenendo così la massima furtività operativa.

Moduli avanzati: ETW patch, AMSI bypass e PowerShell senza PowerShell

Per eludere i sistemi di monitoraggio, Weaver Ant ha adottato tecniche di disattivazione della telemetria (ETW) e dell’interfaccia antimalware (AMSI), sovrascrivendo funzioni in DLL di sistema. Ha poi eseguito comandi PowerShell senza avviare PowerShell.exe, ma utilizzando direttamente la libreria .dll collegata al motore PowerShell.

Movimento laterale con SMB e credenziali privilegiate

Il gruppo si è mosso lateralmente attraverso la rete grazie a moduli SMB come Invoke-SMBClient, sfruttando account privilegiati statici e hash NTLM non ruotati da anni. Ha anche letto file di configurazione come web.config e applicationHost.config per raccogliere credenziali in chiaro e individuare altri server da compromettere.

Ricognizione su Active Directory e raccolta dati

Weaver Ant ha utilizzato il modulo Invoke-SharpView per eseguire una mappatura dettagliata dei Domain Controller, subnet e sessioni attive. I risultati venivano compressi in ZIP tramite script PowerShell e salvati in C:\ProgramData prima di essere esfiltrati.

Persistenza oltre l’eradicazione

Anche dopo la rimozione delle web shell note, Weaver Ant è tornato nella rete vittima con una nuova infrastruttura, dimostrando una capacità di adattamento e resilienza tipica degli APT di Stato. I tentativi di ritorno sono stati osservati pochi giorni dopo la bonifica, confermando una volontà di lungo termine nella raccolta di informazioni.

Chi è Weaver Ant?

Secondo Sygnia, Weaver Ant presenta tutte le caratteristiche di un gruppo sponsorizzato dallo Stato cinese:

- Operatività in orari GMT+8, evitando i fine settimana

- Utilizzo di router Zyxel compromessi come nodi ORB

- Dipendenza da shell China Chopper cifrate

- Obiettivi strategici coerenti con la politica estera cinese

- Uso di DLL trojanizzate e backdoor note a Cybereason e TrendMicro

La collaborazione tra gruppi APT, anche tramite condivisione di strumenti e contractor, rende difficile un’attribuzione univoca, ma lo schema operativo è chiaramente riconducibile al contesto cinese.nuta dallo Stato e non di un’operazione criminale mirata al profitto economico.

Ant Group e l’addestramento AI con chip cinesi: prestazioni simili a Nvidia H800 con costi ridotti

Mentre Weaver Ant agisce sul piano offensivo, sul versante industriale Ant Group compie un passo storico: l’azienda è riuscita ad addestrare modelli di intelligenza artificiale su larga scala utilizzando chip domestici prodotti da Huawei e Alibaba, ottenendo performance comparabili alle GPU Nvidia H800 ma con una riduzione dei costi del 20%.

Secondo Bloomberg, l’AI di Ant ha beneficiato delle Ascend series di Huawei e delle soluzioni AI in-house di Alibaba, segnando una chiara svolta strategica. L’utilizzo di chip AMD e l’esclusione progressiva delle GPU statunitensi risponde alla necessità di adattarsi alle sanzioni imposte dagli Stati Uniti che limitano l’export di hardware avanzato verso la Cina.

Corsa all’indipendenza tecnologica e superamento del modello Nvidia

Questa svolta segue da vicino il successo di DeepSeek, altro progetto AI cinese che ha recentemente superato GPT-4 in benchmark selezionati, utilizzando codice PTX anziché CUDA. Anche se la scalabilità dei chip alternativi resta da dimostrare, il successo di Ant Group dimostra che l’addestramento AI ad alte prestazioni non è più monopolio delle GPU Nvidia.

Le implicazioni sono vaste:

- rafforzamento dell’autonomia tecnologica cinese

- spinta a nuove alleanze industriali interne

- riduzione della dipendenza dai fornitori occidentali

Due facce dello stesso scenario geopolitico: cyber dominance e sviluppo sovrano

L’incrocio tra il caso Weaver Ant e la svolta AI di Ant Group offre uno spaccato strategico del futuro digitale cinese: un Paese che, da un lato, opera in modo silenzioso ma pervasivo nelle infrastrutture IT straniere, e dall’altro costruisce un ecosistema autonomo di semiconduttori e intelligenza artificiale.

Mentre i governi occidentali rafforzano i controlli e le sanzioni, Pechino consolida un doppio fronte: capacità di cyber infiltrazione altamente specializzata e una filiera AI interna sempre più competitiva.