Sommario

Microsoft ha recentemente annunciato due importanti aggiornamenti per gli utenti di Windows 11 nel programma Insider: il primo è il rilascio della Windows 11 Insider Preview Build 22635.3790 nel Beta Channel, mentre il secondo è una nuova funzionalità Phone Link accessibile direttamente dal menu Start.

Windows 11 Insider Preview Build 22635.3790

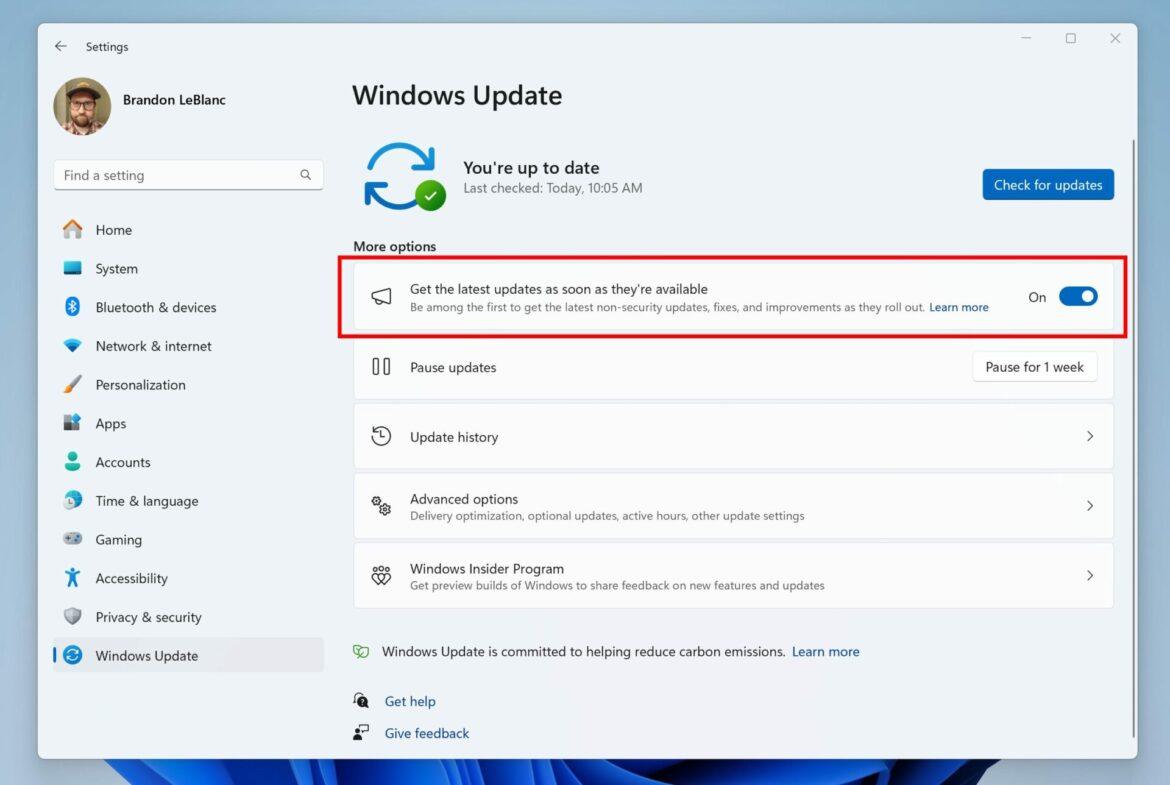

La Build 22635.3790 introduce una serie di nuove funzionalità, miglioramenti e correzioni. Gli utenti del Beta Channel possono ora usufruire delle nuove funzioni grazie a un pacchetto di abilitazione basato su Windows 11, versione 23H2. Gli aggiornamenti sono distribuiti gradualmente, permettendo agli utenti di scegliere di ricevere le ultime novità attivando l’apposito toggle nelle impostazioni di Windows Update.

Nuove funzionalità

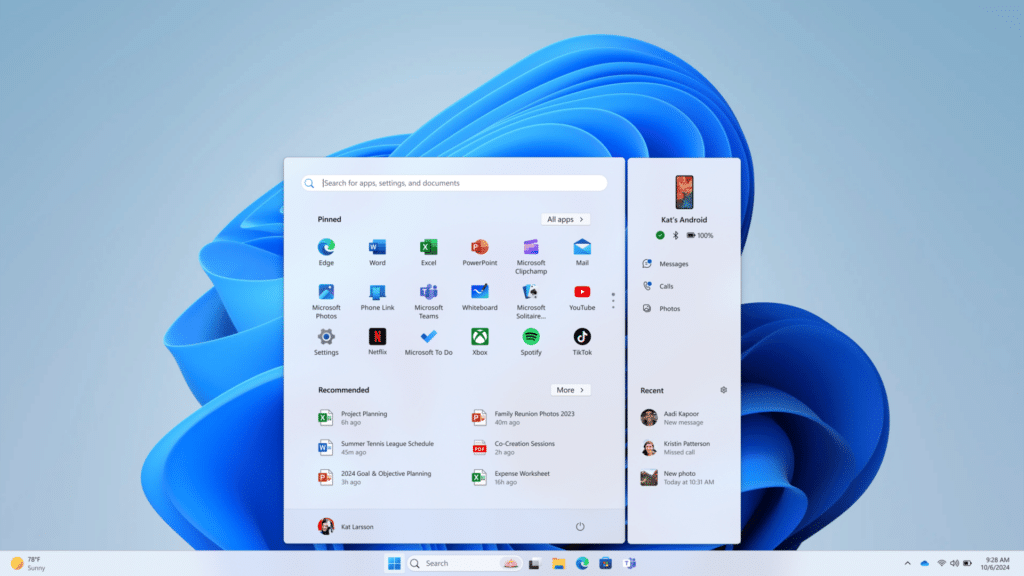

- Phone Link: Una nuova funzionalità permette di utilizzare il dispositivo mobile direttamente dal menu Start di Windows 11. Questa funzione consente di rimanere connessi e accedere facilmente alle funzionalità del dispositivo mobile.

Miglioramenti

- File Explorer: Risolti problemi di contrasto in vari elementi di File Explorer nelle modalità chiara, scura e ad alto contrasto.

Correzioni

- Generale: Risolto un problema che causava crash delle impostazioni quando si tentava di visualizzare le proprietà del Wi-Fi.

- Impostazioni: Risolto un problema che causava il crash delle impostazioni durante l’installazione di una funzione opzionale.

Nuova funzione Phone Link dal menu Start

Una delle novità più rilevanti è la possibilità di accedere alle funzionalità del proprio dispositivo mobile direttamente dal menu Start di Windows 11. Questa funzione è attualmente disponibile per gli utenti Android nel Beta Channel e sarà estesa agli utenti iOS in futuro. Ecco alcune delle principali caratteristiche:

- Connettività senza sforzo: Visualizza lo stato della batteria e la connettività del telefono direttamente dal menu Start.

- Comunicazione unificata: Accedi a messaggi, chiamate e foto del telefono direttamente dal menu Start.

- Continuità dell’esperienza: Riprendi da dove avevi lasciato con le ultime attività del telefono, integrate nel menu Start.

Per utilizzare questa funzione, è necessario avere la Build 22635.3790 o superiore e Phone Link versione 1.24052.124.0 o superiore. Gli utenti possono gestire questa esperienza tramite

Impostazioni > Personalizzazione > Start

Questi aggiornamenti rappresentano un passo avanti significativo per migliorare l’integrazione e la funzionalità dei dispositivi mobili con Windows 11. Gli utenti sono incoraggiati a provare queste nuove funzioni e a fornire feedback tramite il Feedback Hub o le comunità online del programma Windows Insider.