Sommario

Un attacco informatico mirato ha preso di mira aziende e organizzazioni governative a Taiwan, sfruttando una nuova variante avanzata del malware Winos 4.0. La campagna, scoperta da FortiGuard Labs, utilizza email di phishing sofisticate che impersonano il National Taxation Bureau di Taiwan, inducendo le vittime a scaricare un file infetto.

L’obiettivo principale dell’attacco è rubare informazioni sensibili, ottenere l’accesso remoto ai dispositivi compromessi e eludere i sistemi di sicurezza informatici attraverso tecniche avanzate. L’attacco è classificato con un livello di gravità alto, poiché i dati sottratti possono essere utilizzati per future intrusioni e operazioni di cyber-spionaggio.

Come funziona l’attacco: la catena di infezione

L’attacco Winos 4.0 si sviluppa attraverso una sequenza precisa di passaggi, progettata per ingannare l’utente e installare il malware senza destare sospetti.

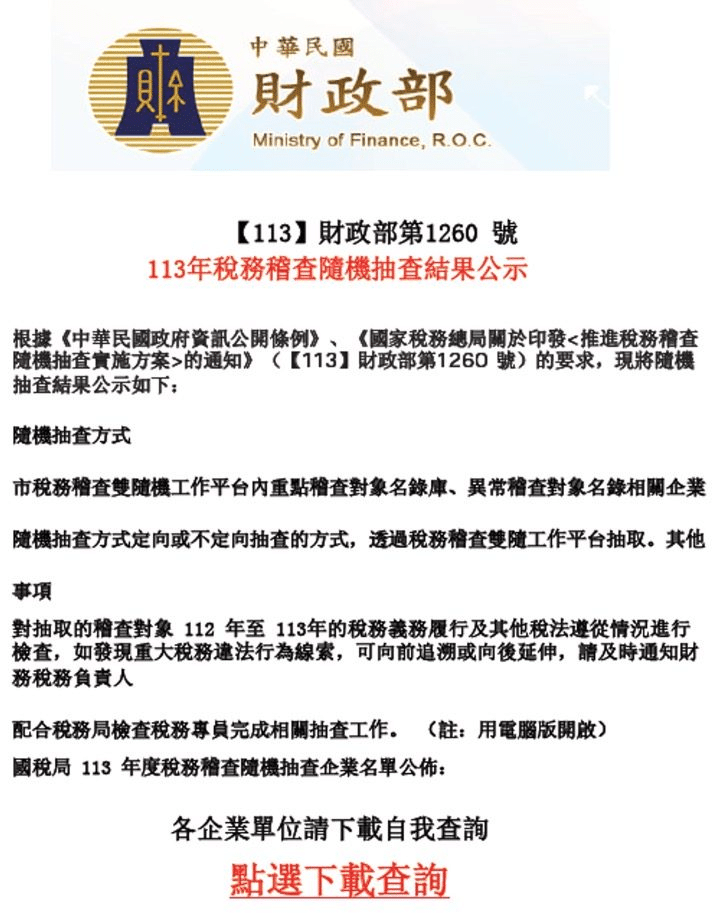

1. Email di phishing

L’attacco inizia con un’email fraudolenta che sembra provenire dal Ministero delle Finanze taiwanese. Il messaggio informa il destinatario di una presunta ispezione fiscale imminente, allegando un file ZIP che conterrebbe un elenco ufficiale delle aziende coinvolte.

Questa tecnica di ingegneria sociale spinge le vittime ad aprire il file allegato, che in realtà contiene il malware.

2. Esecuzione del file malevolo

All’interno dell’archivio ZIP si trova un file apparentemente innocuo, che quando eseguito:

- Scarica ed esegue una DLL malevola, che inizia la compromissione del sistema.

- Crea un nuovo processo nascosto, che si connette a un server remoto per scaricare ulteriori componenti del malware.

- Si registra nei file di sistema, assicurandosi di riavviarsi automaticamente a ogni accensione del computer.

3. Connessione al server di comando e controllo (C2)

Una volta installato, Winos 4.0 comunica con un server di comando e controllo (C2), dal quale riceve istruzioni per attivare funzionalità avanzate di spionaggio e persistenza.

Le comunicazioni con il server avvengono in modo cifrato, rendendo più difficile per gli antivirus identificare e bloccare l’attività sospetta.

Le capacità avanzate di Winos 4.0

Ciò che rende particolarmente pericoloso Winos 4.0 è il suo set di funzionalità avanzate, progettato per raccogliere informazioni sensibili e resistere alla rimozione.

Spionaggio e raccolta dati

- Keylogging: registra tutto ciò che l’utente digita, incluse password e credenziali bancarie.

- Screenshot invisibili: cattura immagini dello schermo quando vengono aperte applicazioni specifiche (ad esempio, software di contabilità o banking online).

- Accesso ai dispositivi USB: monitora le chiavette e i dispositivi di archiviazione collegati, copiando file sensibili senza che l’utente se ne accorga.

- Intercettazione del contenuto degli appunti (clipboard hijacking): monitora e modifica il testo copiato negli appunti, potenzialmente sostituendo numeri di conto bancario o indirizzi crypto-wallet.

Evasione dei controlli di sicurezza

Winos 4.0 include una serie di tecniche per sfuggire ai software antivirus e ai sistemi di rilevamento delle minacce:

- Bypass UAC (User Account Control): modifica le chiavi di registro di Windows per ottenere privilegi elevati senza chiedere il consenso dell’utente.

- Tecniche anti-sandbox: verifica se il sistema sta eseguendo analisi automatiche e, in tal caso, si mette in modalità inattiva per evitare il rilevamento.

- Persistenza nel sistema: si registra nei processi critici di Windows per evitare di essere terminato manualmente.

L’infrastruttura dietro l’attacco

L’attacco è reso possibile da un’infrastruttura sofisticata che utilizza server remoti e tecniche di crittografia per mantenere il malware operativo il più a lungo possibile.

I server di comando e controllo (C2)

Fortinet ha identificato diverse IP e domini associati ai server C2 utilizzati dai cybercriminali per gestire l’attacco. Questi server forniscono aggiornamenti al malware, raccolgono i dati sottratti e inviano nuove istruzioni per compromettere ulteriormente i dispositivi infetti.

Utilizzo del registro di sistema

Una delle strategie chiave di Winos 4.0 è l’uso intensivo delle chiavi di registro di Windows per memorizzare dati crittografati e configurazioni del malware. Questa tecnica rende più difficile l’individuazione e la rimozione della minaccia, poiché molte soluzioni di sicurezza non monitorano attivamente queste aree del sistema.

Chi è a rischio e quali sono le possibili conseguenze?

L’attacco Winos 4.0 è stato rilevato principalmente a Taiwan, ma la sua diffusione potrebbe estendersi ad altri paesi, specialmente nell’area Asia-Pacifico.

Le categorie più a rischio includono:

- Aziende e organizzazioni governative: potrebbero subire il furto di dati sensibili, con conseguenti problemi di sicurezza nazionale o violazioni di dati aziendali.

- Professionisti del settore finanziario: banche, commercialisti e società di investimento sono bersagli privilegiati per il furto di credenziali bancarie.

- Utenti individuali con accesso a informazioni riservate: dipendenti di aziende che gestiscono dati sensibili sono nel mirino degli hacker.

Se non rilevato e rimosso, il malware può rimanere attivo per mesi o anni, consentendo agli attaccanti di monitorare le attività delle vittime in tempo reale.

Come proteggersi da Winos 4.0

Poiché il malware si diffonde principalmente tramite phishing e vulnerabilità software, è essenziale adottare misure preventive per ridurre il rischio di infezione.

✅ Non aprire allegati email sospetti: se ricevi un’email non richiesta che ti chiede di scaricare un file ZIP o PDF, verifica sempre l’autenticità della fonte.

✅ Utilizzare software di sicurezza aggiornati: antivirus e sistemi di protezione avanzati come FortiGuard possono rilevare e bloccare il malware prima che si attivi.

✅ Monitorare il comportamento del sistema: se noti rallentamenti improvvisi, utilizzo anomalo della CPU o programmi sconosciuti in esecuzione, esegui una scansione approfondita.

✅ Evitare connessioni RDP non protette: Winos 4.0 sfrutta vulnerabilità nei server Remote Desktop Protocol per diffondersi all’interno delle reti aziendali.

✅ Disattivare macro nei documenti Office: molti malware si attivano tramite macro dannose nei documenti Word o Excel.

L’attacco Winos 4.0 rappresenta una delle minacce informatiche più sofisticate del 2025, combinando tecniche di phishing avanzate con strumenti di spionaggio e evasione della sicurezza.

Le aziende e gli utenti devono adottare un approccio proattivo alla cybersecurity, proteggendosi da email sospette e implementando sistemi di rilevamento delle minacce aggiornati. Poiché i cybercriminali continuano a evolversi, rimanere informati sulle nuove strategie di attacco e sulle migliori pratiche di difesa sarà fondamentale per mantenere un alto livello di sicurezza digitale.