Sommario

ESET ha identificato due nuove backdoor Linux, WolfsBane e FireWood, attribuite con alta e moderata fiducia rispettivamente al gruppo APT cinese Gelsemium. Attivo dal 2014, il gruppo era finora noto per attacchi su piattaforme Windows. Questa scoperta segna la sua transizione verso attacchi mirati a sistemi Linux, con implicazioni significative per il panorama della sicurezza informatica globale.

WolfsBane: la controparte Linux di Gelsevirine

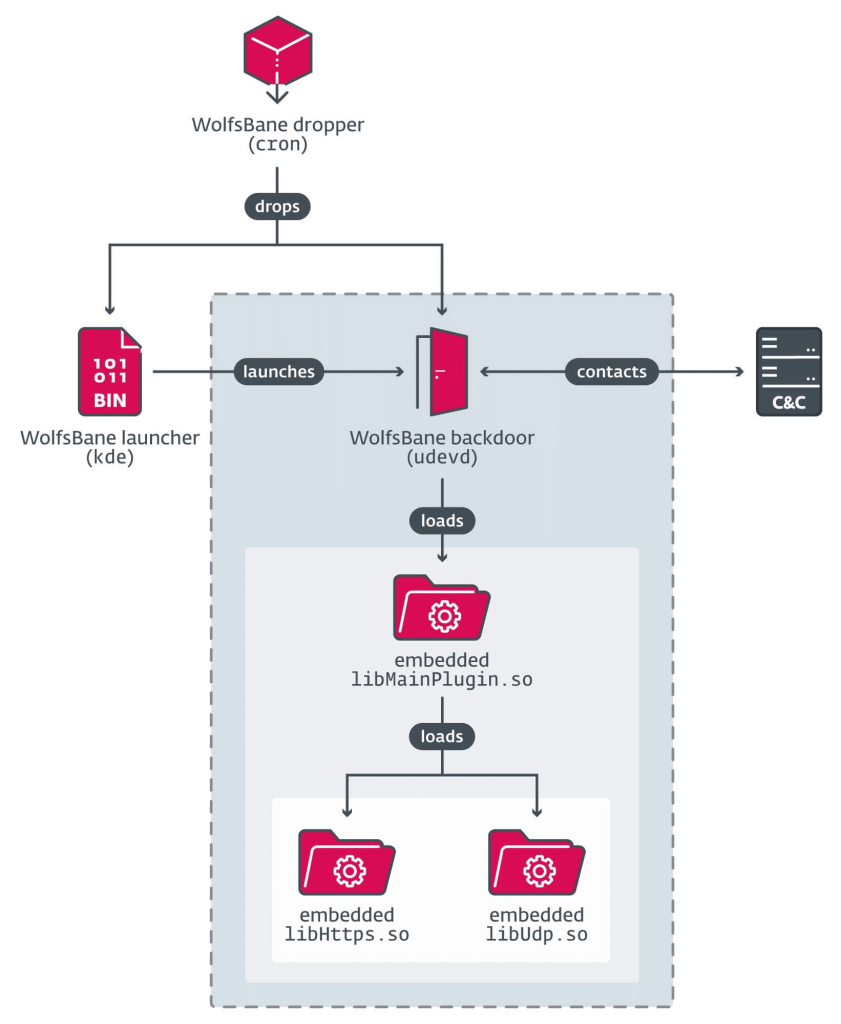

WolfsBane rappresenta un’estensione diretta di Gelsevirine, una backdoor Windows utilizzata da Gelsemium per operazioni di cyberespionaggio. Questa versione Linux segue una catena di esecuzione tripla composta da:

- Dropper: camuffato da utility legittima come

cron, che deposita i componenti malware in directory nascoste. - Launcher: mascherato come componente KDE per stabilire la persistenza, carica la backdoor a ogni avvio.

- Backdoor: equipaggiata per raccogliere informazioni sensibili, eseguire comandi e mantenere il controllo remoto tramite server C&C.

La peculiarità di WolfsBane è l’uso di un rootkit utente, WolfsBane Hider, che sfrutta librerie pre-caricate per nascondere file, processi e attività malevole. Questa combinazione consente a WolfsBane di eludere le difese tradizionali e operare in modo stealth su sistemi compromessi.

FireWood: evoluzione di Project Wood

FireWood, connesso a Project Wood, risale a operazioni documentate dal 2005. Questo malware Linux integra un rootkit kernel e utilizza il protocollo Netlink per comunicare con il kernel. È progettato per eseguire un’ampia gamma di comandi, inclusa l’esfiltrazione di dati, la modifica di file e la gestione remota delle risorse di sistema.

Con FireWood, Gelsemium sfrutta configurazioni specifiche per persistenza, come la creazione di file .desktop per eseguire comandi all’avvio. Inoltre, impiega algoritmi di crittografia TEA per proteggere la comunicazione tra il sistema infettato e il server C&C, migliorando ulteriormente l’efficacia del malware.

Tendenze emergenti: perché Linux è il nuovo obiettivo

Il crescente interesse per i sistemi Linux da parte di gruppi APT come Gelsemium riflette una risposta diretta al miglioramento della sicurezza in ambienti Windows. L’adozione di soluzioni EDR (Endpoint Detection and Response) e la disattivazione predefinita dei macro VBA su Windows hanno spinto gli attori malevoli a rivolgersi a infrastrutture basate su Linux, spesso utilizzate per server critici e sistemi Internet-facing.

Questa transizione rappresenta una minaccia per aziende ed enti governativi che utilizzano server Linux, aumentando il rischio di compromissioni mirate.

Tecniche e capacità avanzate

WolfsBane e FireWood dimostrano una sofisticazione tecnica crescente:

- Rootkit Kernel e Utente: utilizzati per nascondere attività, bypassare sistemi di rilevamento e garantire persistenza.

- Crittografia Avanzata: per proteggere le comunicazioni e le operazioni del malware.

- Persistenza Automatica: grazie a script e configurazioni modificate, il malware si attiva a ogni riavvio del sistema.

Gelsemium, con WolfsBane e FireWood, non solo espande il suo arsenale verso Linux, ma conferma un trend critico nel panorama delle minacce: la crescente vulnerabilità delle infrastrutture basate su sistemi aperti. Per contrastare questa minaccia, secondo ESET è fondamentale adottare misure proattive di monitoraggio e protezione nei sistemi Linux.