Sommario

Il keynote di Apple dello scorso 18 ottobre è stato ricco di novità, anche se tutte erano state anticipate nei rumors, la realtà ha superato nettamente la fantasia. Le prestazioni annunciate di M1 Pro e M1 Max sono strabilianti per efficienza energetica.

Con l’arrivo di M1 Pro e Max Apple continua la sua roadmap nella sostituzione di Intel con i nuovi SoC Silicon. La durata di questa migrazione è biennale e ci troviamo esattamente nel mezzo.

L’M1 ha avuto un grande successo per Apple, mostrando un rapporto prestazioni/prezzo molto alto ed un’efficienza energetica mai vista prima nel mercato laptop. I due nuovi SoC fanno un salto in avanti, ora Apple punta alle prestazioni. Abbiamo più core CPU, più core GPU ed una dimensione fisica maggiore.

Ma andiamo con ordine analizzando cosa c’è sotto il cofano dei nuovi MacBook Pro, passando successivamente alla carrozzeria.

M1 Pro

L’M1 Pro vanta una CPU a 10 core, GPU a 16 core e 33,7 miliardi di transistor in 245 mm².

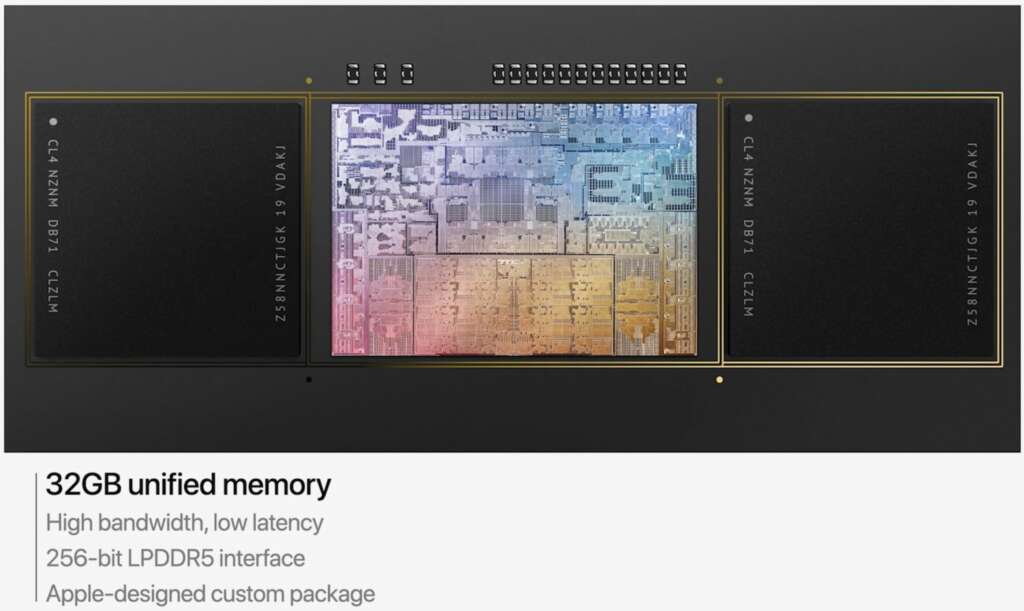

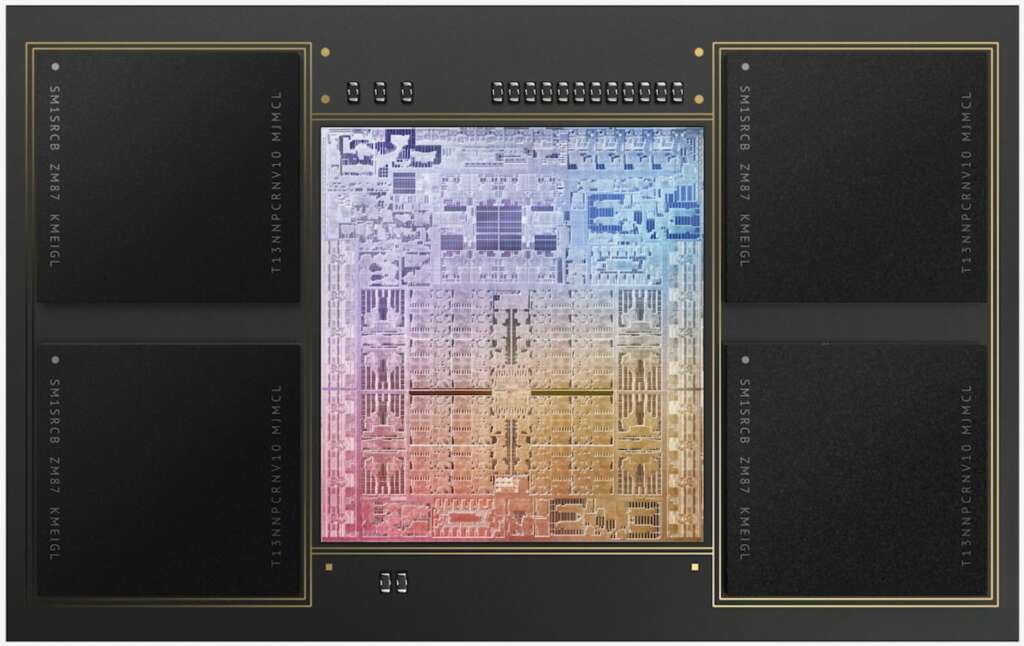

Tra le varie caratteristiche risalta la stampa del Chip e delle memorie su un singolo strato PCB organico. Questo è in contrasto con quello che fanno AMD e Intel, dove, a causa del diverso processo produttivo, si hanno delle limitazioni fisiche di risoluzione a causa delle piste stampate. Questo porta minore compattezza sia in termini di superficie che di spessore ed anche minore densità. Probabilmente l’efficienza ottenuta da Apple dipende anche da questo.

Apple dichiara di aver raddoppiato il bus di memoria per l’M1 Pro rispetto all’M1, passando da LPDDR4X a 128 bit a una LPDDR5 a 256 bit, promettendo una larghezza di banda fino a 200 GB/s.

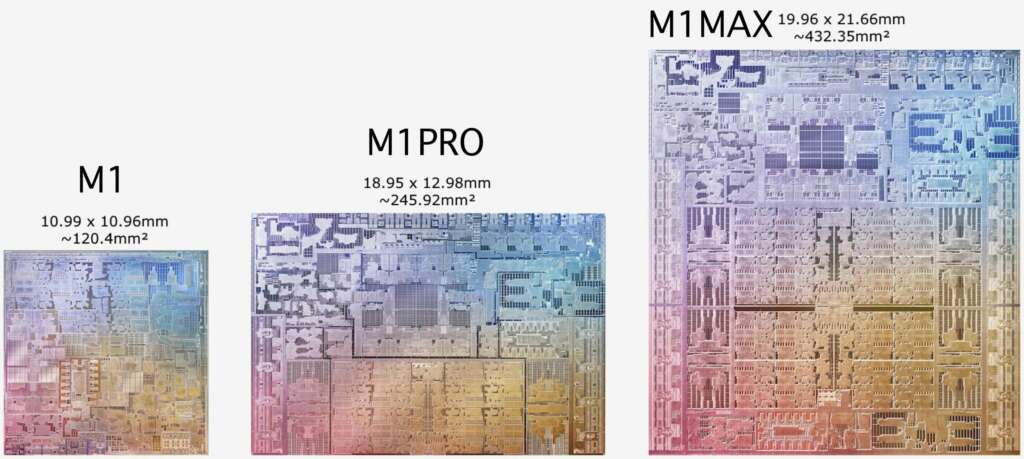

Apple ha mostrato le immagini a confronto con M1 dei 2 nuovi chip M1 Pro e M1 Max. Questo consente di vedere il layout dei blocchi del chip e la logica con la quale sono stati evoluti rispetto ad M1.

Cominciamo con le interfacce di memoria di M1 Pro, che ora sono posizionate su due angoli del SoC, a differenza dell’M1 dove sono distribuite sui bordi. Molto interessante notare che Apple ora dovrebbe utilizzare due blocchi di cache di sistema (SLC) direttamente dietro i controller di memoria.

I blocchi cache di sistema supportano l’intero SoC Apple e questo consente di amplificare la larghezza di banda, ridurre la latenza o semplicemente risparmiare energia, evitando che le transazioni di memoria escano dal chip per essere processate e poi rientrino.

Questo blocco SLC di nuova generazione sembra un po’ diverso da quello che abbiamo visto su M1. Le aree delle celle SRAM sembrano essere più grandi di quelle dell’M1 e se ogni blocco SLC avesse 16 MB di cache al suo interno, per l’M1 Pro avremmo 32 MB di totale cache SLC.

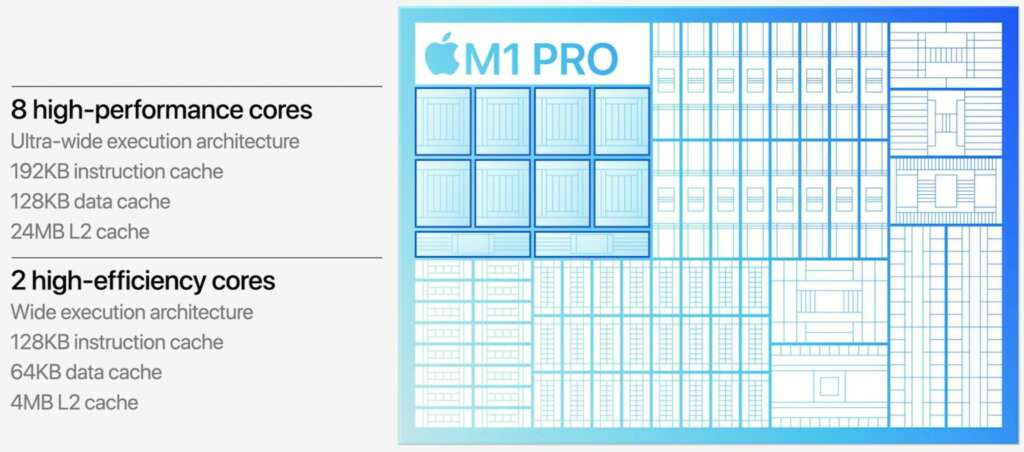

Per quanto riguarda la CPU, Apple ha ridotto il numero di core di efficienza da 4 a 2. Questo potrebbe significare architettura interna diversa. Non ci sono ad ora informazioni sufficienti su questo.

Dal punto di vista delle prestazioni Apple ha integrato 8 core. Nel caso dell’M1 le prove sul campo hanno mostrato alcuni rallentamenti nel multi-thread rispetto ad alcuni competitor 8 Core. Questo raddoppio dei Core dovrebbe portare un passo avanti enorme nelle prestazioni multi-thread anche in questo caso l’esperienza sul campo dirà molto, a differenza dei soliti benchmark che potrebbero tralasciare alcuni aspetti.

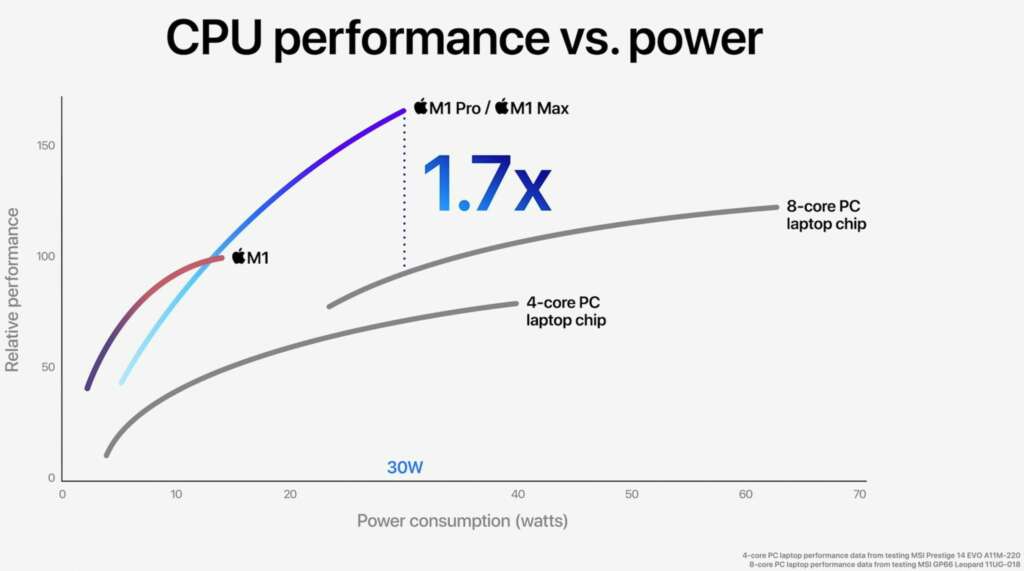

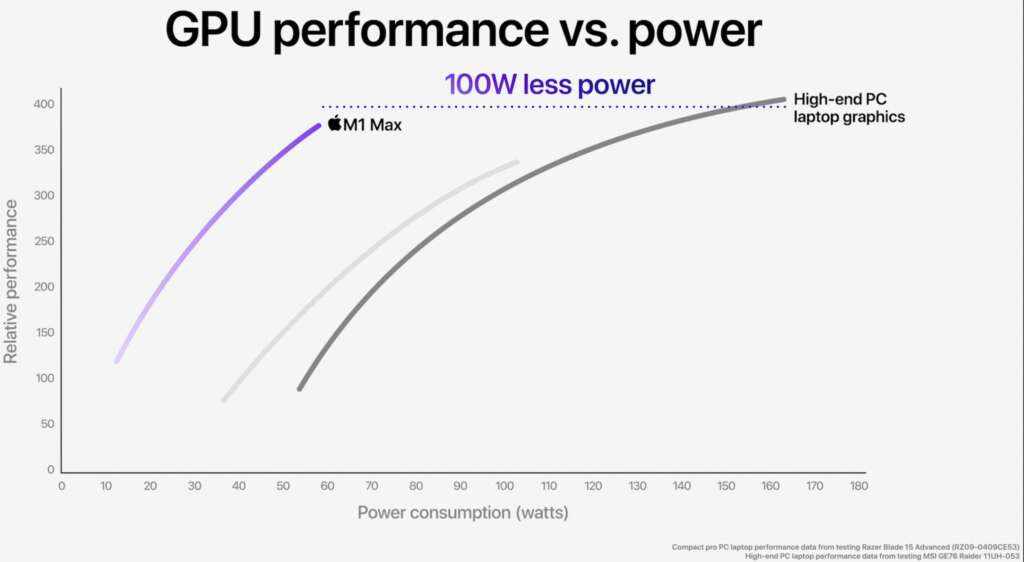

Nel Keynote Apple afferma che, nelle prestazioni multi-thread, i nuovi chip superano ampiamente la concorrenza, con un consumo energetico notevolmente inferiore. Le curve prestazioni/potenza presentate mostrano che a parità di consumo energetico di 30 W, i nuovi M1 Pro e Max sono 1,7 volte più veloci nel throughput della CPU rispetto al Intel 11800H, la cui curva di potenza è estremamente ripida.

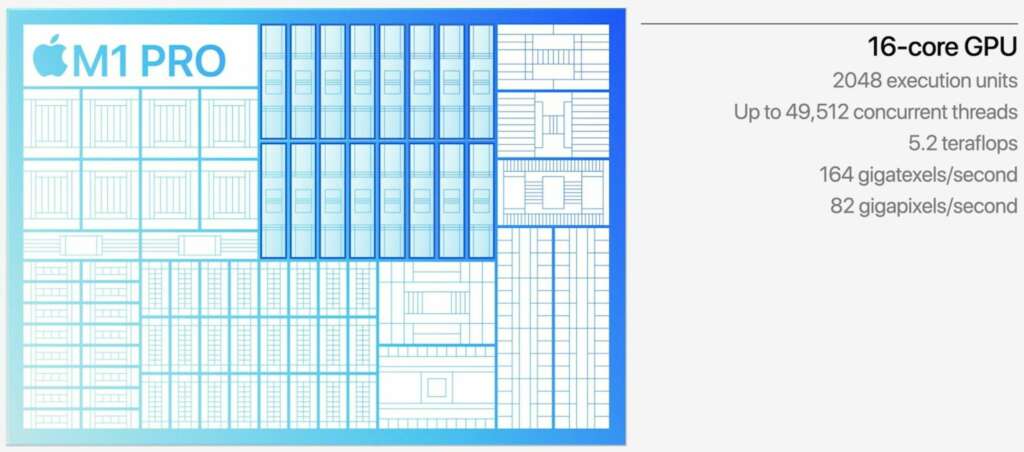

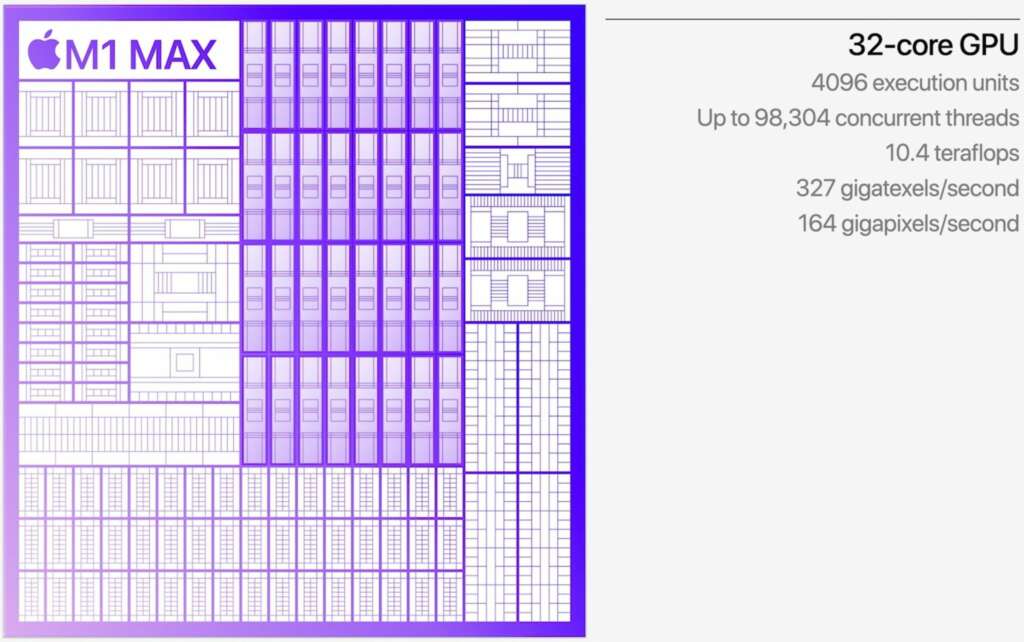

Ma anche la GPU è stata ampliata. L’M1 Pro ora dispone di una GPU a 16 core, con prestazioni di throughput di calcolo pubblicizzate di 5,2 TFLOP. La GPU è molto più grande rispetto a quella dell’M1 e sarebbe supportata da un bus di memoria molto più ampio.

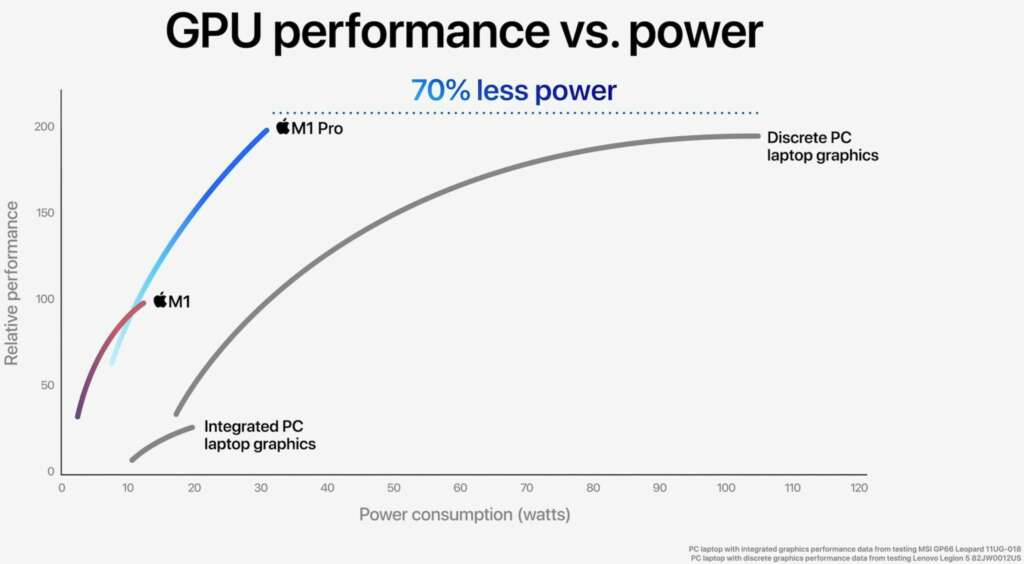

Apple afferma che le prestazioni delle nuove GPU di Apple surclassano di gran lunga le prestazioni grafiche integrate di qualsiasi concorrente della generazione precedente.

Vengono presentati confronti tra M1 Pro e una GeForce RTX 3050 Ti da 4 GB, il chip Apple ha ottenuto prestazioni simili con il 70% di potenza in meno. Tutto dovrà essere verificato dalle prove reali sul campo ma le premesse sono interessanti.

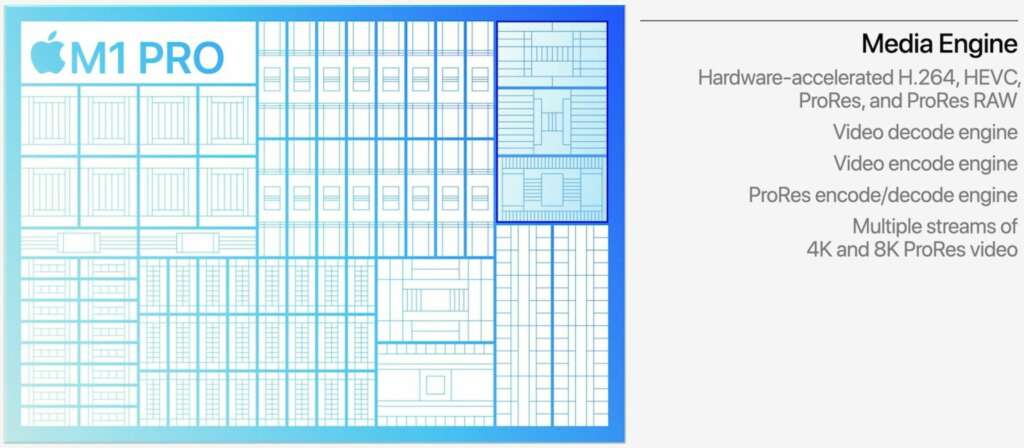

Anche il motore multimediale è stato migliorato, ora può gestire la codifica e decodifica di ProRes e ProRes RAW.

La sfida alla macchine della concorrenza è chiara, ora Apple propone delle alternative portatili più efficienti.

Passiamo ora al fratello maggiore.

M1 Max

Qui Apple sceglie la strada della forza bruta. GPU a 32 core con 57 miliardi di transistor e 432 mm². M1 Max mira a fornire qualcosa di mai visto prima, in pratica si tratta di una GPU con un SoC intorno.

Già dalle dimensioni fisiche M1 Max da una idea di cambio di passo rispetto ad M1. I chip delle DRAM passano da 2 a 4 con aumento della larghezza di banda da 256 bit a 512 bit con una capacità di 400 GB/s.

Dal punto di vista del layout notiamo che l’intera parte superiore del chip sopra la GPU sembra essenzialmente identica all’M1 Pro confermando la quasi “modularità” della piattaforma.

Sono evidenti i due blocchi LPDDR5 aggiuntivi a 128 bit, nell’ipotesi di 16 MB per blocco, arriviamo a 64 MB di cache generica per l’intero SoC.

Apple ha indicato che il numero di transistor di M1 Pro è di 33,7 miliardi, mentre l’M1 Max si arriva a 57 miliardi. M1 ne contava 16 Miliardi. Il processo di produzione a 5nm di TSMC (Taiwan Semiconductor Manufacturing Company) porta questi risultati eccezionali.

In termini di dimensioni, e di area occupata dai 3 SoC Apple, sappiamo che M1 ha un’area di 120 mm² se ne deduce che M1 Pro dovrebbe essere da 245 mm² e M1 Max arriverebbe a 432 mm².

In termini di prestazioni, Apple ha deciso di competere ad armi pari con il meglio che il mercato propone. Se confrontimo infatti le prestazioni dell’M1 Max con quelle di una GeForce RTX 3080 mobile, troviamo risultati analoghi con 100W di potenza in meno (60W contro 160 W).

Indipendentemente dai dati tecnici una considerazione interessante da fare è sul risultato di Apple nel Q3 2021. Il dato segna una crescita annuale, nel mercato mondiale dei PC, del 14.4%. Un market share del 9,3% del Q3 2021 rispetto al 8,5% del Q3 2020. I risultati quindi parlano chiaro, Apple con M1 ha dato una scossa al settore e ne ottiene i benefici. Tra qualche mese potremo verificare se questa strategia gli darà le stesse soddisfazioni di M1. Ogni evoluzione nel settore è uno stimolo per tutta la concorrenza a beneficio quindi del consumatore finale. Quando i competitor raggiungeranno le prestazioni di Apple in termini di prestazioni/efficienza sarà una vittoria per tutti.

Veniamo ora ad una panoramica dei nuovi MacBook Pro

MacBook Pro

L’operazione di Apple in questo caso è quella di utilizzare i nuovi processore completando verso l’alto la gamma MacBook Pro. Resta infatti il 13” presentato lo scorso anno ed arrivano il 14” e 16” dotati dei nuovi SoC. Per l’utente che non ha necessità PRO c’è il MacBook Air con M1 da 13”.

Le principali novità portate da Apple sui due nuovi Pro riguardano diversi ambiti di fatto connessi tra loro. Andiamo con ordine.

Design e Connessioni

In questo caso il desing e le nuove connesioni vanno a braccietto. Dopo l’uscita da Apple di Jonathan Ive, Chief Design Officer dal 1997 al 2019, alcune decisioni estetiche sono state riviste e i vincoli sono caduti. Risultato? A grande richiesta degli utenti tornano le porte di interfaccia HDMI, SD CARD una Thunderbolt 4 aggiuntiva (3 invece di 2) ed anche il MagSafe 3(il connettore di ricarica magnetica).

L’operazione è duplice, da un lato andare incontro alle richieste degli utenti e dall’altro dare agli acquirenti PRO le interfacce più comuni nell’utilizzo quotidiano.

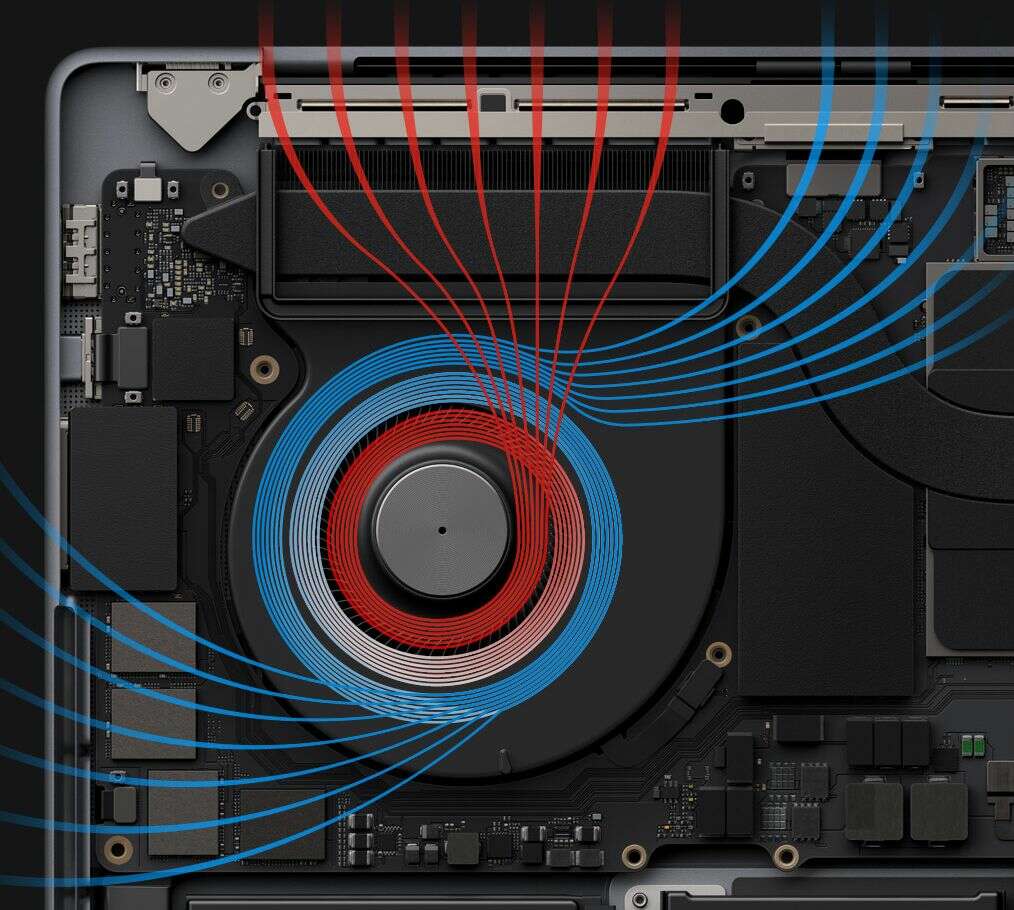

Tutto il design ruota interno ai nuovi SoC, le loro necessità di raffreddamento, la batteria e le nuove interfacce.

Il rialzo del fondo con i nuovi piedini circolari conferma questa necessità nei casi di utilizzo Heavy Duty, come le attività di editing e rendering solo per fare due esempi.

Display

In questo caso Apple utilizza un Liquid Retina XDR con calibrazione in fabbrica di ogni unità. Altro elemento dedicato ai Pro della fotografia, del video editing e del color grading è l’arrivo del Pro Motion. Si tratta della tecnologia adattiva che regola in automatico il refresh rate fino a 120Hz in base al movimento di quello che c’è sullo schermo. Se però ci si occupa appunto di editing video, si può scegliere un refresh rate fisso per allinearlo con precisione a quello delle riprese.

Probabilmente però l’elemento che più ha attirato l’attenzione è l’arrivo del notch. Contiene la cam frontale, stavolta finalmente 1080p. Verrà camuffato a livello di finestre del sistema operativo anche perché le cornici del display stavolta sono veramente sottili.

Torna la possibilità di collegare monitor multipli, oggetto di enormi critiche nel caso dei MacBook con M1. Ora sui modelli con M1 Max si possono collegare fino a tre Pro Display XDR e una TV 4K. Su quelli con M1 Pro, fino a due Pro Display XDR.

Audio e Tastiera

Dal punto di vista Audio Apple ha lavorato su diversi elementi. Microfoni, sono tre quelli integrati, in grado di abbattere il rumore di fondo fino al 60%. Utilizzati in array sfruttano il beamforming direzionale esaltando così la voce dello speaker.

Sul fronte dei diffusori vengono utilizzati sei altoparlanti. Quattro woofer force-cancelling e due tweeter. Non manca l’Audio Spaziale di Apple già presente negli altri dispositivi con relativa decodifica del Dolby Atmos.

Anche sulla testiera arrivano delle modifiche. In questo caso arriva Magic Keyboard su MacBook Pro con una fila di tasti funzione a tutta altezza e non più ridotti. Confermato, ma con forma diversa, il comodissimo Touch ID che ha un nuovo cerchio tattile. Il fondo della tastiera è ora nero a differenza dei MacBook con M1.

Non andiamo ad approfondire il tema batteria perché Apple ha dato delle stime di durata ma come sempre sarà l’utilizzo di ognuno a determinare il valore reale. Quello che si può dire, sulla base dell’esperienza con M1, è che l’efficienza di questi processori ha una conseguenza diretta sull’eccezionale durata della batteria se confrontata con le macchine attuali della concorrenza. Concorrenza che in futuro potrà fare meglio di Apple…ma ora insegue a distanza…