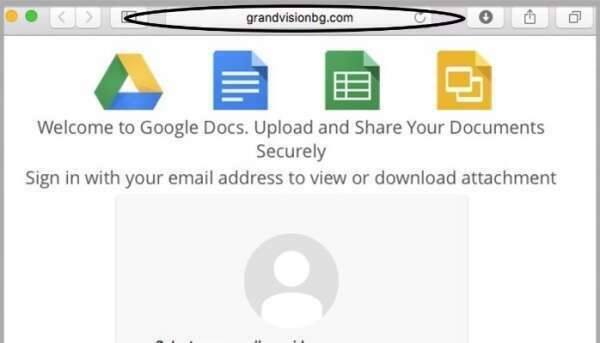

ATTENTI AL PHISHING

Uno studio di Google ha scoperto che gli attacchi di phishing tramite e-mail false erano altrettanto efficaci rispetto alle violazioni dei dati che mostravano nomi utente e password.

I criminali informatici o i gruppi informatici riescono a rubare ogni settimana più di 25.000 set validi di credenziali web per gli account Gmail, dipingendo un quadro della portata di questo problema.

Gli hacker sono costantemente alla ricerca e sono in grado di ottenere oltre milioni di nomi utente e password di diverse piattaforme sui mercati del dark web.

Questo studio è stato il risultato di uno sforzo di squadra con l’Università della California a Berkeley e l’International Computer Science Institute.Lo studio si è concentrato sulla scoperta del modo più comune in cui gli account utente vengono violati. Ha inoltre sottolineato le numerose tecniche di hacking disponibili e quali di esse rappresentavano la più grande minaccia per gli utenti del web.

“Riteniamo che il rischio di un’acquisizione completa di e-mail dipenda in modo significativo dal modo in cui gli hacker acquisiscono le credenziali (riutilizzate) di una vittima”, hanno affermato i ricercatori.Un’indagine di 12 mesi sui dati di accesso e account trovati su siti Web e forum criminali (o che erano stati raccolti da strumenti di hacking) ha rilevato oltre 12 milioni di casi di furto di account a seguito di un attacco di phishing.