Sommario

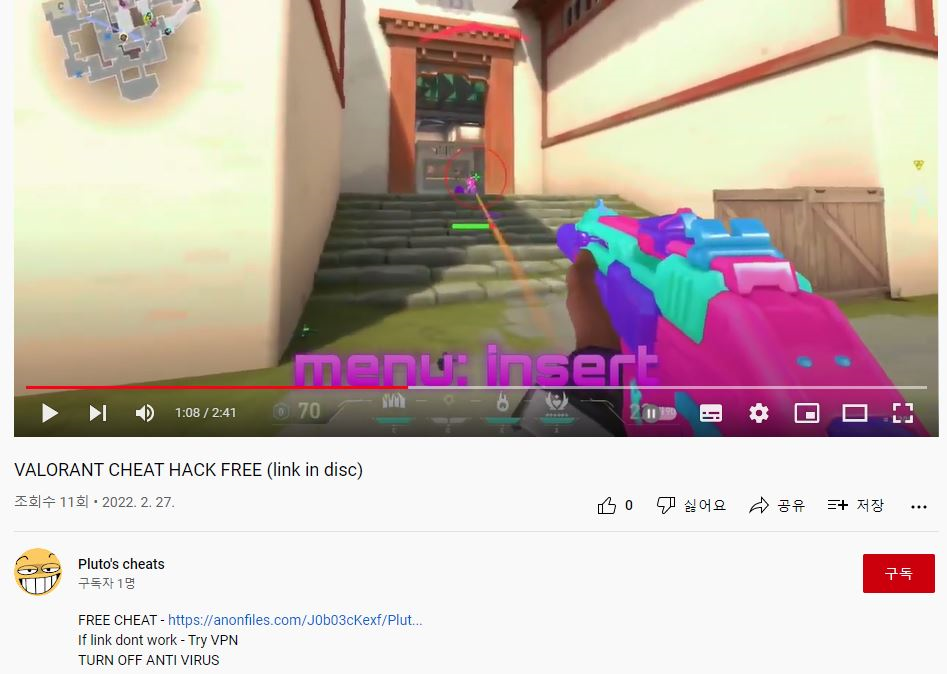

Il team di analisi dell’ASEC ha recentemente scoperto un infostealer che verrebbe distribuito tramite YouTube. L’attaccante in questo caso avrebbe mascherato il malware come una versione craccata del noto videogame sparatutto “Valorant”, caricando il presunto video promozionale corredato con il link per il download sulla nota piattaforma video.

“Pluto’s Cheats”, con questo nome si presenta l’autore, inviterebbe il visitatore a disattivare anche eventuali protezioni AV per non ostacolare la corretta installazione.

Il download del malware

Una volta raggiunta la pagina di download (hxxps://anonfiles[.]com/J0b03cKexf), la versione contraffatta del gioco risulterebbe reperibile all’interno di un file archivio .rar (hxxps://cdn-149.anonfiles[.]com/J0b03cKexf/bfb807d9-1646204724/Pluto%20Valornt%20cheat.rar)

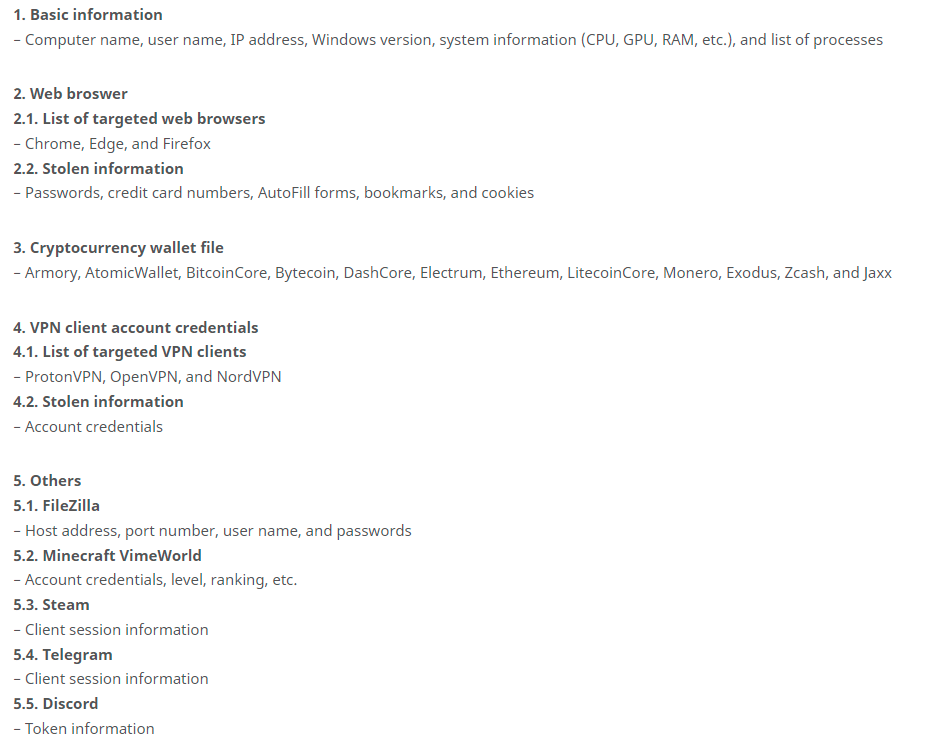

In realtà il file compresso “Pluto Valornt cheat.rar” conterrebbe all’interno dell’eseguibile “Cheat installer.exe” un infostealer che secondo i ricercatori ASEC raccoglierebbe molte informazioni di base sul sistema infetto, quali credenziali utente, screenshot, portafogli di criptovaluta, token Discord e file di sessione di Telegram.

Ecco un elenco completo dei dati che l’infostealer potenzialmente sarebbe in grado di carpire.

L’esfiltrazione dei dati

Secondo l’analisi condotta tutte le informazioni raccolte, da una routine deputata allo scopo in un file compresso .zip, verrebbero di seguito esfiltrate tramite una “API Discord WebHook” verso un server determinato e presidiato dall’attaccante.

Inoltre l’impiego dell’API consentirebbe al malware di inviare non solo dati ma anche varie notifiche.

Cosa fare

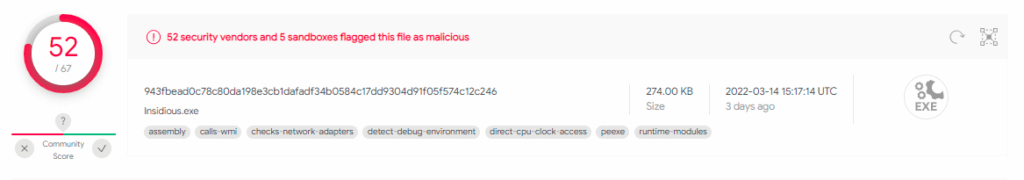

Sebbene l’infostealer in questione sia ampiamente tracciato dalla stragrande maggioranza di AV e sandbox, il consiglio che resta valido è sempre lo stesso ovvero utilizzare solo software originali astenendosi assolutamente dallo scaricare programmi illegali e dall’utilizzare siti Web sospetti e P2P. Oggettivamente, in questo caso l’impiego di un antivirus potrebbe davvero fare la differenza per evitare spiacevoli sorprese.