Gli attacchi informatici sono condotti da individui al fine di ottenere l’accesso a un dispositivo che non è necessariamente autorizzato per loro. Lo fanno con l’intenzione di distruggere o modificare le informazioni, o per causare una sorta di danno a un sistema informatico o a una rete di computer. Gli attacchi informatici potrebbero anche disabilitare o bloccare un sistema informatico o anche potenzialmente rubare informazioni sensibili e importanti. Coloro che conducono attacchi informatici non hanno tutti lo stesso aspetto o agiscono allo stesso modo, né hanno tutti la stessa intenzione. Un attaccante informatico potrebbe essere un gruppo di persone o un individuo che desidera ottenere, distruggere o alterare le informazioni.

È inoltre imperativo notare che i cyberattaccanti non sono sempre “esterni” e possono essere semplicemente un dipendente all’interno di un’organizzazione che ha una sorta di sentimenti negativi verso la loro organizzazione. Questi cyber-attaccanti sono chiamati “cyber-criminali”, chiamati “hacker” che hanno grandi competenze informatiche che sono in grado di progettare e condurre attacchi malvagi.

Perché si verificano gli attacchi informatici?

Ci sono molteplici obiettivi sul perché gli attacchi informatici potrebbero verificarsi, il più delle volte con una mentalità malvagia.

Guadagno finanziario:

- La prima ragione per condurre un attacco informatico potrebbe essere per il guadagno finanziario.

- La maggior parte degli attacchi informatici che si verificano sono condotti da “hacker” o “attori cattivi” al fine di ottenere qualche ricompensa monetaria.

- Gli aggressori rubano informazioni private e sensibili dagli individui, per esempio confondendo le persone a dare i dettagli della loro carta di credito, i dati bancari o informazioni importanti e private.

- I cyber-attaccanti possono poi continuare a rubare denaro dai loro conti, dato che ora hanno ottenuto l’accesso al loro banking online o ora conoscono le informazioni della carta di credito di qualcun altro e sono quindi in grado di rubare il denaro e usarlo.

- Inoltre, i cyber attaccanti potrebbero avere un motivo diverso in mente, per esempio, potrebbero rubare informazioni sensibili, dividere o bloccare i computer in modo che coloro che “possiedono” queste informazioni e questi dispositivi non possano accedere ai loro dispositivi o informazioni.

- Il cyber attaccante potrebbe continuare a chiedere soldi per il riscatto in risposta allo sblocco dei loro dispositivi o alla restituzione delle loro informazioni.

- Di solito le persone sono così spaventate di perdere le loro informazioni o di farle trapelare che sono disposte a fare e pagare qualsiasi cosa sia necessaria per proteggere se stesse, i loro dispositivi e conservare tutte le loro informazioni private e personali.

Distruzione e vendetta

- La seconda ragione per cui un attacco informatico viene condotto da “cattivi attori” o “hacker” potrebbe essere quello di causare una sorta di disturbo dannoso o di vendetta su un individuo o un’organizzazione.

- Alcuni hacker potrebbero desiderare di causare male agli altri, rilasciando informazioni private o rubandole per il proprio beneficio.

- Questo a sua volta può causare danni alla reputazione di un individuo o di un’organizzazione, facendo sì che gli altri non si fidino più di loro o non abbiano alcun tipo di fiducia in loro, facendoli andare in una spirale verso il basso, con conseguente fallimento.

- Questo tipo di attacchi potrebbe essere rivolto verso organizzazioni gestite dal governo.

- “Hacktivists” è un termine coniato per questi tipi di attaccanti, che potrebbero condurre attacchi come forma di protesta, rivolta contro una particolare organizzazione o gruppo.

- Ancora una volta, è imperativo notare a questo punto di nuovo che questi attacchi non sono necessariamente condotti da esterni, ma possono anche essere condotti da minacce interne – dipendenti all’interno di un’organizzazione con una sorta di intento malvagio.

Guerra cibernetica

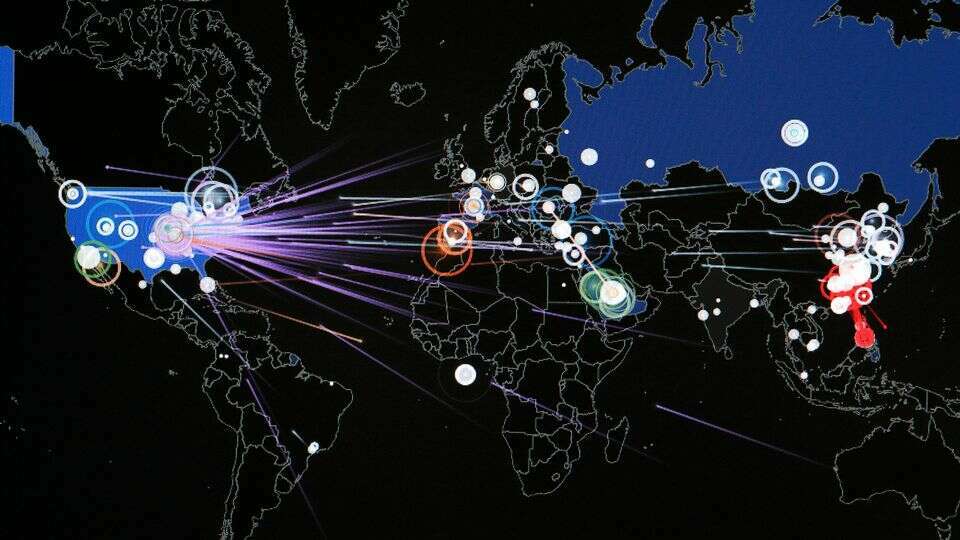

- Gli attacchi informatici possono anche verificarsi contro i governi di tutto il mondo, o vari paesi diversi in risposta a dispute economiche o politiche; questo è considerato guerra informatica.