I ricercatori di Proofpoint avrebbero osservato tra il 4 aprile 2022 e il 19 aprile 2022 una attività di Emotet di minore intensità che differisce drasticamente dai suoi comportamenti tipici, durante un momento di fermo apparente definito dagli stessi ricercatori come la “pausa di primavera“.

Secondo il rapporto tale attività sarebbe attribuibile al gruppo di minacce TA542 (gli analisti riterrebbero molto probabile la paternità perché è dal 2014 che tale attore controlla da vicino il malware Emotet in via esclusiva) che starebbe probabilmente testando nuove tattiche, tecniche e procedure su piccola scala prima di adottarle in futuro in campagne più ampie.

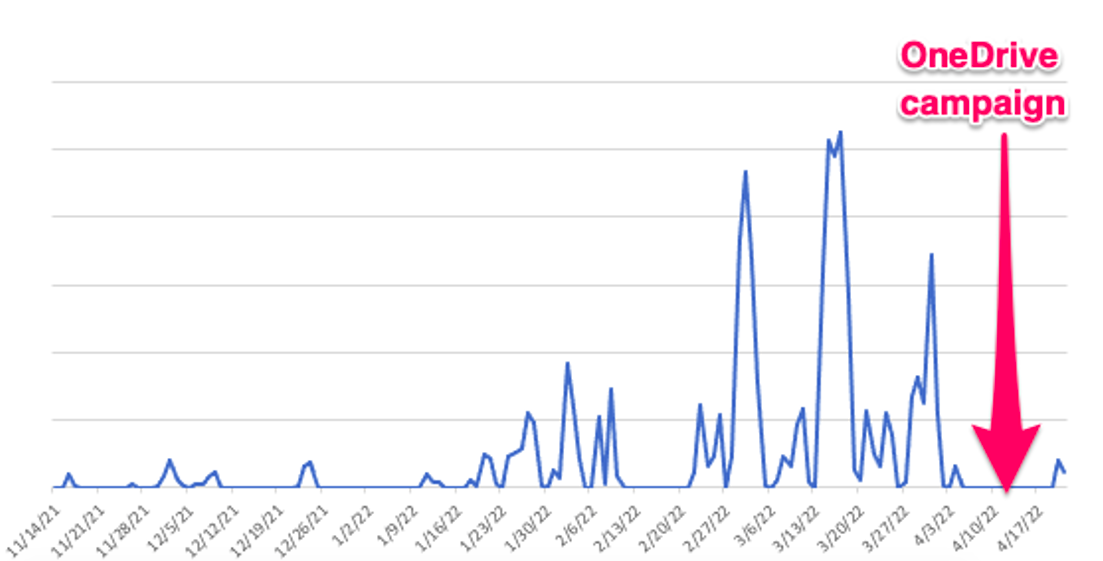

Come si vede in grafica dal mese di novembre 2021, dopo la sua temporanea scomparsa dal panorama delle minacce (operazione LadyBird), si è osservato un riemergere della botnet Emotet e da allora il gruppo associato avrebbe a più riprese colpito con decine di migliaia di messaggi malspam in diverse aree geografiche (in alcuni casi, il volume dei messaggi supererebbe anche il milione per campagna) fino ad arrivare all’apparente fermo attività (OneDrive campaign).

I dettagli della campagna insolita

Secondo la ricostruzione durante questo periodo osservato, il gruppo TA542 avrebbe continuato in realtà lo sviluppo e il test di nuovi vettori di attacco, in particolare adoperando URL di OneDrive e file XLL, nel tentativo di bypassare la nuova politica adottata da Microsoft per le macro (come è noto Microsoft sta rendendo sempre più difficile per gli attaccanti utilizzare le macro come vettore di infezione, bloccando le macro Internet per impostazione predefinita in Office).

“Il caso in analisi”, commenta Pierluigi Paganini CEO Cybhorus, esperto di cybersecurity ed intelligence, “dimostra la reattività di alcune tra le piu’ prolifiche gang criminali in grado di rispondere tempestivamente a migliorie introdotte dai vendor dei principali software per evitare lo sfruttamento di falle e funzionalità in attacchi su larga scala.

Altro elemento interessante è la modalità con la quale si testino nuove metodiche di attacco prima di adottarle in via definitiva in campagne su larga scala.“

Nella fattispecie il flusso di email in questione e veicolanti Emotet (sfruttando la botnet Epoch 4) non sarebbero state inviate dal modulo spam di Emotet ma piuttosto da caselle di posta elettronica probabilmente compromesse.

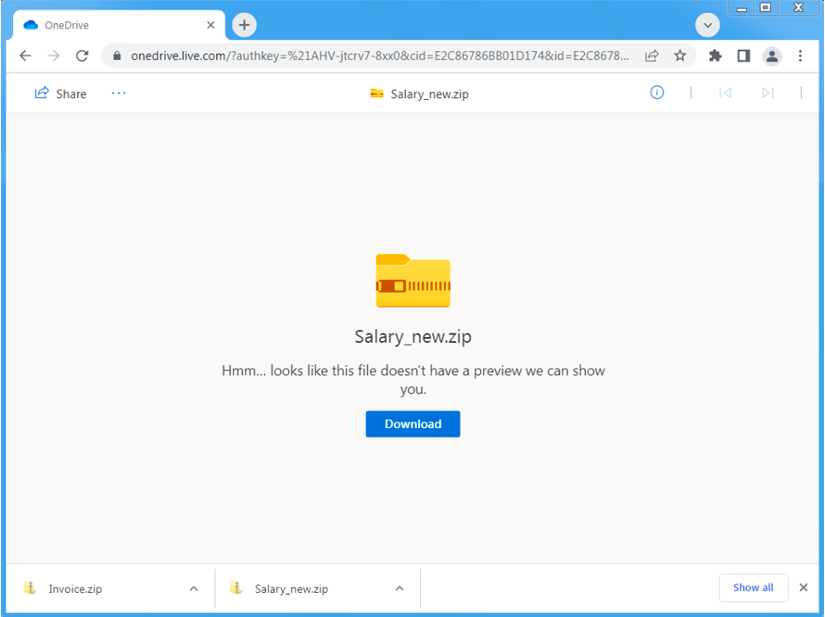

Avente per oggetto tipicamente la parola “Salary”, il corpo dei messaggi conterrebbe solo URL OneDrive ospitanti archivi .zip contenenti file del componente aggiuntivo Microsoft Excel (XLL) che richiamano nel nome lo stesso oggetto (i file XLL, una volta eseguiti, rilasciano ed eseguono Emotet):

- “Salary_new.zip”;

- “Salary_and_bonuses-04.01.2022.xll”.

Riassumendo l’attività identificata differirebbe dalle precedenti campagne Emotet per i seguenti motivi secondo Proofpoint:

- La natura a basso volume dell’attività. In genere, Emotet distribuisce campagne e-mail ad alto volume e a livello globale;

- L’uso degli URL di OneDrive. In genere, Emotet fornisce allegati o URL che collegano ai file di Office ospitati su siti compromessi.

- L’uso di file XLL. In genere, Emotet utilizza documenti Microsoft Excel o Word contenenti macro VBA o XL4. Gli XLL sono un tipo di file DLL (Dynamic Link Library) per Excel e sono progettati per aumentare la funzionalità dell’applicazione.

“I test individuati da Proofpoint“, continua Paganini, “evidenziano la capacità degli operatori Emotet di elaborare nuove strategie e di constatarne l’efficienza in attacchi mirati e limitati, mentre continuano le campagne di malspam ordinarie. Questa tecnica consente di ridurre al minimo la possibilità che le nuove metodiche vengano individuate prima del loro utilizzo su larga scala. Gli attacchi su larga scala avranno luogo solo quando le nuove tecniche avranno dimostrato l’efficacia desiderata.

Nel caso specifico l’esecuzione di Microsoft Excel Add-in (XLL) contenuti in archivi ZIP consentono di scaricare ed eseguire il payload Emotet.

Per eludere i sistemi di difesa, gli attori delle minacce stanno testando una attack chain che a differenza di quella tipica utilizzata da Emotet, non sfrutta allegati Microsoft Excel o Word, contenenti macro malevoli, come vettori di attacco.”

Pertanto non bisogna mai abbassare la guardia.

Consigli

Per tali motivi agli amministratori di rete e professionisti della sicurezza si consiglia di valutare l’implementazione sui propri apparati di sicurezza degli IoC pubblicati per arginare tale attività della botnet.

| Indicator | Description |

| https[:]//1drv[.]ms/u/s!AnTRAbuGZ8jie3V-jtcrv7-8xx0 | Example URL leading to zipped XLL |

| 2da9fa07fef0855b4144b70639be4355507612181f9889960253f61eddaa47aa | SHA256 Salary_new.zip |

| f83e9f85241d02046504d27a22bfc757ea6ff903e56de0a617c8d32d9f1f8411 | SHA256 Salary_and_bonuses-01.01.2022.xll |

| 8ee2296a2dc8f15b374e72c21475216e8d20d4e852509beb3cff9e454f4c28d1 | SHA256 Emotet Payload ezesqrmrsbhftab.lft |

Inoltre, si consiglia alle aziende di fornire periodiche sessioni di training formativo per accrescere l’awareness e prestare sempre la massima attenzione ai link e agli URL che ci vengono propinati giornalmente.