Check Point Research (CPR) ha recentemente scoperto un nuovo e pericoloso ceppo di malware chiamato FluHorse, che si nasconde dietro ad applicazioni Android apparentemente legittime e molto diffuse in Asia orientale.

Un malware sofisticato e mirato

FluHorse colpisce diversi settori in Asia orientale e si diffonde principalmente tramite email. In alcuni casi, anche funzionari governativi e altre figure di alto profilo sono stati presi di mira nelle fasi iniziali dell’attacco phishing. Il malware si nasconde all’interno di app che imitano quelle legittime con oltre 100.000 installazioni, progettate per estrarre informazioni sensibili, come credenziali utente e codici di autenticazione a due fattori (2FA).

App mimetizzate e schema di phishing

I cybercriminali spesso scelgono app popolari con un alto numero di download per massimizzare l’impatto dei loro attacchi. Nel caso di FluHorse, gli aggressori hanno selezionato settori mirati per specifici paesi, utilizzando un’app mimetizzata per ciascuno di essi. Le app clonate provengono da aziende di buona reputazione, poiché gli aggressori confidano che queste applicazioni attireranno clienti finanziariamente stabili.

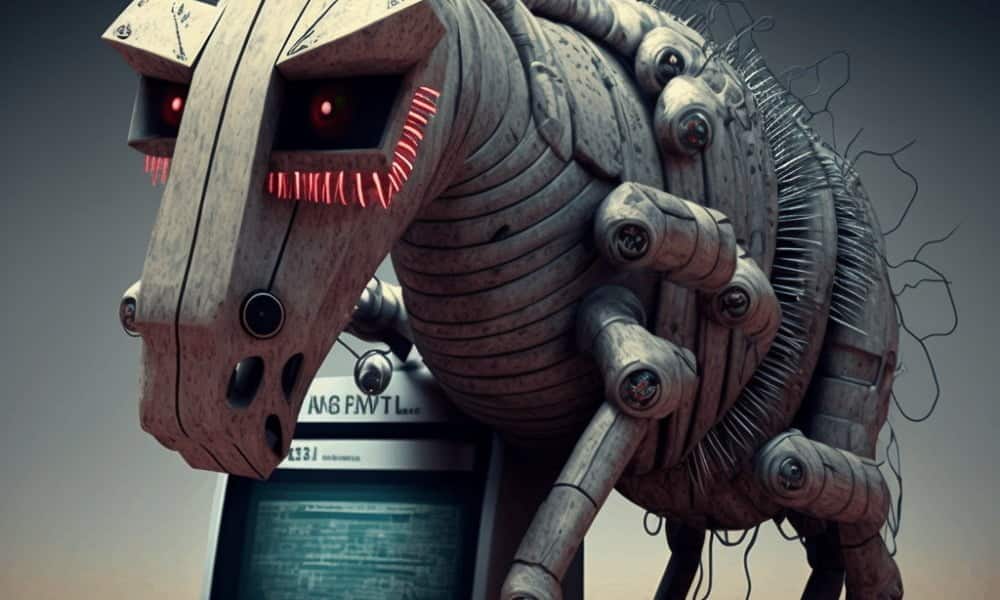

Il diagramma dello schema di phishing illustra come, dopo che la vittima inserisce le proprie credenziali, queste vengono inviate a un server controllato dagli aggressori. Successivamente, il malware inizia a intercettare tutti i messaggi di testo in arrivo, incluso eventuali codici inviati per l’autenticazione a due fattori. Se gli aggressori hanno rubato le credenziali di accesso o le informazioni della carta di credito della vittima, possono utilizzare queste informazioni per eludere il 2FA e accedere agli account della vittima.

Come proteggersi dalle minacce mobili

Poiché il fattore umano rimane un elemento importante in attacchi simili, Check Point Research consiglia alcune precauzioni per gli utenti di dispositivi mobili:

- Utilizzare soluzioni di sicurezza mobili come Check Point’s Harmony Mobile, che previene l’infiltrazione di malware sui dispositivi mobili rilevando e bloccando il download di app dannose in tempo reale.

- Mantenere la vigilanza e astenersi dal fare clic su link presenti in email o messaggi di testo provenienti da fonti sconosciute.

- Imparare a identificare email fasulle (spoofed), prestando attenzione al contesto, all’indirizzo “Reply-To” e all’intestazione “Received”.