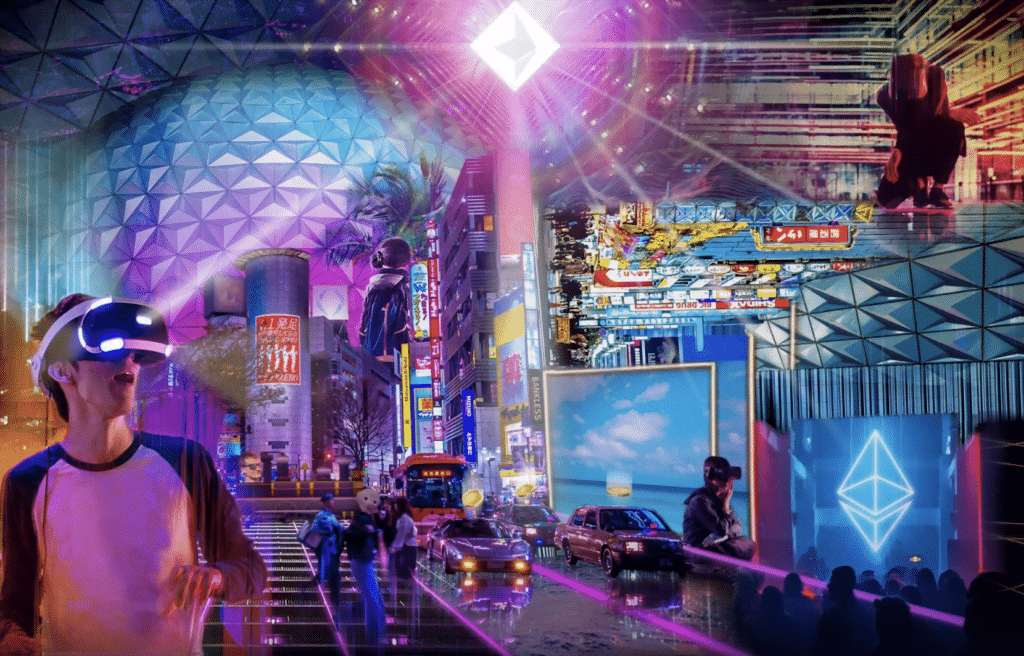

Il metaverso è quel mondo parallelo che oggi guardiamo da uno schermo, ed in cui un giorno potremmo immergerci virtualmente. E’ una luogo/non luogo fatto di fisicità ricreata virtualmente, con possibilità di interazione simile a quella a cui oggi siamo abituati nel mondo reale.

Da un punto di vista squisitamente tecnico le funzionalità che avremo a disposizione saranno fornite dall’evoluzione di quelle che oggi sono tecnologie come la realtà virtuale e la realtà aumentata, ogni giorno sempre più sviluppate.

Da un punto di vista filosofico, il metaverso, è un luogo dove ognuno sarà libero di avere l’aspetto che vuole e poter raggiungere facilmente ogni luogo, anche se virtuale.

Dal punto di vista commerciale, invece, il metaverso è la nuova frontiera su cui sempre più aziende investiranno per poter essere protagoniste dell’imminente mercato dei “beni digitali”, o NFC (non fungible token)

Se paragoniamo il metaverso al world wide web, ovvero l’insieme di tutti i siti web collegati tra di loro da “link”, possiamo capire quale sia il pericolo, per tutti gli utenti, derivanti dalla nascita di una struttura non “open source”.

Chiunque può registrare un dominio Internet e con poche righe di codice messe su un server, creare un proprio sito web. Se non si dispone di un proprio server, è possibile, con pochi euro, noleggiare uno spazio sul server di un “provider”.

Realizzare un sito Internet è una operazione assolutamente “open source”, esistono diversi sistemi operativi (Linux per primo), e linguaggi di programmazione (come PHP o Java), e diversi standard (TCP/IP, HTTP, SSL) che sono disponibili a tutti e gratuitamente, a patto di avere un minimo di conoscenza necessaria.

Creare una pagina Facebook, oppure un profilo Instagram invece non è assolutamente “open source”. I contenuti devono essere inseriti in un sistema di proprietario di una azienda che recentemente ha cambiato nome da Facebook a Meta, come ha descritto Livio Varriale in un editoriale di Matrice Digitale nel giorno del comunicato ufficiale.

Perchè, davvero, Facebook ha cambiato il nome in Meta?

Il metaverso potrebbe funzionare come una grande community open source, come il world wide web, oppure come una grande portale proprietario come Facebook o Instagram. L’unica verità è che il metaverso, quello in cui veramente saremo liberi di vivere la nostra vita virtuale, interagendo con persone a scopi non esclusivamente ludici, e con un coinvolgimento multisensoriale, esiste solo nella mente visionaria di tante persone, ma nella realtà non esiste ancora.

Molte aziende come Meta stanno davvero investendo tanto, perché ormai il metaverso è la nuova frontiera, la prossima rivoluzione informatica, ed ancora non ha un padrone. Oggi per i “big” è importante iniziare a piazzare una bandierina sul suolo virtuale del metaverso ed anticipare il mercato, imponendo il proprio brand, la propria piattaforma, la propria criptovaluta, con lo scopo di essere il marketplace dei prodotti NFT, suolo virtuale e concessionari esclusivi per la pubblicità sulle piattaforme di accesso.

Auspichiamo un metaverso open source.

E’ successo in passato quando un ragazzo visionario ha creato linux, il sistema operativo open source più diffuso al mondo, è successo quando menti geniali ci hanno donato il c++, il php, i protocolli su cui funziona Internet, gli standard aperti, il movimento open source. Il successo del metaverse libero sarà il successo di una community nascente di hacker, programmatori, utenti e visionari in generale che creeranno gli standard aperti e doneranno al mondo milioni di linee di codice per far nascere il “nuovo mondo”, sottraendo ad aziende monopoliste il controllo del futuro digitale di milioni di persone.