Le conseguenze di una vasta gamma di programmi malware, che sono presenti oggi, hanno portato a pericoli ed incidenti che hanno causato gravi danni non solo alle risorse degli utenti, ma anche all’infrastruttura di Internet. Questo è in particolare il caso delle botnet, che rappresentano reti di macchine compromesse che sono controllate a distanza dai botmaster per eseguire varie forme di attività nefande. Di gran lunga le botnet sono considerate le minacce informatiche più serie oggi disponibili e vengono utilizzate per effettuare attacchi DDoS (distributed denial of service), spamming, phishing di dati personali sensibili e frodi, causando danni per miliardi di dollari all’anno. Pertanto, le contromisure contro le reti bot sono diventate un’esigenza impellente e hanno recentemente attirato notevoli sforzi di ricerca e attenzione operativa.

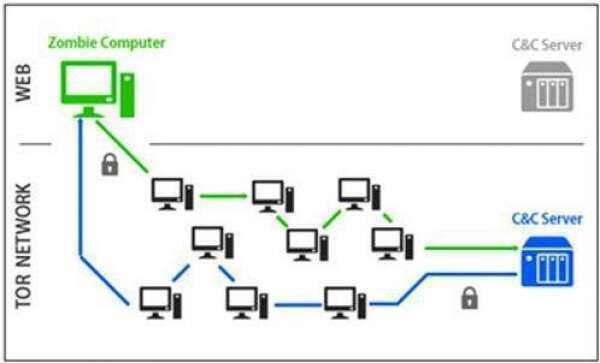

Una botnet è diversa dalle altre forme di malware per intrusione in due aspetti principali; In primo luogo, una botnet è diretta dall’obiettivo, ad es. generare profitti monetari tramite mining silenzioso di criptovalute e fornitura di servizi di spamming e DDoS ai clienti che scelgono di ricorrere a botnet. In secondo luogo, opera all’interno di un quadro di comando e controllo (C & C); un botmaster (creatore della botnet) comunica con i robot (macchine host compromesse e controllate) attraverso i canali C & C per costringerli a partecipare alle campagne di intrusione. Una botnet viene creata e gestita in più fasi, inclusi rally, probe e exploit del server C & C, autoaggiornamento e sincronizzazione, oltre a un’ampia gamma di attività dannose.