Sommario

Forbes analizza quali saranno le tecnologie che potranno trainare la ripresa nel post-pandemia, un esercizio basato anche sui dati provenienti dal mercato.

L’analisi fatta da Forbes si basa molto sull’economia USA che rappresenta un mercato fondamentale ma non l’unico ad indirizzare le tendenze mondiali. In quel caso, nonostante le varianti del coronavirus e i problemi della catena di approvvigionamento delle merci, l’economia sembra aver imboccato la via della crescita e molti operatori finanziari scommettono su questa ripresa.

Questi risultati ricalcano quelli di altre fonti, tra cui il Brookings Institute. Il noto think tank prevede infatti che i numeri del PIL USA supereranno il 2,5% a metà del 2022. L’impulso all’economia è influenzato da diverse cause e l’impulso post-Covid, a detta di Forbes, arriva principalmente dalle tecnologie. Questo elemento non è una sorpresa, dato che in generale le tecnologie hanno continuamente portato il mondo verso nuovi modi di lavorare, socializzare, viaggiare, imparare e prosperare.

Quali tecnologie traineranno la ripresa economica?

WiFi, realtà aumentata e virtuale, e i droni sono sul podio come si evince dall’analisi di Forbes.

WiFi

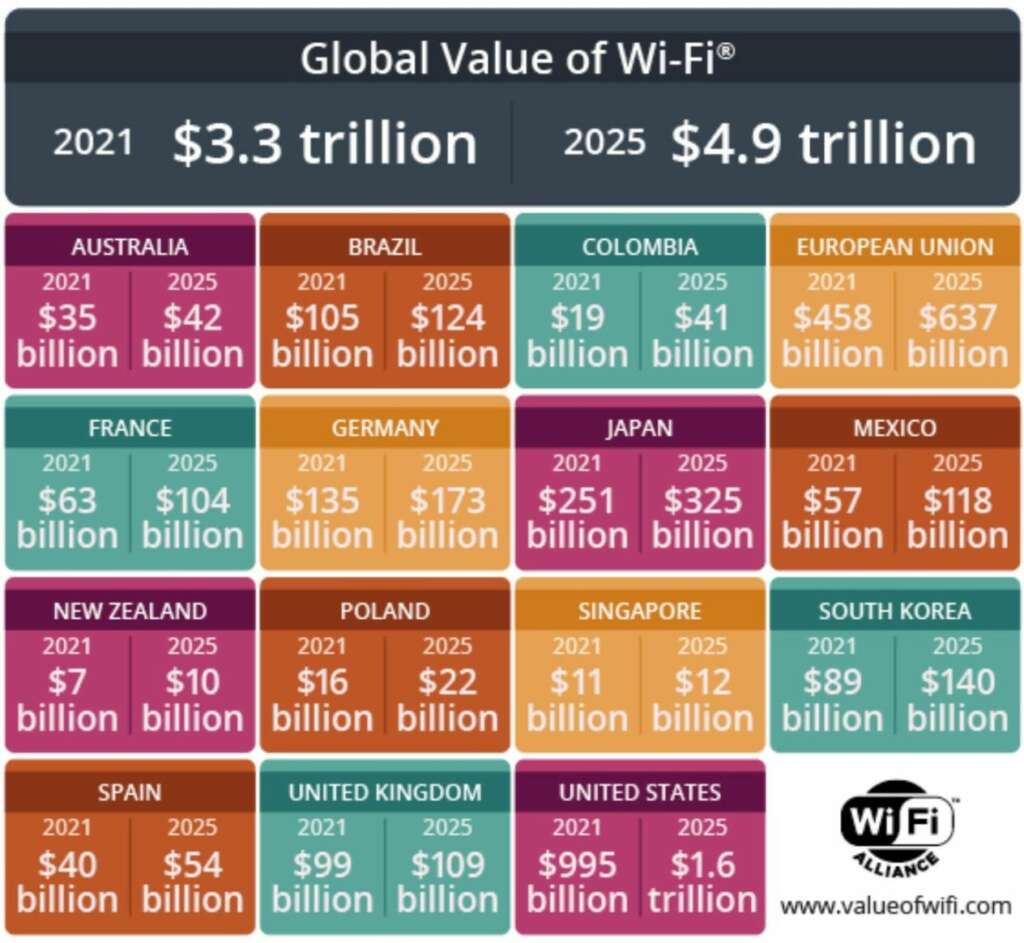

All’inizio del 2021, Wi-Fi Alliance ha pubblicato il suo studio sull’impatto previsto del WiFi nei prossimi anni. Il progetto ha rivelato che il valore globale del WiFi avrebbe superato i 4,9 trilioni di dollari entro il 2025. Di questi quasi 5 trilioni di dollari, gli Stati Uniti contribuirebbero con 1,58 trilioni di dollari, un aumento di oltre 500 miliardi di dollari rispetto alle cifre del 2021.

E facile capire perché il WiFi può essere una tecnologia motore dell’economia. La maggior parte delle famiglie e delle imprese fa molto affidamento totale su essa. Dall’utilizzo di dispositivi smartphone e indossabili, piattaforme di streaming, per non parlare del settore IoT (internet of things) dove le connessioni WiFi abbracciano elettrodomestici, sistemi di sicurezza, assistenti vocali e sistemi di climatizzazione ambientale. Grande impulso al suo utilizzo è stato dato anche da coloro che lavorano da casa ed utilizzano il WiFi per collegarsi a sistemi basati su cloud e server aziendali, insomma la nuova quotidianità che ormai è diventata parte integrante anche della società italiana e bisogna far tesoro di quanto appreso in questi mesi.

Questo scenario mette i tradizionali Communication Service Provider (CSP) in posizioni potenzialmente redditizie se sono disposti a pensare anche a nuove soluzioni e proposte, come per esempio spostare l’erogazione di servizi nel Cloud, migliorando ed accelerando anche le proposte di nuovi servizi per gli utenti.

I miglioramenti WiFi offerti dai CSP o da altre fonti possono anche contribuire a ottenere una distribuzione più equa delle informazioni, partendo dall’accesso alle informazioni stesse. Il WiFi potrebbe facilitare l’ottenimento di posti di lavoro a distanza per le persone che non si trovano vicino ai centri urbani ed al tempo stesso essere il mezzo di inclusione delle tante persone, tra cui bambini, che al momento restano fuori dei processi formativi e poi lavorativi.

Dispositivi di Realtà Aumentata (AR) e Realtà Virtuale (VR)

Quando la pandemia è iniziata con la prima ondata e le prime restrizioni, tutte le aziende si sono affrettate a trovare nuovi modi per mantenere i loro dipendenti al lavoro e per continuare a portare offerte e prodotti ai clienti. Molti hanno trovato un valido supporto nelle soluzioni e tecnologie di realtà aumentata (AR) e realtà virtuale (VR).

Diverse aziende sono riuscite, durante il periodo pandemico, nell’intento di continuare ed incrementare il volume di affari usando la realtà aumentata per tutto, dalla produzione al marketing. Per esempio alcuni marchi di cosmetici hanno incoraggiato gli acquirenti a provare i prodotti attraverso App e siti AR.

Altro esempio viene dai tecnici di Mercedes-Benz USA che si sono affidati all’AR di HoloLens di Microsoft per aiutarli a capire come costruire veicoli di fascia alta e risolvere i problemi lungo la strada virtuale.

Quanto crescerà la realtà aumentata? Le cifre suggeriscono che potrebbe raggiungere i 140 miliardi di dollari entro la metà di questo decennio. Tuttavia, la realtà aumentata e sua sorella la realtà virtuale (VR), sono in continua evoluzione, basti pensare al boost che verrà dato a questa tecnologia dall’annunciato metaverso di Meta (ex Facebook) e non solo da Meta. Di conseguenza la realtà aumentata potrebbe diventare più popolare e pervasiva in pochi anni di quanto si potesse prevedere. A conferma di ciò la crescita avuta fino ad ora a causa del Covid è stata enorme. Il mercato globale dei dispositivi, dei software e dei servizi in questo settore nel 2020 valeva 12 miliardi di dollari con una crescita del 50% rispetto al 2019.

La realtà virtuale (VR) dal punto di vista del numero di utilizzatori è momentaneamente indietro rispetto alla realtà aumentata (AR). Gli acquisti di dispositivi per sistemi VR e AR sono aumentati del 50% tra il 2019 e il 2021. Come accaduto con i dispositivi AR, alcune aziende utilizzano modelli VR anche per migliorare le attività di formazione a distanza. Di conseguenza, la realtà virtuale sta superando la sua etichetta iniziale di supporto per video giocatori e sta diventando uno strumento importante nella dotazione aziendale.

Droni

Ne hanno fatta di strada i droni…cioè di miglia in volo. Un tempo erano visti come semplici giocattoli e curiosità, mentre ora droni di ogni dimensione e dotazione hanno avuto un enorme impatto nel mondo lavorativo ed aziendale. Secondo Forbes entro il 2027, le tecnologie globali legate ai droni dovrebbero valere più di 40 miliardi di dollari, cifre importanti.

Analogamente a WiFi, AR e VR, i droni sono diventati essenziali per le imprese e i governi durante i giorni più cupi del Covid, almeno nei paesi occidentali dove l’epidemia ha dei margini di controllabilità. Per esempio, sono stati usati per rilasciare rifornimenti medici, cibo e acqua alle persone nelle regioni poco raggiungibili via terra.

I settori di impiego sono moltissimi ed è una tecnologia con ampio margine di miglioramento tecnico e diffusione. Dalle forze dell’ordine alle ispezioni tecniche ingegneristiche, alla mappatura e alle missioni di ricerca e salvataggio, i droni hanno la capacità di andare in molti luoghi a cui è difficile (o impossibile) accedere per gli esseri umani o mezzi terrestri. Basti pensare al piccolo elicottero Ingenuity in missione su Marte mentre affianca il rover Perseverance nelle sue esplorazioni. Anche il quel caso il piccolo dispositivo volante potrà andare dove via terra (suolo marziano) non è possibile arrivare.

Molti saranno gli sviluppi e le applicazioni per i droni che al momento non sono ancora sfruttate dal mercato. Nei prossimi mesi ne vedremo alcune particolarmente interessanti ed in diversi settori come:

- Fotografia aerea;

- Operazioni di ricerca e salvataggio;

- Agricoltura, in diversi ambiti per esempio il drone può aiutare gli agricoltori analizzando le colture e le piante che non hanno prodotto secondo le aspettative. Possono studiare le terre agricole di grandi dimensioni insieme ad un adeguato monitoraggio dei sistemi di irrigazione. I droni possono anche aiutare nella posa dei fertilizzanti, pesticidi ed acqua;

- Spedizioni e consegne, anche in campo medico;

- Applicazioni ingegneristiche;

- Sicurezza e sorveglianza;

- Ricerca e scienze naturali;

- Accesso ad internet wireless, portando la connessione in zone remote anche per tempi limitati ma utili a svolgere attività.

Un focus sul mercato italiano ci dice che abbiamo raggiunto i 60.000 operatori del settore come comunicato dell ENAC ed analizzato anche da Adnkronos.

Queste sono le tre tecnologie trainanti, non sono ovviamente le uniche. Saranno mesi e anni interessanti di sviluppi tech che al momento sono solo sperimentali ma che diventeranno tangibili e reali molto prima di quello che si possa immaginare.