Sommario

L’ultimo rapporto Check Point Research sul fenomeno del brand phishing relativo al primo trimestre del 2022 ha messo in evidenza i marchi che sono stati più frequentemente sfruttati dai cyber criminali nel tentativo di rubare informazioni personali e credenziali di pagamento nei mesi di gennaio, febbraio e marzo 2022.

In cosa consiste il brand phishing

In un attacco di brand phishing, i criminali cercano di imitare il sito Web ufficiale di un noto marchio, utilizzando un nome di dominio, un URL e una grafica delle pagine Web che richiamano il sito originale.

Inoltre il collegamento al sito web falso potrebbe essere inviato tramite e-mail o SMS, reindirizzamenti durante la navigazione oppure essere attivato da un’applicazione mobile fraudolenta. In tutti i casi le pagine di landing spesso contengono dei moduli destinati a rubare le credenziali degli utenti, i dettagli di pagamento o altre informazioni personali.

LinkedIn in pole

Dal rapporto emerge come la categoria delle reti dei social media abbia superato quelle delle spedizioni, della vendita al dettaglio e della tecnologia come categorie nelle preferenze dei gruppi criminali.

In particolare il marchio di LinkedIn è stato collegato a più della metà (52%) di tutti gli attacchi di phishing a livello globale, raggiungendo per la prima volta la vetta della classifica e facendo un balzo in avanti (con un +44) dalla quinta posizione rispetto al trimestre precedente.

Al secondo posto si è posizionato il marchio DHL con una incidenza del 14% su tutti i tentativi di phishing durante lo stesso trimestre.

FedEx è passata dalla settima alla quinta posizione, rappresentando il 6% di tutti i tentativi di phishing. WhatsApp ha invece mantenuto la sua posizione nella top ten, rappresentando il 4% degli attacchi di phishing in tutto il mondo. Infine Maersk, AliExpress e Apple chiudono la classifica.

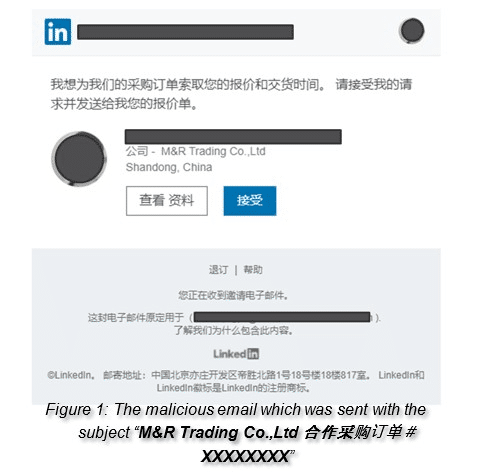

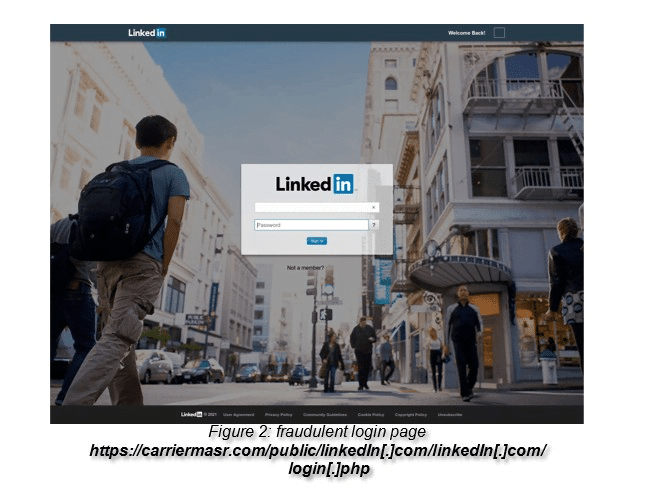

Un esempio di esca LinkedIn

Il rapporto segnala anche un esempio particolare in cui gli utenti di LinkedIn verrebbero contattati tramite un’e-mail dall’aspetto ufficiale nel tentativo di indurli a cliccare su un collegamento ad una pagina di falso login (LinkedIn) allo scopo di carpire le credenziali eventualmente inserite.

Le osservazioni degli esperti

Il rapporto evidenzia una tendenza emergente da parte degli attori delle minacce nello sfruttare i social network, ora divenuta la categoria target preferita, superando anche i giganti della tecnologia come Google, Microsoft e Apple.

“Come sempre, incoraggiamo gli utenti a prestare attenzione quando divulgano dati personali e credenziali ad applicazioni o siti Web aziendali e a pensarci due volte prima di aprire allegati o collegamenti e-mail, in particolare e-mail che affermano di provenire da aziende come LinkedIn o DHL, poiché è più probabile che si tratti di impersonificazioni“

Purtroppo queste statistiche non fanno altro che confermare quanto già evidenziato da matricedigitale in passato sullo sfruttamento di LinkedIn in campagne di phishing mirato e falso recruiting da parte ad esempio di APT russi, cinesi e coreani.