Sommario

Nel periodo tra aprile e maggio 2025, Microsoft introduce una serie di modifiche sostanziali alla propria infrastruttura software, ai servizi cloud e alla piattaforma Windows. I cambiamenti interessano componenti storici come Skype, che viene definitivamente dismesso, ma coinvolgono anche strumenti essenziali come Windows Authenticator, che perde la gestione delle password in favore del browser Edge.

Parallelamente, l’azienda pubblica l’aggiornamento Windows 11 24H2, introduce tecnologie crittografiche post-quantistiche, segnala vulnerabilità legate ai sistemi Kubernetes e corregge in modo silenzioso bug critici nel menu Start di Windows 10.

Questo report analizza le modifiche in tre ambiti: l’evoluzione dei servizi Microsoft e delle sue policy digitali, le novità introdotte nelle piattaforme Windows e le vulnerabilità recentemente emerse nei contesti enterprise. La finalità è comprendere se il quadro attuale rappresenti un consolidamento della strategia Microsoft o un segnale di transizione verso un ecosistema più chiuso, interamente vincolato a Edge e Azure.

Riorganizzazione dei servizi: dal cloud all’autenticazione

Microsoft rafforza la centralizzazione dei propri servizi, dismettendo progressivamente le soluzioni meno allineate all’attuale modello cloud-centrico. Il 1° maggio 2025, l’azienda completa senza preavviso pubblico la disattivazione ufficiale di Skype, obbligando tutti gli utenti a migrare su Teams, ormai unico punto d’ingresso per le comunicazioni personali e professionali.

Questa ristrutturazione, seppur prevista da tempo, rappresenta la chiusura definitiva di un’epoca e segna la trasformazione del paradigma collaborativo Microsoft, sempre più orientato all’integrazione nativa con Windows, Office 365 e le piattaforme AI integrate.

A questa mossa si aggiunge un’altra modifica strategica: la rimozione della funzione di riempimento automatico delle password dall’app Authenticator, con la migrazione forzata delle credenziali salvate verso il browser Edge. Gli utenti Android, in particolare, subiscono il maggiore impatto: mentre Authenticator garantiva compatibilità multi-browser, la nuova configurazione limita l’autonomia dell’utente e consolida Edge come fulcro per la sicurezza digitale.

La transizione, giustificata da Microsoft come una misura per rafforzare la sicurezza e semplificare l’esperienza, potrebbe essere interpretata anche come un segnale di aggressiva fidelizzazione alla suite proprietaria, con Edge che assume il ruolo di hub per password, autorizzazioni e autenticazioni biometrica.

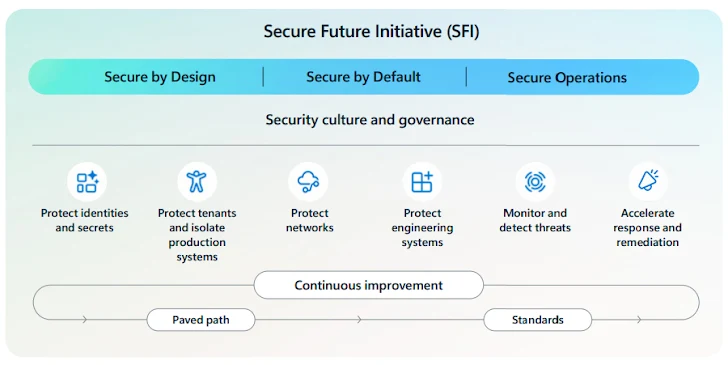

In parallelo, Microsoft implementa una modifica importante nella gestione delle firme per gli MSA (Microsoft Account), aggiornando il protocollo con un algoritmo post-quantistico conforme alle raccomandazioni del NIST. La nuova modalità protegge le identità digitali contro potenziali attacchi condotti da future architetture quantistiche. La misura, di taglio chiaramente proattivo, conferma la volontà dell’azienda di mettere al centro la resilienza crittografica, rendendo il proprio ecosistema conforme a requisiti di sicurezza a lungo termine.

Windows 11 24H2 e il futuro del sistema operativo: aggiornamenti silenziosi ma decisivi

A partire da maggio 2025, Microsoft avvia il rollout completo di Windows 11 24H2, disponibile ora per tutti i dispositivi compatibili. L’aggiornamento non introduce una rivoluzione grafica, ma punta su stabilità, coerenza e preparazione all’integrazione delle funzioni Galaxy AI, in arrivo su piattaforma Windows.

Il pacchetto include miglioramenti nell’efficienza del multitasking, ottimizzazione della gestione energetica, e un’integrazione più stretta delle API per l’assistenza vocale, la sintesi testuale e l’organizzazione predittiva dei contenuti.

Contemporaneamente, Windows 10 22H2 riceve una patch silenziosa che corregge un bug rilevante nel menu Start. In particolare, il problema risiedeva nella visualizzazione delle Jump List, con un malfunzionamento che impediva l’accesso rapido ai documenti recenti associati ad applicazioni ancorate.

Microsoft non ha inizialmente documentato il bug né la sua risoluzione, poiché il malfunzionamento era causato da un Controlled Feature Rollout introdotto nel marzo precedente. Solo dopo numerose segnalazioni, l’azienda ha ritirato l’aggiornamento responsabile e successivamente ripristinato la funzionalità corretta a inizio maggio.

Il caso evidenzia quanto le modifiche silenziose nel sistema operativo possano avere effetti tangibili sull’usabilità, e come Microsoft, pur adottando una filosofia di aggiornamento costante, mantenga scarsa trasparenza nei rollout minori.

Superficie d’attacco e sicurezza applicativa: vecchi percorsi, nuove minacce

In ambito sicurezza, Microsoft segnala una problematica critica relativa al percorso di sistema inetpub, utilizzato nei server per gestire i contenuti web. Un aggiornamento pensato per aumentare la resilienza ha finito per esporre la possibilità di bloccare manualmente futuri aggiornamenti, creando un paradosso tecnico.

L’impostazione errata dei permessi ACL o la modifica degli attributi speciali nella directory può permettere a un utente con accesso locale di impedire l’installazione di nuove patch, di fatto annullando la catena di protezione incrementale tipica di Windows.

Il problema non comporta escalation immediata di privilegi, ma rappresenta una potenziale tecnica di persistence usabile post-sfruttamento, che complica l’intervento in scenari di remediation.

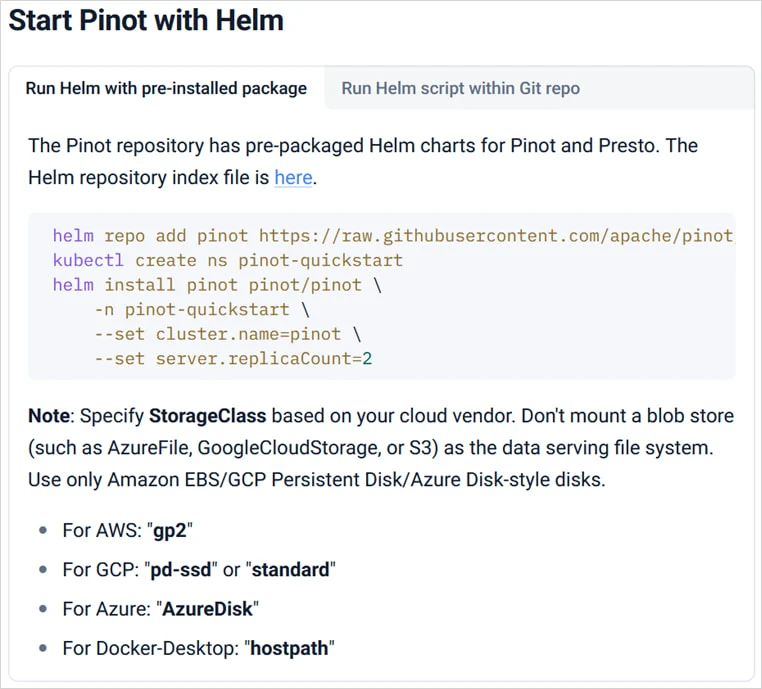

Anche Kubernetes da problemi

Oltre ai sistemi Windows, anche le soluzioni containerizzate Kubernetes mostrano vulnerabilità pericolose legate all’uso di Helm Charts predefiniti. I grafici di installazione spesso non richiedono esplicitamente parametri sicuri, il che consente il deploy di pod contenenti credenziali, token o dati di configurazione sensibili visibili in chiaro.

Microsoft, che analizza questi comportamenti nell’ambito della propria divisione Azure, avverte che l’uso non consapevole di Helm Charts standard può portare alla pubblicazione di ambienti vulnerabili anche in sistemi di staging.

L’azienda raccomanda l’utilizzo di workload identity, la revisione manuale dei file values.yaml e l’implementazione di scansioni pre-deployment, soprattutto per team DevOps che operano in ambienti multi-tenant o ad alta rotazione.

Edge come fulcro dell’identità digitale: controllo o razionalizzazione?

La decisione di Microsoft di eliminare la funzione di compilazione automatica delle password da Authenticator e trasferirla in Microsoft Edge non è un semplice cambiamento tecnico. Si tratta piuttosto di un segnale chiaro di riorientamento strategico: la sicurezza delle credenziali viene assorbita dal browser, che assume di fatto il ruolo di punto di convergenza per identità, protezione e attività quotidiane.

Questo passaggio consolida la posizione di Edge all’interno del sistema operativo Windows, ma riduce l’interoperabilità tra ambienti, in particolare per utenti Android che si affidavano a Authenticator per l’inserimento delle password su browser alternativi.

Il vincolo imposto rappresenta un esempio di ecosistema chiuso che mira a rafforzare la coerenza dell’esperienza Microsoft, ma può risultare limitante per chi opera in ambienti misti o multipiattaforma. Le implicazioni più immediate riguardano la gestione multi-account, la sincronizzazione delle chiavi e il supporto alle app non Microsoft, che ora dovranno dialogare esclusivamente con Edge per accedere alle credenziali salvate.

La crittografia post-quantistica entra nella produzione: standardizzazione anticipata

Nel quadro dell’aggiornamento dell’infrastruttura MSA, Microsoft annuncia la migrazione dei processi di firma digitale verso algoritmi post-quantistici, una mossa che la posiziona tra i primi grandi vendor ad anticipare i requisiti del NIST per la sicurezza post-quantum.

L’implementazione riguarda le firme crittografiche associate agli account Microsoft, utilizzate per validare sessioni, accessi ai servizi cloud e conferma di identità nei processi di login distribuito.

Il passaggio è parte di una transizione silenziosa ma cruciale: in futuro, i certificati digitali e i token critici verranno generati usando algoritmi resistenti ai calcoli dirompenti delle future architetture quantistiche, garantendo retrocompatibilità ma anche resilienza futura.

La decisione è coerente con il piano di trasformazione dell’identità digitale Microsoft, che mira a offrire sicurezza a lungo termine per ambienti federati, hybrid cloud e autenticazione continua.

Un ecosistema che cambia forma: tra rafforzamento e restrizione

La primavera 2025 segna un momento di consolidamento per l’ecosistema Microsoft. Le decisioni analizzate – dalla morte silenziosa di Skype alla centralizzazione delle credenziali in Edge, dalla diffusione di Windows 11 24H2 al rafforzamento della crittografia – rivelano una volontà precisa di chiudere anelli deboli e rafforzare il controllo centrale.

Microsoft punta a offrire un ambiente sicuro e coerente, ma rischia di limitare la libertà operativa e la modularità, caratteristiche apprezzate da molti utenti storici.

La strategia si gioca su un equilibrio delicato: mantenere l’apertura sufficiente a supportare ambienti diversificati, ma assicurare protezione e aggiornamenti in un panorama di minacce sempre più sofisticate.