Sommario

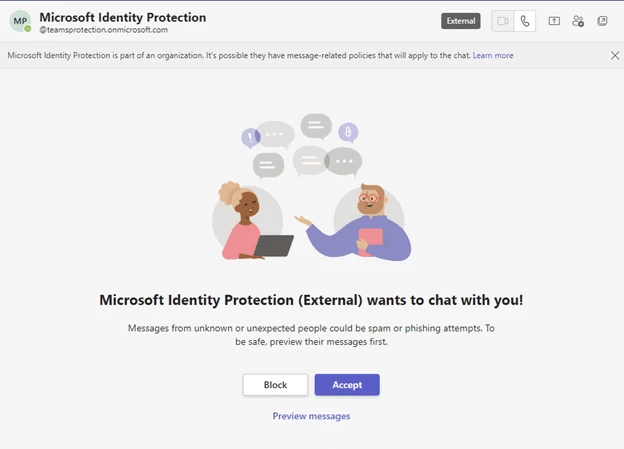

Midnight Blizzard, precedentemente noto come NOBELIUM, sta conducendo attacchi di ingegneria sociale mirati utilizzando Microsoft Teams. Questi attacchi, che mirano a rubare le credenziali degli utenti, sono stati identificati da Microsoft Threat Intelligence. Midnight Blizzard utilizza tenant Microsoft 365 compromessi di piccole imprese per creare nuovi domini che appaiono come entità di supporto tecnico. Da questi domini, l’attore minaccioso invia messaggi di Teams che cercano di rubare le credenziali di un’organizzazione bersaglio.

Dettagli sugli attacchi di Midnight Blizzard

Midnight Blizzard è un attore minaccioso basato in Russia, attribuito dai governi degli Stati Uniti e del Regno Unito come il Servizio di intelligence estera della Federazione Russa, noto anche come SVR. Questo attore minaccioso è noto per mirare principalmente a governi, entità diplomatiche, organizzazioni non governative (ONG) e fornitori di servizi IT principalmente negli Stati Uniti e in Europa. Le sue operazioni coinvolgono spesso il compromesso di account validi e, in alcuni casi altamente mirati, tecniche avanzate per compromettere i meccanismi di autenticazione all’interno di un’organizzazione per espandere l’accesso ed evitare il rilevamento.

L’ultimo attacco di phishing delle credenziali di Midnight Blizzard

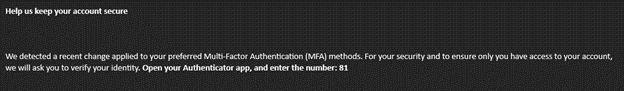

Midnight Blizzard utilizza regolarmente tecniche di furto di token per l’accesso iniziale agli ambienti bersaglio, oltre a spear-phishing di autenticazione, spruzzo di password, forza bruta e altri attacchi di credenziali. Il modello di attacco osservato in attività malevole da almeno fine maggio 2023 è stato identificato come un sottoinsieme di campagne di attacco di credenziali più ampie che attribuiamo a Midnight Blizzard.

Raccomandazioni di Microsoft

Microsoft raccomanda una serie di misure di mitigazione per ridurre il rischio di questa minaccia. Queste includono l’implementazione di metodi di autenticazione resistenti al phishing, l’abilitazione dell’auditing di Microsoft 365, la comprensione e la selezione delle migliori impostazioni di accesso per la collaborazione esterna per la propria organizzazione, e l’educazione degli utenti su attacchi di ingegneria sociale e di phishing delle credenziali.