Sommario

Gli attacchi ransomware stanno evolvendo con nuove tecniche di ingegneria sociale e strumenti di accesso remoto. Recentemente sono stati individuati due metodi innovativi utilizzati da cybercriminali per compromettere aziende e richiedere riscatti: false richieste di ransomware inviate via posta tradizionale e sfruttamento di Microsoft Teams per ottenere accesso ai sistemi aziendali. Due nuove minacce informatiche stanno mettendo a rischio la sicurezza aziendale a livello globale. Da un lato, il gruppo Hunters International ha rivendicato un attacco a Tata Technologies, sottraendo 1,4 TB di dati e minacciando di pubblicarli online. Dall’altro, diversi gruppi ransomware stanno sfruttando una vulnerabilità nel Paragon Partition Manager, utilizzando la tecnica del Bring Your Own Vulnerable Driver (BYOVD) per ottenere privilegi elevati su Windows.

Hunters International colpisce Tata Technologies: furto di 1,4 TB di dati

La società Tata Technologies, leader nell’ingegneria digitale e nello sviluppo di soluzioni per il settore automobilistico, aerospaziale e industriale, ha subito un attacco ransomware confermato nel gennaio 2025.

Dopo un mese di silenzio da parte della compagnia, il gruppo Hunters International ha rivendicato l’attacco, inserendo il nome di Tata Technologies nella propria pagina di estorsione sul dark web. Gli hacker sostengono di aver sottratto oltre 730.000 file, per un totale di 1,4 TB di dati sensibili.

L’azienda ha dichiarato che l’incidente ha avuto un impatto minimo sulle operazioni, assicurando che i servizi ai clienti non sono stati compromessi. Tuttavia, i criminali informatici hanno dato alla compagnia una settimana di tempo per pagare il riscatto, prima di procedere con la pubblicazione dei dati.

Hunters International: un rebrand dell’ex gruppo Hive?

Hunters International è un gruppo ransomware emergente, apparso nel 2023 e noto per attacchi di alto profilo. Alcune fonti suggeriscono che possa trattarsi di un rebranding dell’ex gruppo Hive, smantellato dall’FBI nel 2023. Il gruppo è responsabile di attacchi contro il contractor della Marina statunitense Austal USA, l’azienda giapponese Hoya e persino ospedali, come nel caso delle minacce ai pazienti oncologici di Fred Hutch Cancer Center.

Nonostante il gruppo abbia dimostrato di essere una minaccia reale, in alcuni casi ha rivendicato attacchi che non sono stati confermati, come quello al U.S. Marshals Service nell’agosto 2024.

Exploit su Paragon Partition Manager: ransomware sfruttano una vulnerabilità critica

Oltre all’attacco a Tata Technologies, un’altra grave minaccia riguarda Paragon Partition Manager, il popolare software di gestione delle partizioni per Windows. Microsoft ha rilevato che diverse gang ransomware stanno sfruttando una vulnerabilità zero-day (CVE-2025-0289) nel driver BioNTdrv.sys, utilizzando la tecnica Bring Your Own Vulnerable Driver (BYOVD) per ottenere privilegi SYSTEM ed eseguire codice malevolo senza restrizioni.

- CVE-2025-0288 – Scrittura arbitraria nella memoria del kernel causata dalla gestione impropria della funzione ‘memmove’, che consente agli aggressori di scrivere nella memoria del kernel e di aumentare i privilegi.

- CVE-2025-0287 – Dereferenziazione del puntatore null derivante dalla mancata convalida di una struttura ‘MasterLrp’ nel buffer di input, che consente l’esecuzione di codice kernel arbitrario.

- CVE-2025-0286 – Scrittura arbitraria della memoria del kernel causata dalla convalida non corretta delle lunghezze dei dati fornite dall’utente, che consente agli aggressori di eseguire codice arbitrario.

- CVE-2025-0285 – Mappatura arbitraria della memoria del kernel causata dall’impossibilità di convalidare i dati forniti dall’utente, che consente l’escalation dei privilegi manipolando le mappature della memoria del kernel.

- CVE-2025-0289 – Accesso non sicuro alle risorse del kernel causato dalla mancata convalida del puntatore ‘MappedSystemVa’ prima di passarlo a ‘HalReturnToFirmware’, con conseguente potenziale compromissione delle risorse di sistema.

L’exploit è stato osservato in diversi attacchi, ma Microsoft non ha ancora rivelato quali gruppi ransomware siano coinvolti. Tuttavia, l’uso della tecnica BYOVD è comune tra gang come LockBit, BlackByte e Lazarus, che hanno già sfruttato vulnerabilità simili in passato.

Dettagli tecnici della vulnerabilità CVE-2025-0289

Il bug in BioNTdrv.sys consente agli attaccanti di manipolare le risorse del kernel di Windows, ottenendo esecuzione di codice arbitrario a livello di sistema. L’attacco è particolarmente pericoloso perché:

- Funziona anche se Paragon Partition Manager non è installato, dato che gli hacker caricano manualmente il driver vulnerabile.

- Bypassa le protezioni di sicurezza di Windows, permettendo ai ransomware di disattivare antivirus e software di protezione prima di cifrare i file della vittima.

- È stato rilevato in attacchi ransomware attivi, con Microsoft che ha già inserito il driver nella lista dei driver vulnerabili bloccati.

Come proteggersi dagli attacchi BYOVD

Microsoft ha rilasciato una patch che blocca automaticamente l’esecuzione del driver vulnerabile, ma è importante verificare che la protezione sia attiva. Gli utenti possono farlo andando su:

Impostazioni → Privacy e Sicurezza → Sicurezza di Windows → Sicurezza del dispositivo → Isolamento Core → Elenco di blocco dei driver vulnerabili.

Inoltre, le aziende dovrebbero adottare misure di sicurezza avanzate per proteggersi da questi attacchi, tra cui:

- Monitoraggio attivo dei driver caricati su Windows.

- Blocco preventivo dei file eseguibili non firmati.

- Aggiornamento immediato di Paragon Partition Manager alla versione 2.0.0, che corregge la vulnerabilità.

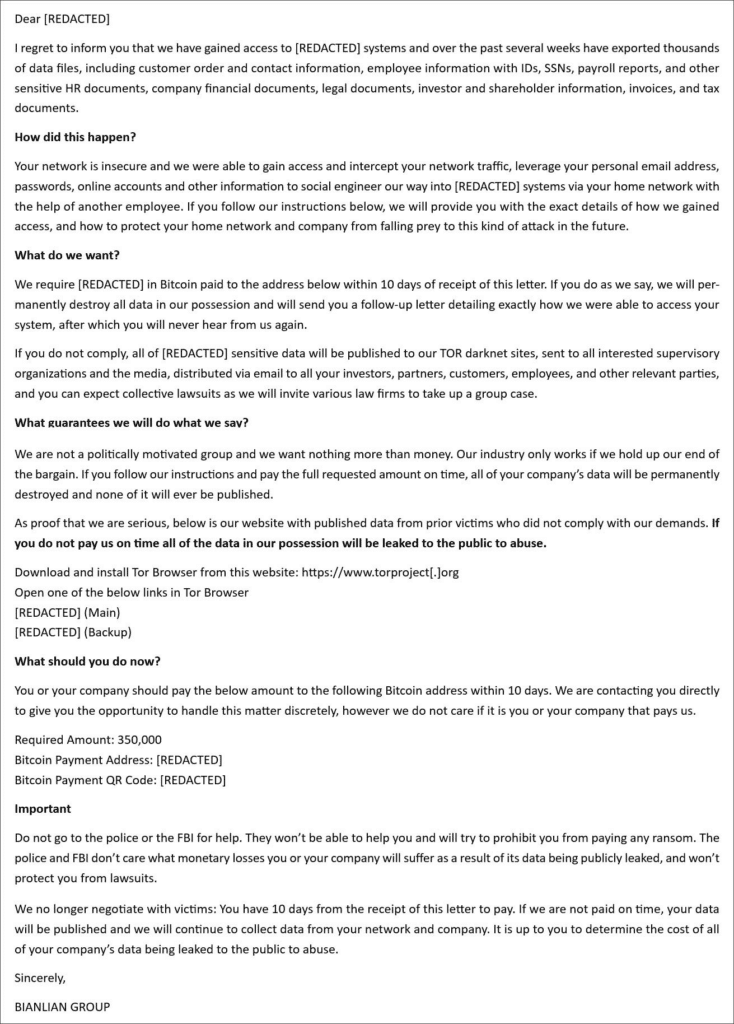

Falsa campagna ransomware BianLian: lettere di estorsione inviate per posta

Un gruppo di truffatori sta inviando false richieste di riscatto, fingendosi il gruppo ransomware BianLian, attraverso il servizio postale degli Stati Uniti (USPS). Le lettere, indirizzate ai CEO di aziende statunitensi, contengono minacce di esposizione di dati sensibili e richiedono un pagamento in Bitcoin per evitare la presunta pubblicazione delle informazioni su un sito del dark web.

Gli aggressori hanno cercato di rendere le lettere credibili includendo:

- Un’intestazione che riproduce il nome del gruppo BianLian e un indirizzo falso a Boston, Massachusetts.

- Una descrizione dettagliata dei dati che sarebbero stati sottratti, adattata al settore dell’azienda vittima.

- Un QR code per effettuare il pagamento in Bitcoin, con importi richiesti tra 250.000 e 500.000 dollari.

Tuttavia, non esistono prove che questi attacchi siano reali. Gli esperti di cybersecurity, tra cui GuidePoint Security e Arctic Wolf, hanno confermato che non vi è alcuna compromissione effettiva e che si tratta solo di un tentativo di estorsione basato sulla paura.

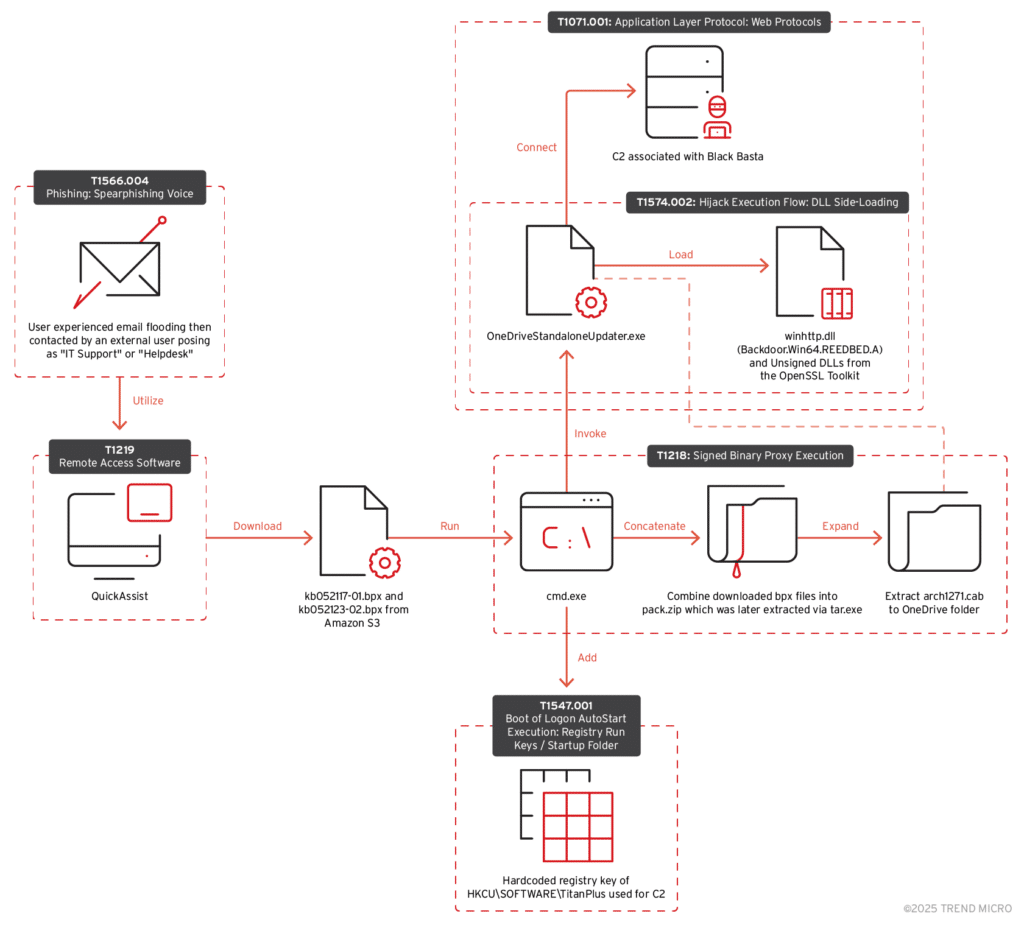

Microsoft Teams come vettore per Black Basta e Cactus ransomware

Parallelamente, i gruppi Black Basta e Cactus, tra i più attivi nel panorama ransomware, hanno iniziato a utilizzare Microsoft Teams come vettore di infezione, impersonando dipendenti IT per ottenere l’accesso remoto ai dispositivi aziendali.

Gli attaccanti usano una tecnica consolidata di social engineering:

- Inviano email massive per disorientare le vittime e costringerle a cercare aiuto.

- Contattano gli utenti tramite Microsoft Teams, fingendosi membri del supporto IT interno.

- Inducono gli utenti a concedere accesso remoto tramite Windows Quick Assist o altri strumenti di assistenza tecnica.

Una volta ottenuto l’accesso, i ransomware utilizzano BackConnect, un malware che stabilisce un proxy remoto, consentendo agli attaccanti di mantenere il controllo della rete e diffondere il malware senza essere rilevati.

Connessione tra Black Basta e Cactus: fusione o sovrapposizione di membri?

Le indagini di Trend Micro hanno rivelato che Black Basta e Cactus condividono:

- L’uso di BackConnect per l’accesso remoto ai server compromessi.

- Strategie di social engineering identiche, in particolare l’impersonificazione del personale IT.

- Infrastrutture di Command & Control (C2) simili, suggerendo una forte collaborazione tra i due gruppi.

Questa scoperta solleva dubbi sulla possibilità che Cactus sia in realtà una nuova evoluzione di Black Basta, soprattutto considerando che il sito di Black Basta è offline da inizio 2025.

Come proteggersi da questi nuovi attacchi ransomware

Per evitare di cadere vittima di questi attacchi, le aziende dovrebbero:

- Diffidare di richieste di riscatto ricevute via posta, verificando l’attendibilità con i team di sicurezza.

- Implementare protezioni avanzate su Microsoft Teams, limitando le comunicazioni solo a utenti interni verificati.

- Rafforzare i controlli di accesso remoto, bloccando l’uso non autorizzato di Windows Quick Assist.

- Monitorare le connessioni a BackConnect e altre attività sospette nei log di rete.

Il ransomware si evolve con nuove strategie di inganno

Gli attacchi ransomware stanno cambiando rapidamente, con i criminali che sperimentano nuovi metodi per estorcere denaro, sia attraverso frode postale che tramite strumenti aziendali come Microsoft Teams. Le aziende devono adottare strategie di difesa più avanzate, combinando sicurezza informatica, formazione del personale e monitoraggio attivo delle minacce per rimanere al sicuro in un panorama di cybercriminalità in costante evoluzione. Gli attacchi a Tata Technologies e lo sfruttamento della vulnerabilità in Paragon Partition Manager dimostrano che i ransomware stanno diventando sempre più sofisticati. Da un lato, gruppi come Hunters International stanno prendendo di mira grandi aziende con minacce di esposizione dati. Dall’altro, il BYOVD continua a essere una tecnica efficace per aggirare le protezioni di Windows e colpire le vittime senza lasciare tracce evidenti.