I ricercatori Armis hanno scoperto diverse vulnerabilità nell’implementazione delle comunicazioni TLS in diversi modelli di switch di rete Aruba e Avaya.

Le vulnerabilità deriverebbero da un difetto di progettazione simile a quello identificato nelle vulnerabilità TLStorm (scoperte all’inizio di quest’anno dallo stesso team di sicurezza) espandendone la portata.

TLStorm, lo ricordiamo comprendeva una serie di vulnerabilità critiche nei dispositivi APC Smart-UPS che consentivano a un utente malintenzionato di assumere il controllo dei dispositivi Smart-UPS da Internet senza l’interazione dell’utente riuscendo addirittura a fare incendiare gli stessi dispositivi. La causa principale di queste vulnerabilità nell’implementazione TLS erano i difetti nella libreria NanoSSL, una suite SSL closed-source del fornitore di sicurezza informatica IoT Mocana ora acquisito da DigiCert.

I difetti di NanoSSL e l’uso improprio della libreria vulnerabile come detto impatterebbero in modo particolare anche sugli switch di rete Aruba e Avaya.

I dispositivi interessati

Aruba

- Serie Aruba 5400R

- Serie Aruba 3810

- Serie Aruba 2920

- Serie Aruba 2930F

- Serie Aruba 2930M

- Serie Aruba 2530

- Serie Aruba 2540

Avaya

- Serie ERS3500

- Serie ERS3600

- Serie ERS4900

- Serie ERS5900

Le vulnerabilità TLStorm 2.0

Aruba

- CVE-2022-23677 (punteggio CVSS 9,0) – Uso improprio di NanoSSL su interfacce multiple (RCE);

- CVE-2022-23676 (punteggio CVSS 9,1) – Vulnerabilità di danneggiamento della memoria del client RADIUS.

Avaya

- CVE-2022-29860 (punteggio CVSS 9,8) – Overflow dell’heap di riassemblaggio TLS;

- CVE-2022-29861 (punteggio CVSS 9,8) – Overflow dello stack di analisi dell’intestazione http.

I possibili scenari TLStorm 2.0

Questa nuova serie di vulnerabilità, denominata TLStorm 2.0, potrebbe consentire a un utente malintenzionato di assumere il pieno controllo (RCE) di questi switch, causando:

- La rottura della segmentazione della rete, consentendo il movimento laterale con la modifica del comportamento dello switch;

- L’esfiltrazione di dati del traffico di rete aziendale o di informazioni sensibili dalla rete interna verso Internet;

- il captive portal escape.

Pertanto secondo gli analisti i risultati della ricerca evidenzierebbero che essendo a rischio l’infrastruttura di rete stessa, la sola segmentazione non sarebbe più sufficiente come misura di sicurezza.

Gli attaccanti possono ottenere RCE tramite lo switch e connettersi liberamente alla rete aziendale

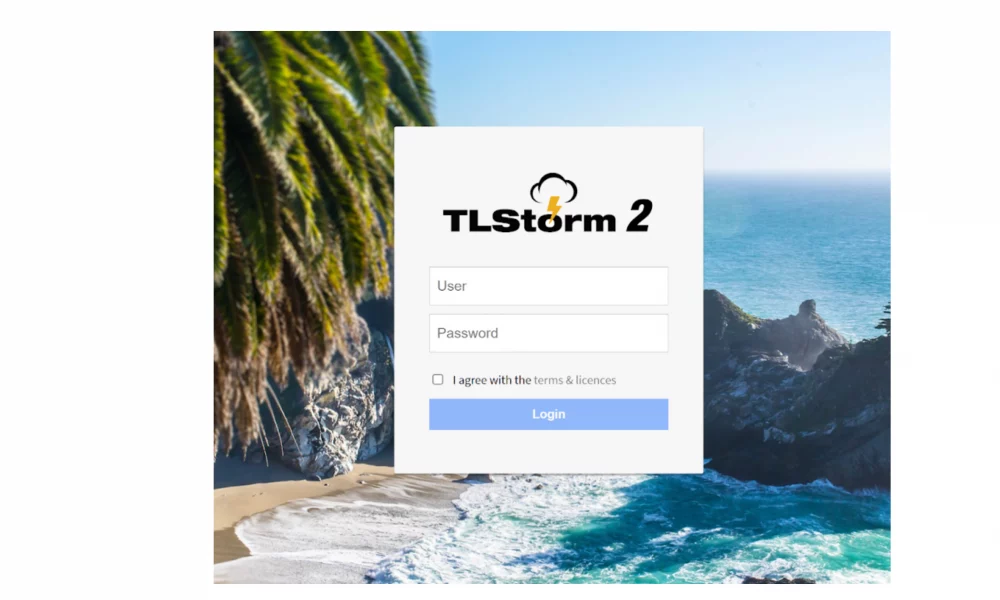

Spesso gli utenti, per connettersi alla rete, devono prima passare attraverso un captive portal ovvero una pagina di accesso per l’autenticazione prima che venga loro concesso un accesso a Internet o alla rete aziendale interna.

Utilizzando le vulnerabilità di TLStorm 2.0, un utente malintenzionato potrebbe abusare del captive portal e ottenere l’esecuzione di codice in modalità remota tramite lo switch senza la necessità di autenticazione, disabilitando completamente il captive portal e connettendosi liberamente alla rete aziendale.

I ricercatori di Armis hannno pubblicato un video dimostrativo al riguardo.

Gli attaccanti possono utilizzare un punto d’appoggio in una VLAN guest per assumere il controllo dello switch principale e ottenere l’accesso alla VLAN aziendale

In questo scenario, un utente malintenzionato potrebbe invece utilizzare le vulnerabilità di TLStorm 2.0 per interrompere la segmentazione della rete comunemente utilizzata come livello di sicurezza per le reti aziendali.

Utilizzando le vulnerabilità di TLStorm 2.0, un utente malintenzionato sarebbe in grado di assumere il controllo dello switch principale e passare dalla VLAN guest alla VLAN aziendale.

Possibili soluzioni di mitigazione

Come visto le implicazioni legate alle vulnerabilità TLStorm 2.0 oltre che variare in base alle configurazioni di segmentazione della rete possono essere mitigate con soluzioni specifiche secondo modello e fornitore.

Pertanto Barak Hadad Head of Research in Engineering di Armis suggerisce di provvedere ad applicare le patch dei vari dispositivi interessati facendo riferimento rispettivamente ai portali di supporto Aruba e Avaya e conclude:

“Oltre alle mitigazioni specifiche del fornitore, è possibile applicare più livelli di protezione della rete per mitigare il rischio per le vulnerabilità di TLStorm:

Monitoraggio della rete: ricerca di tentativi di exploit attivi o anomalie di rete che implicano la presenza di un utente malintenzionato.

Limita la superficie di attacco: blocca l’esposizione del portale di gestione alle porte della rete guest o limitala solo a una porta di gestione dedicata“