La sicurezza informatica affronta una nuova sfida con la scoperta di “HrServ”, una web shell sofisticata e precedentemente non documentata. Questo malware ha colpito un’entità governativa in Afghanistan, sollevando sospetti di un attacco di tipo Advanced Persistent Threat (APT), noto per la sua persistenza e sofisticatezza.

Caratteristiche e tecniche di HrServ

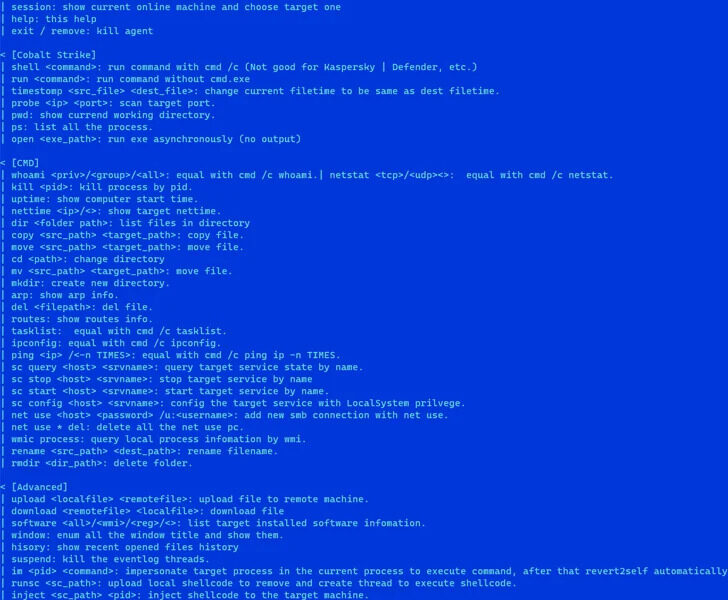

La web shell HrServ, identificata come un dynamic-link library (DLL) chiamato “hrserv.dll”, si distingue per le sue funzionalità avanzate. Queste includono metodi di codifica personalizzati per la comunicazione con il client e l’esecuzione in memoria. Gli esperti di sicurezza di Kaspersky hanno rilevato varianti di questo malware risalenti all’inizio del 2021, basandosi sui timestamp di compilazione degli artefatti.

Le web shell come HrServ sono strumenti malevoli che consentono il controllo remoto di un server compromesso. Questo permette agli attaccanti di svolgere una serie di attività post-compromissione, come il furto di dati, il monitoraggio del server e l’avanzamento laterale all’interno della rete.

Metodologia dell’attacco

L’attacco inizia con l’uso di PAExec, uno strumento di amministrazione remota, utilizzato per creare un compito pianificato che si maschera da aggiornamento Microsoft, denominato “MicrosoftsUpdate”. Questo compito è configurato per eseguire uno script batch di Windows, “JKNLA.bat”, che a sua volta avvia il file DLL “hrserv.dll” come servizio. Questo innesca un server HTTP capace di analizzare le richieste HTTP in arrivo per azioni successive.

Una caratteristica interessante di HrServ è la sua capacità di mimetizzare le richieste fraudolente nel traffico di rete, rendendo difficile distinguere l’attività malevola da quella benigna. Ad esempio, i parametri GET utilizzati nel file hrserv.dll imitano i servizi Google, inclusi ‘hl’, per confondere ulteriormente le tracce.

Implicazioni e considerazioni

Oltre alle sue capacità di base, HrServ può attivare l’esecuzione di un impianto multifunzionale furtivo in memoria, responsabile dell’eliminazione delle tracce forensi. Questo include la cancellazione del lavoro “MicrosoftsUpdate” e dei file DLL e batch iniziali.

Nonostante l’identità dell’attore dietro la web shell rimanga sconosciuta, la presenza di errori di battitura nel codice sorgente suggerisce che l’autore del malware non sia un madrelingua inglese. Le caratteristiche del malware sono coerenti con attività malevole finanziariamente motivate, sebbene la sua metodologia operativa mostri somiglianze con il comportamento degli APT.

In conclusione, la scoperta di HrServ mette in luce la continua evoluzione delle minacce alla sicurezza informatica e l’importanza di rimanere vigili e aggiornati sulle ultime tendenze in questo campo in rapida evoluzione.