Sommario

È in corso in questi giorni una campagna di phishing mirata agli utenti Aruba, diffusa attraverso e-mail spam e allo scopo di sottrarre all’interlocutore informazioni personali (nome e indirizzo e-mail) e dati di pagamento (numero carta di credito, data di scadenza e codice di sicurezza). Vediamo come analizzando un campione e-mail.

L’e-mail di phishing

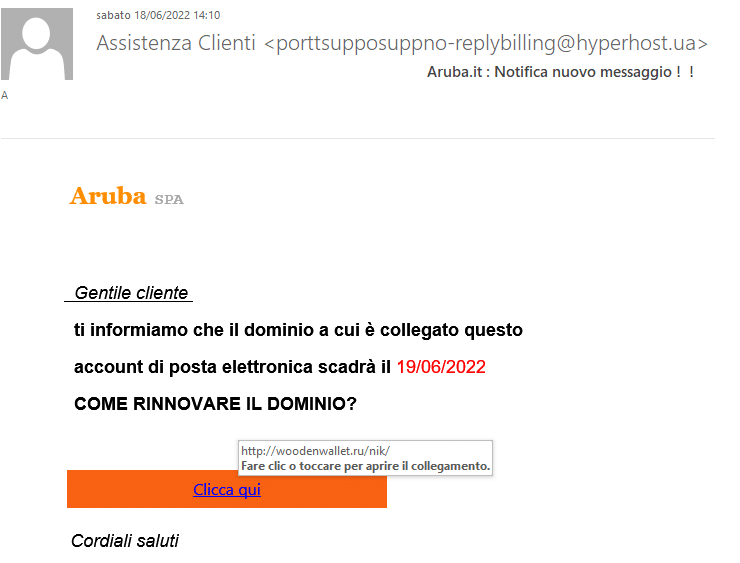

La e-mail si presenta come una notifica di Aruba (Aruba.it: Notifica nuovo messaggio ! !) proveniente dall’ “Assistenza clienti”. Il testo del messaggio riferendosi ad una presunta scadenza del dominio Aruba collegato all’account della stessa vittima invita al rinnovo.

Come si vede in figura, il tasto “clicca qui” presente alla fine del messaggio è un link “http://woodenwallet[.]ru/nik/” (IP location Mosca ) che reindirizza verso la pagina di landing finale “https://myolgina-aruba-servicaer[.]de[.]cool/chino/webcss/” (IP Location Breme) ovvero un sito fraudolento.

L’indirizzo del mittente “porttsupposuppno-replybilling(at)hyperhost.ua” che dovrebbe appartenere al provider ucraino “hyperhost.ua” al momento dell’analisi non risulta attivo/esistente.

Una curiosità

L’analisi degli header nascosti mostra una curiosità. L’e-mail risulta spedita da una macchina Windows remota WIN-344VU98D3RU.

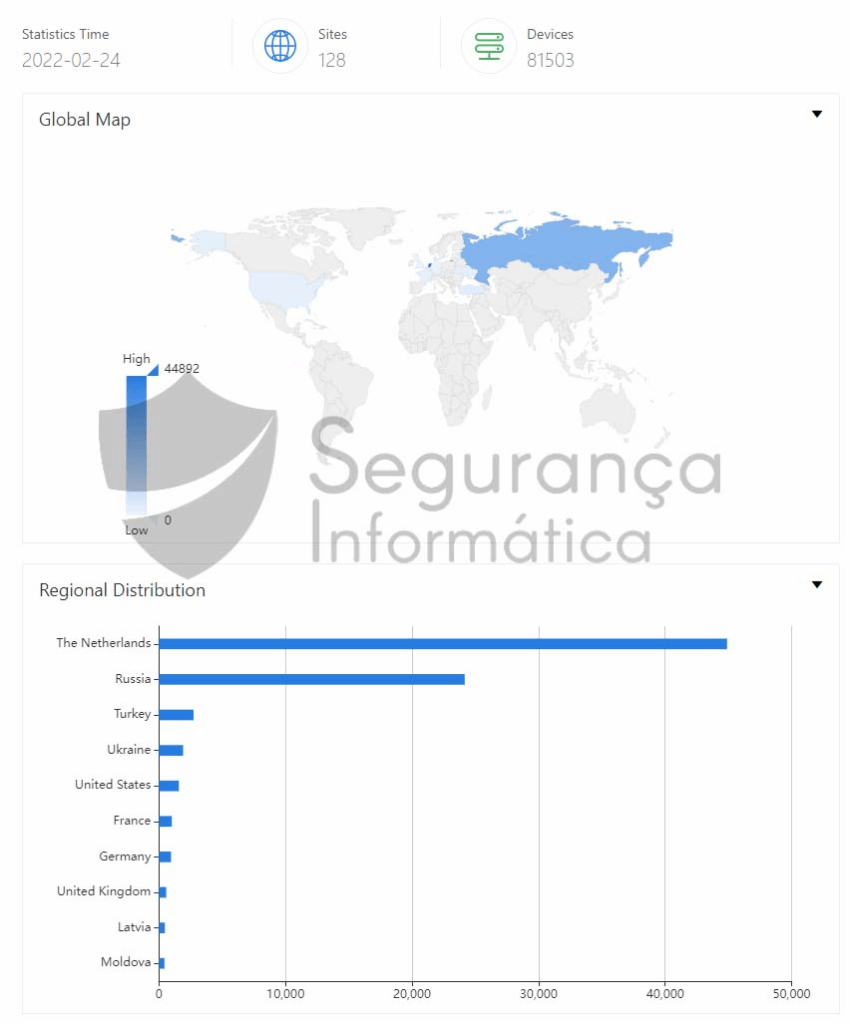

Questo hostname, secondo una analisi riportata da un blog portoghese, oltre ad essere un nome associato a moltissime macchine sparse in tutto il mondo (ben 81.503, di cui circa 45.000 nei Paesi Bassi, 25.000 in Russia, 2.500 in Turchia e 2.000 in Ucraina) è già stato associato anche ad altri attori delle minacce.

“Dopo una rapida ricerca, l’hostname sembra essere già stato associato ad altri gruppi dannosi che gestiscono diversi tipi di malware, come il bazaar ( vedi l’articolo qui ), e anche LockBit 2.0 ransomware ( dai un’occhiata qui ).” si legge nel rapporto seguranca-informatica del ricercatore di malware Pedro Tavares.

Il sito fraudolento

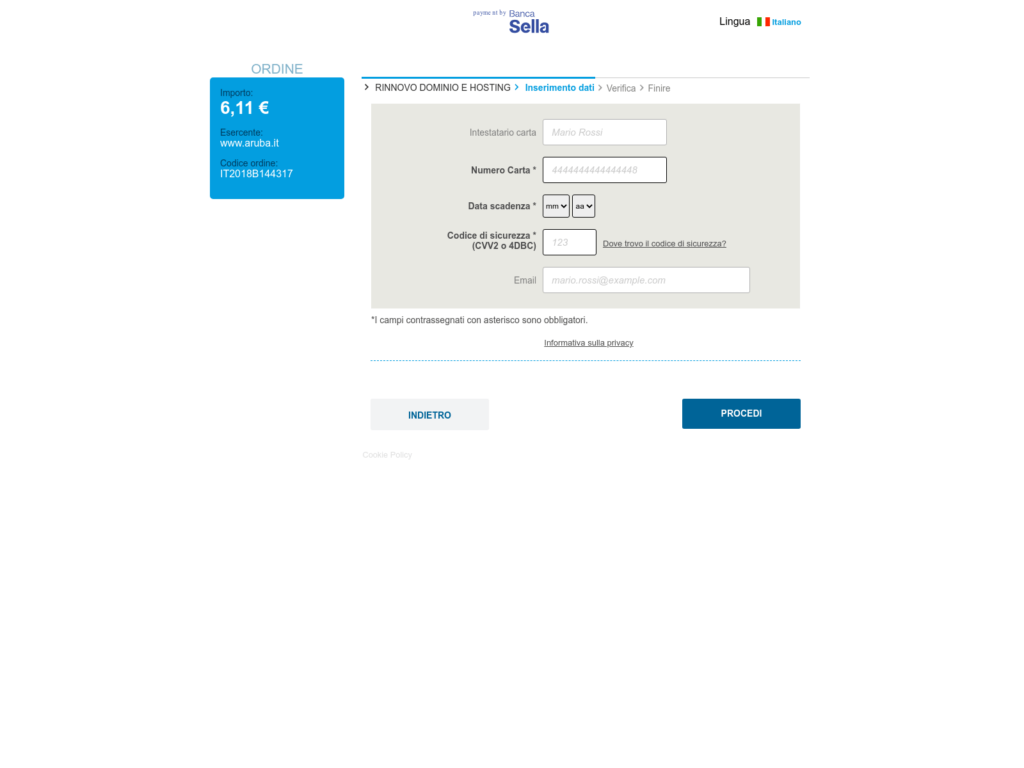

La pagina di landing si presenta come una pagina di pagamento gestita da Banca Sella per conto di Aruba.

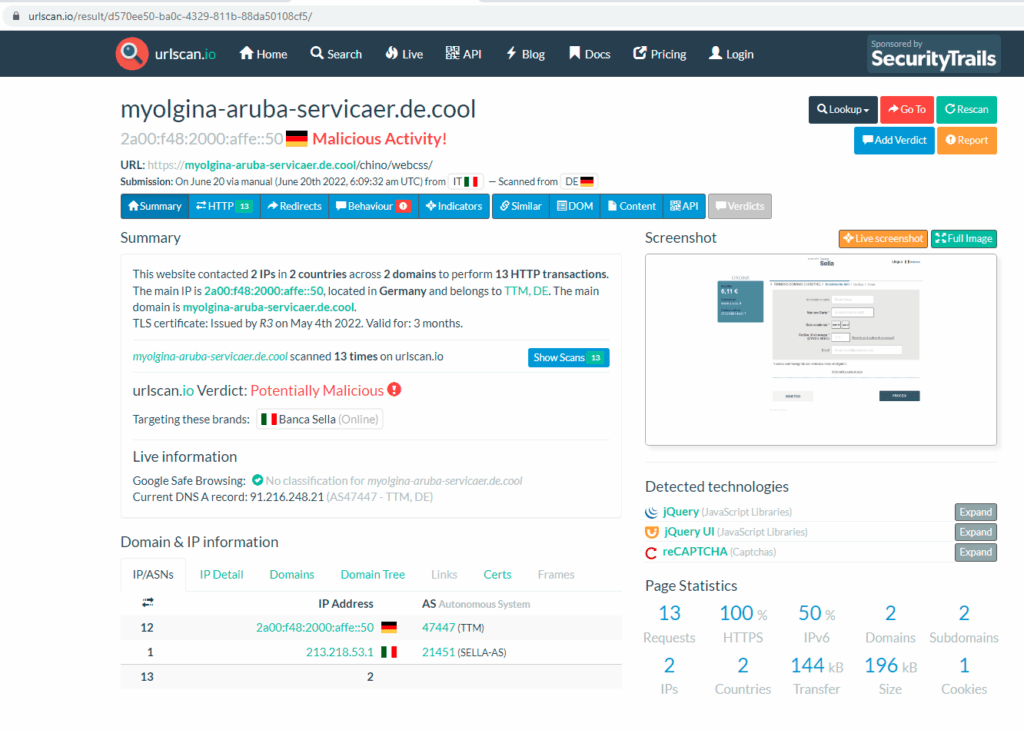

Ecco il responso restituito dal servizio online urlscan.io relativamente alla pagina di landing finale.

La pagina sostanzialmente è un semplice form che dopo avere fatto un controllo di integrità dei dati digitati (tramite una funzione apposita “checkFormSubmit()“) li raccoglie e li invia agli attaccanti tramite una richiesta “POST” verso una pagina PHP “snd1.php” ospitata sullo stesso dominio della pagina di phishing.

Consigli

Si consiglia di prestare attenzione all’inserimento delle proprie credenziali e informazioni, all’interno di portali a cui si accede seguendo link ricevuti tramite posta elettronica o altri canali di messagistica.

Aruba dal canto suo disconoscendo tale comunicazione, consiglia inoltre di:

- non rispondere all’email;

- non eseguire, in generale, le operazioni indicate;

- non aprire eventuali file allegati;

- non cliccare sui link indicati;

- prendere visione dei dettagli che seguono.

Hai subito una truffa online? Vuoi segnalarci un reato o un sito Internet illegale nel clear o nel dark web? Scrivi alla nostra redazione.