Una lettrice ci ha contattato dopo aver letto un articolo di Matrice Digitale su Kadena, una criptovaluta, e ci ha chiesto un aiuto per poter riuscire a recuperare una somma di denaro che ha investito sull’omonima piattaforma di trading.

Da subito abbiamo svolto alcune verifiche e dopo aver notato che l’app Kadena era inesistente su piattaforma iPhone, e dopo che abbiamo verificato l’assenza di una piattaforma di scambio riconosciuta tra le 273 censite su Coinmarketcap, abbiamo dovuto comunicare alla signora di essere stata vittima di una truffa. L’ennesima truffa sulle criptovalute e sulle piattaforme di scambio che ci troviamo a trattare in prima persona e l’importo questa volta è maggiore rispetto al caso precedente.

Kadena è una cripto valuta con 300 milioni di capitalizzazione e questo la rende poco appetibile dal punto di vista del mercato, ma l’aggressore ha contattato la nostra vittima sulla piattaforma social Instagram ed ha utilizzato la strategia di chiederle un’informazione su i migliori ristoranti della città dove vive. Da questo punto è nata una conversazione sfociata in una sorta di relazione a distanza. La vittima, a domanda esplicita, ha confermato che non è mai stata su altre piattaforme come Tinder ed ha assicurato alla Redazione di non aver mai visto questa persona dal vivo, se non in foto. Una acquisita maggiore confidenza, l’aggressore ha chiesto alla vittima di installare l’app Kadena promettendogli la possibilità di effettuare dei buoni investimenti e, dopo aver piazzato 100 € per prova, i risultati non si sono fatti attendere ed il patrimonio è cresciuto talmente tanto da portarla a investire Ben 48.000 €.

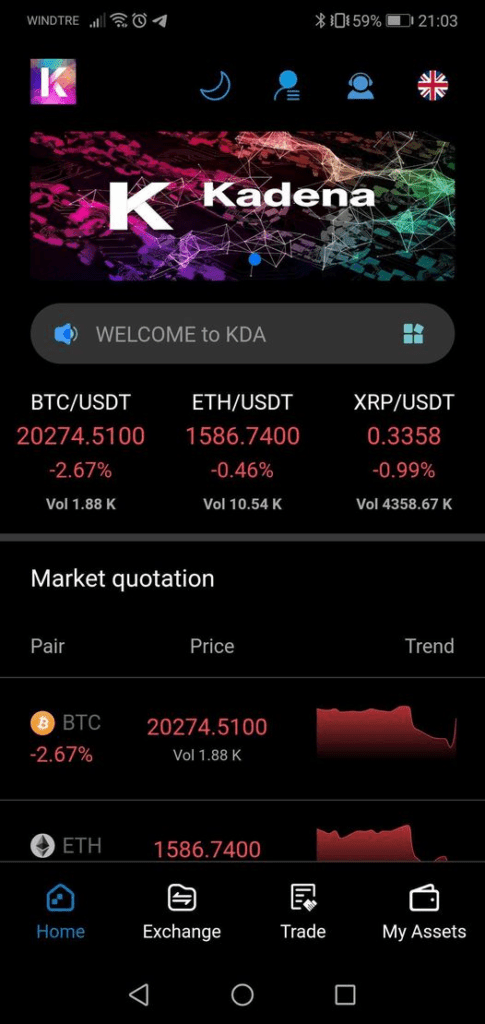

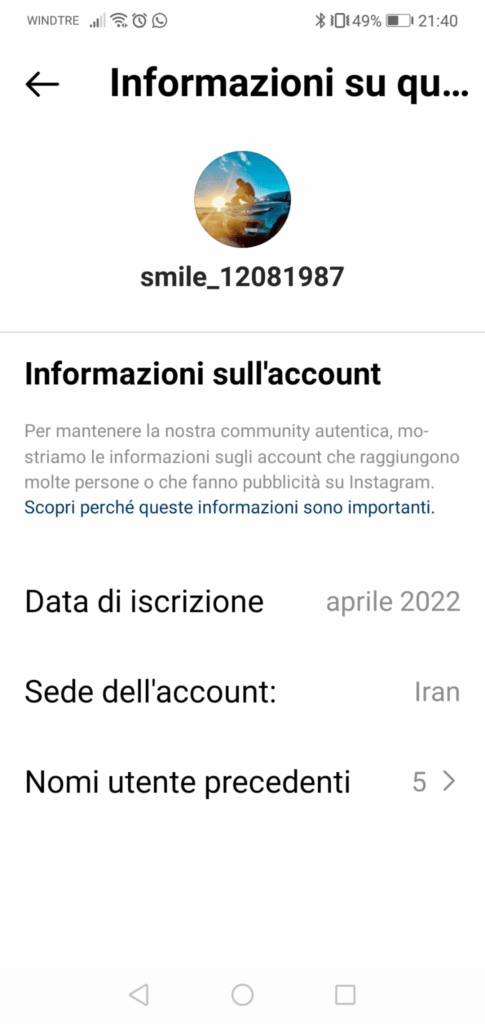

Dallo screenshot dell’app, capiamo che non è così fornita rispetto a quelle più famose come Binance, Kraken, Cripto, ma è anche chiaro il riferimento grafico che utilizza il brand della nota criptovaluta Kadena. Altro aspetto abbastanza importante che, tra gli errori della vittima figura quello di non aver fatto una verifica sull’identità reale della persona, che tra l’altro aveva esposto nel suo profilo l’origine geografica dell’Iran come suo luogo di provenienza e questo già poteva destare diversi sospetti. Aggiungiamoci anche il fatto che la donna ha dichiarato di aver avuto una sorta di relazione sentimentale a distanza con il suo aguzzino.

Una volta arrivata ad un profitto di 70.000 € circa per una somma complessiva di 115.000 L’è stato chiesto di accedere alla piattaforma Premium e le hanno imposto di sborsare i soldi delle tasse, ma nessuna piattaforma legittima, seria, chiede di pagare i soldi delle tasse ai suoi utenti, bensì preleva l’importo necessario sotto forma di commissioni dall’importo del portafoglio. In caso di profitto, sarà lo stesso titolare del guadagno a versare poi successivamente le tasse dichiarate al fisco. Un altro aspetto singolare di questa App, è stato che, una volta aperta, proponeva una pubblicità di una start-up e questo già rappresenta una differenza tra una app professionale rispetto ad un altra che non lo è.

Altro meccanismo utilizzato dagli aggressori da non sottovalutare è quello di utilizzare il Play Store di Google come veicolo di attacco, essendo stata l’app scaricata nel mese di agosto, ad oggi non c’è traccia della stessa sullo Store di Google. Da tenere in considerazione anche il fatto che l’account le è stato chiuso con la scusa che, per accedere al programma Premium, la vittima si sarebbe fatta prestare soldi dal suo amico che le avrebbe versato l’importo necessario sotto forma di criptovaluta con un deposito effettuato stesso sull’app tramite un trasferimento tra i due profili. Il tipo di attacco effettuato è stato possibile grazie ad una scarsa verifica di Google su piattaforma Huawei nel fornire un assist, come tanti del resto che vengono a galla quotidianamente dove gli attori principali sono spregiudicati che mirano a far installare programmi malevoli o utili nel completare e mettere a segno le loro strategie di attacco. Rispetto al caso affrontato in precedenza dove il truffato era un uomo, il metodo è lo stesso, ma il luogo è diverso: se per l’uomo è stato Tinder, ai criminali che hanno colpito la donna è bastato Instagram. Al netto del gesto criminale, c’è da evidenziare due criteri fondamentali che responsabilizzano il truffato stesso:

- non ha verificato l’identità del suo nuovo amico

- la vittima era ignorante nel campo dell’investimento nel settore delle criptovalute

e quindi si è affidata non solo ad una persona sconosciuta, ma senza conoscere avere gli strumenti per poter galleggiare nel mondo della finanza decentralizzata conoscendo almeno le piattaforme che lo gestiscono. Una truffa possibile anche grazie anche all’impreparazione e all’ignoranza della vittima che è stata colpita da un’azione di ingegneria sociale che ha colpito molti utenti di Instagram con finalità diverse, ma con un comun denominatore: il mondo delle criptovalute.

La possibilità di recuperare i soldi è pressoché minima anche perché l’app non esiste più sullo store e non è facile risalire a chi l’ha pubblicata visto che, non trattandosi di una organizzazione riconosciuta, stiamo parlando di persone che hanno utilizzato tutte le lacune di sicurezza individuale ed allo stesso tempo delle piattaforme che forniscono il servizio di app, e nonostante quanto accaduto dal fronte economico, abbiamo consigliato alla signora di cancellare le foto compromettenti sul proprio smartphone perchè non sappiamo se questa app contenga anche un malware e le abbiamo consigliato di consegnare il telefono alla Polizia Postale per effettuare eventuali verifiche. In seguito alla denuncia ed alla elaborazione delle prove utili ad argomentarla, in caso di restituzione immediata, abbiamo suggerito di fare un reset di fabbrica.