Un utente ha segnalato una potenziale truffa alla redazione di Matrice Digitale che coinvolge ancora una volta Vinted.

| Salve vorrei segnalare un messaggio sospetto. Io ho messo un annuncio su Vinted di scarpe, poi un possibile acquirente mi ha scritto in chat chiedendomi il numero di telefono per effettuare il pagamento e io gliel’ho dato, poi poco dopo mi è arrivato un SMS da: SUBITO, con scritto l’ordine è pronto e un link da cliccare. In questo link si apriva una pagina con nome in alto a destra Vinted e tutti i dati dell’acquirente per la spedizione poi pero mi chiedeva di confermare la carta mettendo il codice, la scadenza e il cvv, e dopo mi ha chiesto il saldo. E dopo che ho compilato tali dati, anche se mi faceva strano tutte queste cose, mi è arrivata una notifica di una transazione in uscita verso mitBIT, non sono sicuro, di 195 euro, che per fortuna potevo rifiutare e poi ho chiesto nella chat live il perché di questa cosa, e loro mi hanno detto che se accetto tale notifica il mio saldo non cambierà ma serve solo per identificare il conto, e mi hanno detto che se non lo faccio il mio account su Vinted sarebbe indicato come sospetto e mi verrà anche accreditato un costo per non aver accettato il pagamento dell’acquirente. Consigli? |

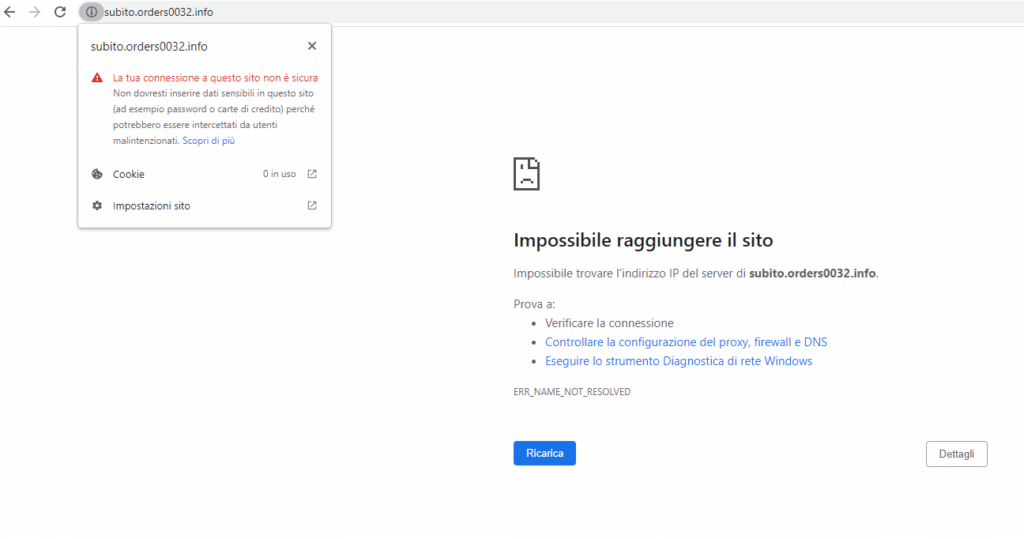

L’utente ha pubblicato un annuncio e subito gli è stato chiesto di inviare il suo numero di telefono per effettuare delle operazioni di acquisto che gli avrebbero consentito di vendere. Il link che gli è stato inviato è questo:

| https://subito.orders0032.info/?VINTED_nike_mercurial332&from_sms=1 |

Da notare che l’utente è stato ingannato dalla parola subito presente nel link che attualmente non funziona così come il dominio di primo livello che però già risulta essere rischioso come consigliato dal browser di Chrome quando appunto si clicca sul punto esclamativo.

Consigli

Ai consigli richiesti dall’utente c’è quello di:

- Modificare la carta di credito in proprio possesso

- Vinted consente di vendere e di acquistare senza uscire dalla piattaforma

- Verificare bene i link che vi inviano. Nel caso specifico si è pensato che si trattasse di subito.it mentre il dominio corretto, e falso, era subito.orders.it

- Non inserire i dati della carta di credito per fare e farsi effettuare pagamenti, Vinted come tutte le piattaforme offre sistemi di pagamento interni.

- Chiedere conferme al servizio clienti e non affidarsi alle teorie dell’interlocutore.

Segnalaci una truffa: