La campagna e-mail che consegna il noto Snake Keylogger è stata osservata da Bitdefender Antispam Labs prendere di mira principalmente utenti negli Stati Uniti, raggiungendo migliaia di caselle di posta.

Snake keylogger

Snake, un keylogger modulare .NET per il furto di credenziali apparso alla fine del 2020, può essere trovato nei mercati underground per poche centinaia di dollari. Utilizzando il generatore di malware, un attore delle minacce può selezionare e configurare le funzionalità desiderate per generare nuovi payload.

404, Phoenix, Cheetah e Matiex sono infatti solo alcuni dei keylogger attivi negli ultimi due anni e probabilmente derivati dalla stessa base di codice presentando forti somiglianze con Snake. Tutti inoltre esfiltrano i dati tramite Telegram, FTP, Pastebin o SMTP.

La campagna malspam attuale

Già nota l’efficienza degli attacchi propinanti Snake Keylogger tramite il social engineering e documenti Microsoft Office (Word ed Excel) e PDF, il malware è principalmente specializzato nell’estrarre informazioni sensibili dai sistemi infetti con funzionalità di registrazione da tastiera e screenshot.

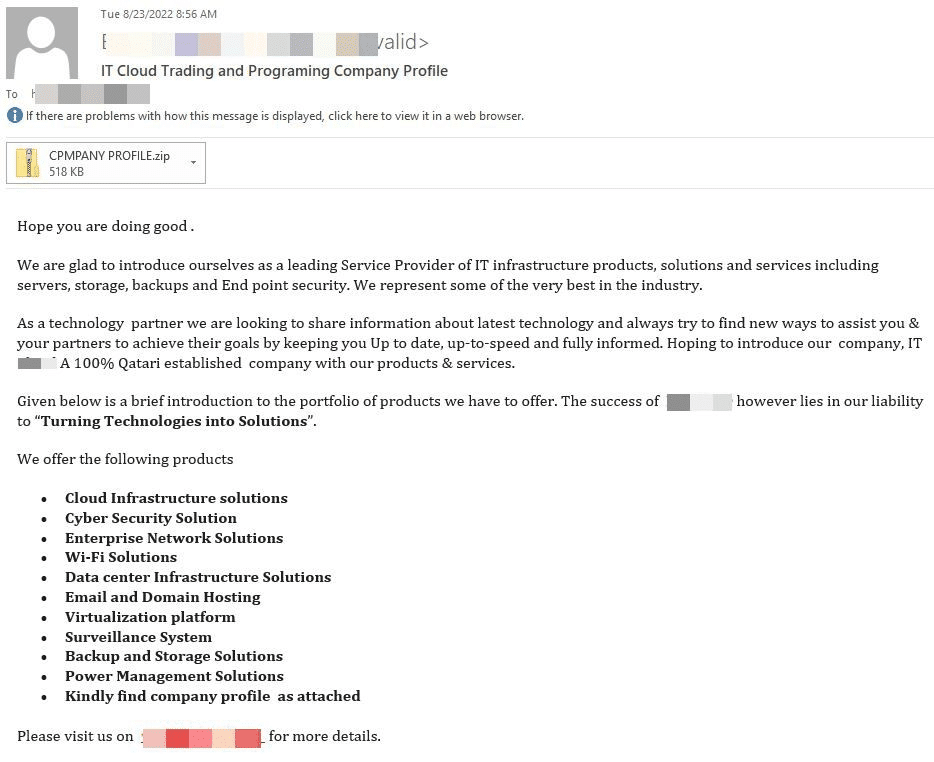

Come riportato sul rapporto, nella campagna malspam attuale proveniente da indirizzi IP in Vietnam, gli attori delle minacce sfruttano un legittimo fornitore IT di soluzioni di cloud storage e sicurezza (con sede in Qatar) per indurre le potenziali vittime ad aprire un archivio ZIP malevolo.

L’archivio (ba8e072f51e1b944bfa3466da15cefa3) contiene un eseguibile “CPMPANY PROFILE.exe” (9df140013f2b8627f7ea911d9767acdc) il cui compito è quello di caricare il payload Snake Keylogger sull’host della vittima, per esfiltrare i dati acquisiti tramite il protocollo SMTP.

Come proteggersi

Gli attori delle minace dietro Snake Keylogger, solitamente sono per lo più soggetti motivati finanziariamente, potenzialmente interessati a furto di identità e frode. Per tale motivo queste tipologie di campagne malevole, con detenzione di dati a scopo di riscatto e l’esfiltrazione di dati finanziari, possono minare seriamente la sicurezza e la privacy delle vittime.

Per proteggere i propri dispositivi da attacchi di tipo keylogger, è sempre una buona regola quella di:

- verificare sempre l’origine e la validità della corrispondenza prima di interagire con collegamenti o allegati;

- implementare soluzioni di sicurezza;

- assicurare che gli account siano protetti tramite processi di autenticazione multifattore.

Purtroppo le varie riedizioni del codice sorgente di famiglie di malware già collaudate dimostrano quanto sia facile per i criminali informatici creare il proprio MaaS (Malware-as-a-Service) e quanto sia doveroso, pertanto, stare al passo per difendersi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.