Sette nazioni hanno emesso un avviso sulla minaccia del ransomware LockBit, un’organizzazione di cybercriminali che ha causato danni per oltre 90 milioni di dollari solo negli Stati Uniti. L’avviso di sicurezza congiunto è stato emesso da CISA, FBI, MS-ISAC e le autorità di cybersecurity di Australia, Canada, Regno Unito, Germania, Francia e Nuova Zelanda. L’avviso include dettagli sugli strumenti e gli exploit comuni utilizzati dai criminali, insieme a raccomandazioni per evitare infezioni da ransomware o ridurre l’impatto di future infezioni.

Il modus operandi di LockBit

LockBit, ora alla versione 3.0 del suo malware che cripta e ruba dati, ha iniziato ad incorporare il codice sorgente del ransomware Conti a gennaio e a utilizzare criptatori che prendono di mira macOS. LockBit e i suoi affiliati prendono di mira organizzazioni in vari settori di infrastrutture critiche, tra cui servizi finanziari, alimentari e agricoli, istruzione, energia, governo e servizi di emergenza, sanità, manifatturiero e trasporti.

Vittime recenti di LockBit

Tra le vittime più recenti c’è Managed Care of North America, uno dei più grandi fornitori di assistenza dentale e assicurazioni sostenuti dal governo negli Stati Uniti. All’inizio di quest’anno, i criminali hanno violato i server di MCNA, sono rimasti lì per 10 giorni e hanno estratto informazioni su quasi 9 milioni di persone.

Collegamenti con la Russia

Il gruppo è stato collegato alla Russia e a maggio lo zio Sam ha sanzionato un cittadino russo, Mikhail Pavlovich Matveev, accusato di utilizzare LockBit e altri ransomware per estorcere un’agenzia di law enforcement e un’organizzazione sanitaria senza scopo di lucro nel New Jersey, così come il Dipartimento di Polizia Metropolitana a Washington DC, tra “numerose” altre organizzazioni vittime negli Stati Uniti e a livello globale.

LockBit e il suo modello di business

LockBit è stato il ransomware più utilizzato nel 2022 a livello globale e finora nel 2023, secondo le sette nazioni. Questo è dovuto in gran parte al gran numero di affiliati del gruppo, che, in cambio del pagamento di tariffe iniziali e di abbonamento, ottengono una parte dei pagamenti del riscatto. Utilizzano anche una serie di trucchi pubblicitari per attirare nuovi membri, tra cui pagare le persone per farsi tatuare LockBit e pubblicizzare una taglia di 1 milione di dollari per informazioni relative all’identità del grande capo, che si fa chiamare “LockBitSupp”.

Tecniche, tattiche e procedure di LockBit

A causa del grande numero di affiliati non collegati nell’operazione, gli attacchi di ransomware LockBit variano notevolmente nelle tattiche, tecniche e procedure (TTP) osservate. Questo include l’uso di circa 30 strumenti freeware e open source, tutti dettagliati nell’avviso di sicurezza, e l’FBI ha mappato più di 40 delle TTP del gruppo nei framework MITRE ATT&CK.

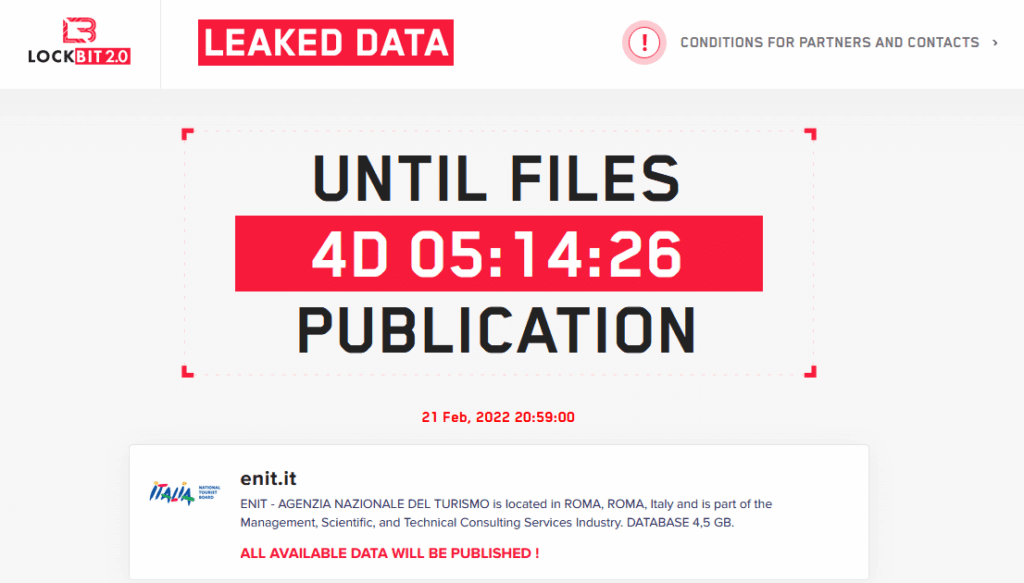

Sfruttamento delle vulnerabilità e pubblicazione dei dati rubati

I criminali sono stati visti sfruttare “numerose” CVE. Dopo aver violato, criptato e poi rubato i dati delle organizzazioni, gli affiliati di LockBit pubblicano i nomi e a volte gli screenshot dei dati rubati sui loro siti di leak per cercare di costringere le vittime a pagare la richiesta di riscatto.

Vittime di LockBit nel mondo

Tra gennaio 2020 e il primo trimestre del 2023, un totale di 1.653 presunte vittime sono state nominate sui siti di leak di LockBit, sebbene, secondo le agenzie di cyber, questo numero rappresenti solo “una parte” delle vittime degli affiliati, poiché include solo coloro che si rifiutano di pagare.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.