Il malware ‘SpyNote’ per Android è stato rilevato in attacchi mirati in Italia attraverso un falso servizio di allerta pubblica denominato “IT-alert”. Questo servizio inganna gli utenti facendoli infettare da un malware che ruba informazioni.

Dettagli sull’attacco

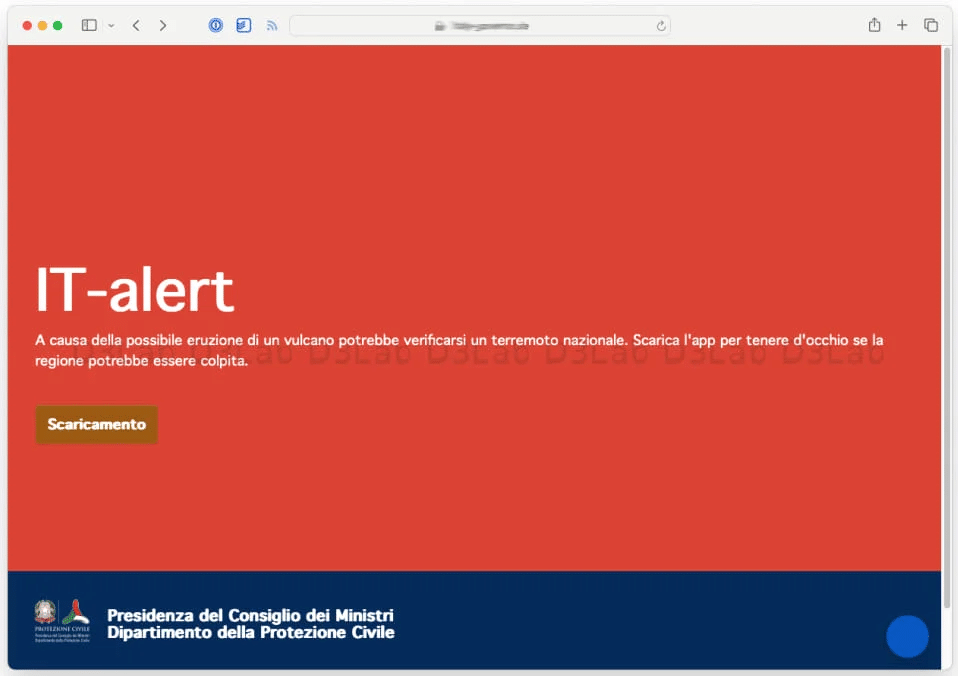

“IT-alert” è un servizio pubblico legittimo gestito dal governo italiano, in particolare dal Dipartimento della Protezione Civile, per fornire avvisi di emergenza e indicazioni alla popolazione durante disastri imminenti o in corso, come incendi, alluvioni, terremoti e altro. I ricercatori italiani di D3Lab hanno individuato per la prima volta il sito falso di “IT-alert”, che avvisa di una possibile eruzione vulcanica imminente, esortando i visitatori a installare l’app per rimanere informati. Se un utente con un dispositivo iOS clicca sul pulsante di download, viene reindirizzato al vero sito di “IT-alert”. Tuttavia, gli utenti Android che tentano di scaricare l’app ricevono direttamente “IT-Alert.apk”.

Conseguenze dell’installazione di spynote

Il file APK installa il malware SpyNote sul dispositivo, concedendo il permesso di utilizzare i servizi di Accessibilità. Questo permette agli aggressori di eseguire una vasta gamma di azioni pericolose e invasive sul dispositivo compromesso. SpyNote può anche effettuare attacchi di iniezione overlay per rubare le credenziali degli utenti quando questi aprono applicazioni bancarie, portafogli di criptovalute e applicazioni di social media. Altre capacità documentate di questo malware includono la registrazione tramite telecamera, il tracciamento della posizione GPS e di rete, la registrazione standard dei tasti premuti, la cattura di screenshot, la registrazione delle chiamate telefoniche e l’attacco a account Google e Facebook.

Storia e diffusione di SpyNote

Il malware Android SpyNote è stato documentato per la prima volta nel 2022 ed è ora alla sua terza versione principale, venduta ai cybercriminali tramite Telegram. Nel gennaio 2023, un rapporto di ThreatFabric ha avvertito che le rilevazioni di SpyNote sono aumentate a seguito della fuga del codice sorgente di una delle sue varianti, denominata “CypherRat”. Alcuni di coloro che hanno ottenuto il codice sorgente trapelato hanno creato varianti personalizzate mirate a specifiche banche, mentre altri hanno scelto di mascherarlo come Google Play Store, Play Protect, WhatsApp e Facebook. La scorsa settimana, un rapporto di F-Secure ha evidenziato l’importanza crescente di SpyNote, fornendo un’analisi dettagliata delle sue funzionalità e capacità.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.