Cuttlefish è un malware recentemente identificato dai Black Lotus Labs di Lumen Technologies, che colpisce principalmente i router SOHO (Small Office/Home Office) di livello enterprise. Questo malware modulare è progettato per intercettare dati sensibili e manipolare il traffico di rete.

Funzionalità del malware

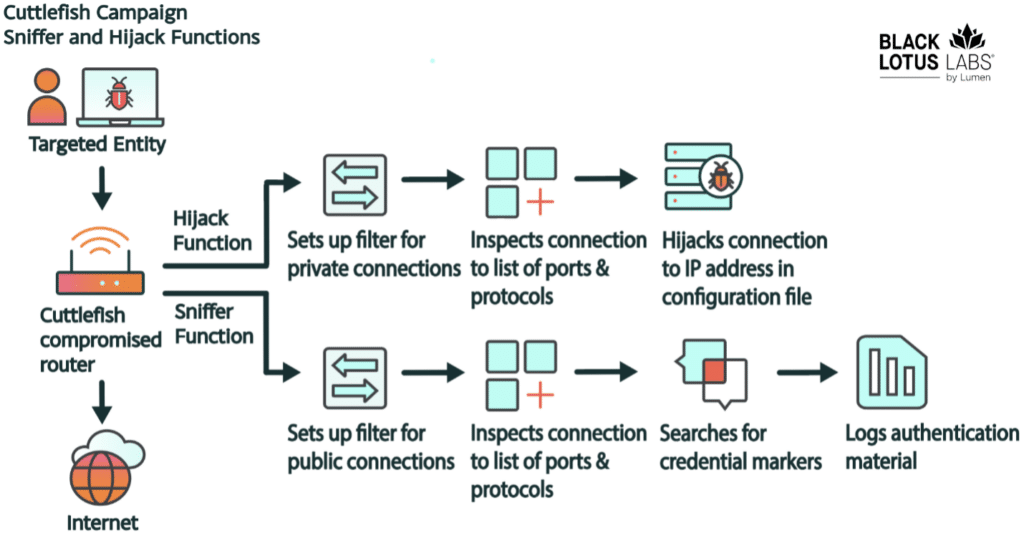

Il principale obiettivo di Cuttlefish è rubare credenziali autenticate attraverso le richieste web che transitano tramite il router. Una funzione secondaria permette al malware di dirottare sia il traffico DNS che HTTP, mirando a connessioni verso spazi IP privati. Cuttlefish è in grado di interagire con altri dispositivi sulla rete locale (LAN) e trasferire o introdurre nuovi agenti.

Connessioni e metodologie

Analizzando le somiglianze nel codice e i percorsi di costruzione incorporati, è stata rilevata una sovrapposizione con un cluster di attività precedentemente segnalato chiamato HiatusRat, che mostra interessi attribuibili alla Repubblica Popolare Cinese. Sebbene ci sia una sovrapposizione di codice tra Cuttlefish e HiatusRat, non sono stati osservati vittime comuni.

Campionamento e analisi tecnica

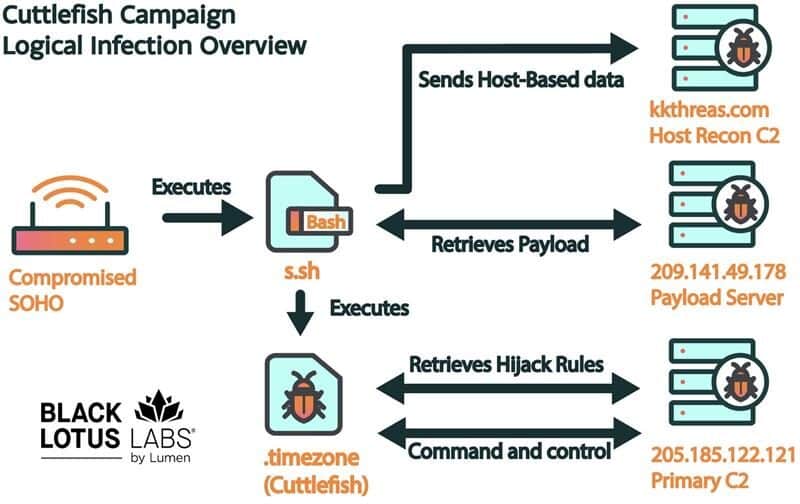

Cuttlefish utilizza un approccio zero-click per catturare dati da utenti e dispositivi dietro il perimetro di rete bersaglio. Il malware utilizza un packet sniffer progettato per acquisire materiale di autenticazione, soprattutto da servizi basati su cloud. Per esfiltrare i dati, gli attaccanti creano un tunnel proxy o VPN attraverso un router compromesso, utilizzando credenziali rubate per accedere a risorse mirate.

Vittime e distribuzione

Il pattern di infezione è stato unico, con il 99% delle infezioni verificatesi in Turchia, principalmente attraverso due fornitori di telecomunicazioni. Altre vittime non turche includono indirizzi IP di clienti probabilmente associati a fornitori globali di telefonia satellitare e un possibile data center con sede negli Stati Uniti.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.