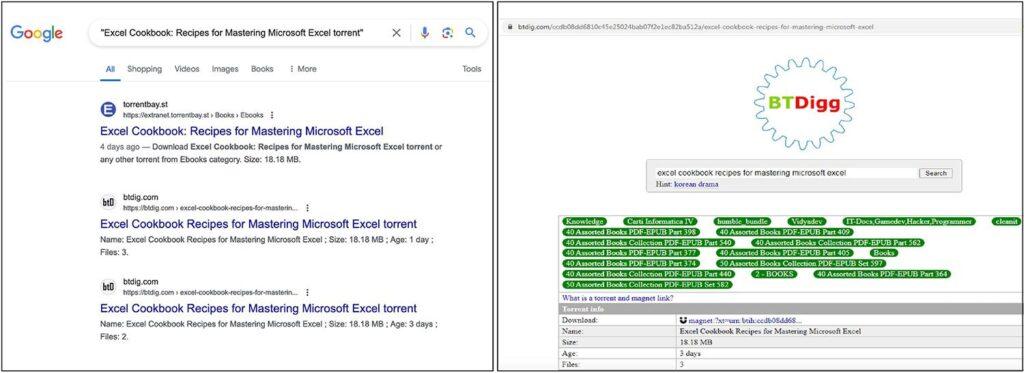

ViperSoftX è un malware sofisticato noto per la sua capacità di infiltrarsi nei sistemi e sottrarre informazioni sensibili. Dalla sua scoperta nel 2020, ha subito numerose iterazioni, ognuna delle quali ha mostrato una complessità crescente e capacità avanzate. Originariamente diffuso tramite software pirata e siti di torrent, ViperSoftX viene ora distribuito specificamente come eBook su piattaforme di torrent. Questa analisi esplora in dettaglio il funzionamento di ViperSoftX, dalla catena di infezione all’esecuzione del payload, evidenziando le tecniche utilizzate per rimanere inosservato.

Cosa leggere

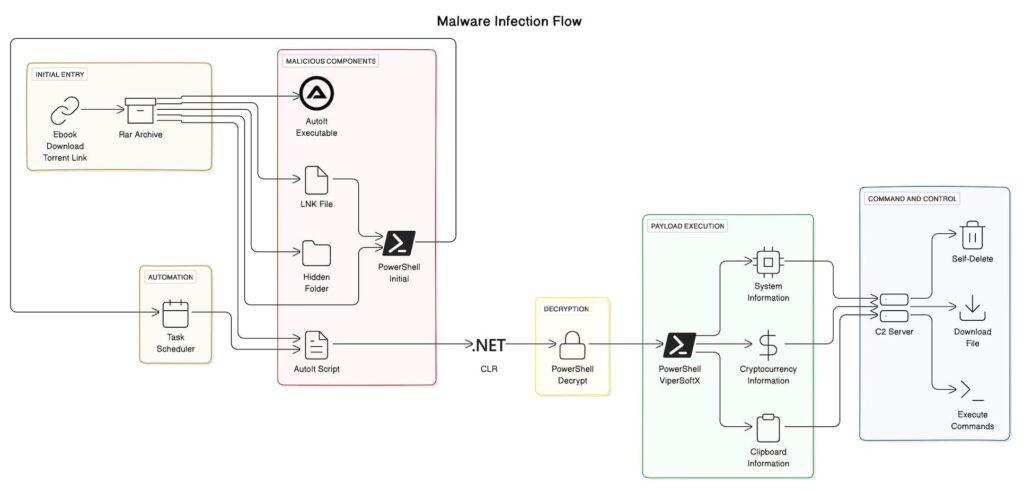

Flusso di infezione

Trappole Torrent: eBook malevoli e minacce nascoste

L’attacco inizia quando gli utenti scaricano un eBook da un link torrent malevolo, credendo di ottenere un file legittimo. Tuttavia, il file RAR scaricato contiene minacce nascoste, tra cui una cartella nascosta, un file di collegamento che sembra un PDF innocuo, uno script PowerShell, AutoIt.exe e uno script AutoIt che si spacciano abilmente per file JPG. La cartella nascosta contiene un set di file identici a quelli della cartella corrente, ad eccezione di un documento PDF o eBook che funge da esca.

Quando l’utente esegue il file di collegamento, inizia una sequenza di comandi che elenca il contenuto di “zz1Cover4.jpg”. Successivamente, legge ogni riga di questo file e le esegue come comandi nel Prompt dei Comandi, automatizzando l’esecuzione di comandi potenzialmente dannosi senza interazione diretta dell’utente.

Utilizzo di AutoIt e CLR

ViperSoftX sfrutta il Common Language Runtime (CLR) per caricare e eseguire dinamicamente comandi PowerShell, creando un ambiente PowerShell all’interno di AutoIt per le operazioni. Utilizzando CLR, ViperSoftX può integrare senza problemi la funzionalità PowerShell, consentendo l’esecuzione di funzioni dannose mentre evita i meccanismi di rilevamento che potrebbero segnalare l’attività standalone di PowerShell.

Tecniche di Offuscamento e Evasione

Gli attaccanti dietro ViperSoftX utilizzano script AutoIt per nascondere le loro azioni dannose. Questi script sono meticolosamente offuscati con varie tecniche, aggiungendo livelli di complessità che sfidano sia i ricercatori che gli strumenti di analisi. Il malware sfrutta le classi di automazione PowerShell “System.Management.Automation.PowerShell” per interagire con i moduli, i cmdlet e gli script PowerShell all’interno di uno spazio di esecuzione non gestito.

Evasione dell’AMSI

Il malware include una funzione _PatchAMSI() per neutralizzare l’Antimalware Scan Interface (AMSI) prima di eseguire script PowerShell, eludendo così il rilevamento da parte delle soluzioni di sicurezza che dipendono dall’AMSI per la scansione e il blocco degli script dannosi.

Payload e attività malevole

Il payload finale di ViperSoftX esegue varie azioni dannose:

- Raccolta di Informazioni di Sistema: Scansione delle estensioni del browser per i portafogli di criptovalute.

- Esecuzione di Payload Aggiuntivi: Download ed esecuzione di payload e comandi aggiuntivi.

- Rilevamento e Evasione di Anti-malware: Verifica della presenza di prodotti anti-malware utilizzando WMI.

- Meccanismi di Autocancellazione: Funzionalità per eludere il rilevamento e gli sforzi di rimozione.

ViperSoftX è una minaccia sofisticata che utilizza tecniche avanzate di evasione e offuscamento per eseguire comandi dannosi senza essere rilevata. La comprensione delle operazioni di ViperSoftX e l’adozione di una strategia di difesa completa sono cruciali per mitigare i rischi posti da queste minacce avanzate.

Link all’articolo completo su Trellix

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.