Il mercato dei ransomware ha subito una trasformazione notevole negli ultimi anni, con strumenti che inizialmente venivano ignorati diventati ora elementi chiave in attacchi su larga scala. È il caso di Kryptina, un Ransomware-as-a-Service (RaaS) inizialmente offerto come strumento open-source e gratuito, che è diventato parte integrante degli attacchi informatici enterprise, grazie soprattutto alla sua integrazione con il famigerato gruppo ransomware Mallox.

L’evoluzione di Kryptina: un salto inatteso

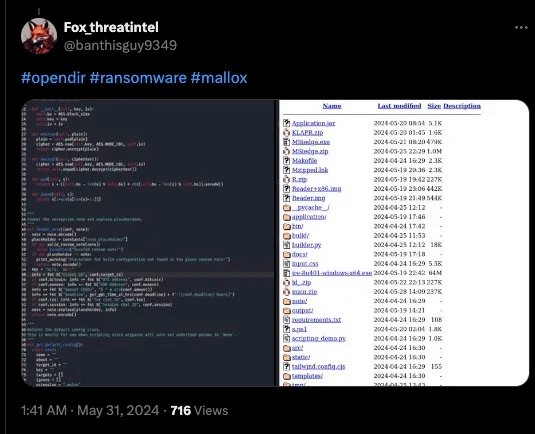

Kryptina, originariamente pubblicato nel 2023, era progettato per essere un RaaS basato su Linux con tutte le funzionalità necessarie per lanciare campagne ransomware, inclusa la gestione dei payload, la configurazione dei pagamenti e l’organizzazione di attacchi. Nonostante queste funzionalità, inizialmente il tool non ha suscitato grande interesse tra gli attori malevoli, fino a quando, nel maggio 2024, un affiliato del gruppo ransomware Mallox ha rivelato l’esistenza di varianti Linux basate proprio su Kryptina.

Questo affiliato ha modificato leggermente il codice sorgente di Kryptina, rimuovendo il branding originale, ma mantenendo intatte le principali funzionalità. Queste modifiche hanno permesso al malware di evolversi, da tool scartato a strumento essenziale per attacchi a grandi aziende.

L’adozione da parte di Mallox: Ransomware su misura

Mallox, noto anche come TargetCompany, è un gruppo ransomware che ha iniziato a operare nel 2021 e si è concentrato su attacchi a grandi imprese, sfruttando vulnerabilità critiche, come quelle in MS SQL Server. L’adozione di Kryptina da parte di questo gruppo dimostra la crescente tendenza alla “commoditizzazione” degli strumenti ransomware. Gli affiliati di Mallox hanno utilizzato Kryptina per creare varianti specifiche per Linux, sfruttando le sue capacità di crittografia e distribuzione di payload attraverso campagne altamente mirate.

Il codice sorgente di Kryptina 2.2, originariamente offerto a 500 dollari e successivamente reso gratuito, è stato modificato per adattarsi alle esigenze di Mallox. Il gruppo ha mantenuto intatta la struttura di base, compresa l’implementazione della crittografia AES-256, ma ha rimosso ogni riferimento all’autore originale del tool, Corlys, per renderlo più “anonimo”.

Tecniche di crittografia e funzionalità di Kryptina

Il cuore del ransomware Mallox, basato su Kryptina, utilizza la crittografia AES-256 in modalità CBC per crittografare i file delle vittime. Le chiavi di crittografia sono offuscate tramite XOR e codificate in Base64, con i file crittografati che vengono poi distribuiti attraverso una rete di server di comando e controllo (C2). Le funzioni principali, come krptna_process_file(), sono state mantenute nel codice sorgente modificato, confermando che l’intera architettura crittografica di Kryptina è stata riutilizzata senza alterazioni significative.

Le modifiche effettuate dagli affiliati

Gli affiliati di Mallox hanno apportato alcune modifiche alla documentazione originale di Kryptina, traducendola in russo e riducendo il contenuto originale, rendendolo più essenziale per gli attacchi. Anche il template per le note di riscatto è stato aggiornato per riflettere il marchio Mallox, sostituendo ogni riferimento a Kryptina.

Le implicazioni per la Sicurezza Aziendale

L’adozione di strumenti come Kryptina da parte di gruppi ransomware affiliati come Mallox rappresenta una minaccia significativa per le imprese. La facilità con cui il codice open-source può essere modificato e utilizzato per lanciare attacchi su larga scala rende più difficile tracciare e contrastare queste minacce. Le aziende secondo Sentinel Labs, autore della ricerca, devono essere consapevoli di questa evoluzione nel panorama dei ransomware e implementare strategie di difesa proattive per prevenire attacchi basati su strumenti come Kryptina.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.