Il gruppo Lazarus APT, una delle minacce cibernetiche più sofisticate, ha condotto una nuova campagna di attacco sfruttando un sito apparentemente innocuo. Questo sito promuoveva un falso gioco online multiplayer MOBA (Multiplayer Online Battle Arena) basato su NFT e criptovalute, attirando gli utenti con una finta versione di prova. In realtà, visitare il sito web era sufficiente per subire un’infezione malware, che permetteva agli hacker di ottenere il controllo completo dei dispositivi delle vittime.

L’attacco ha sfruttato una vulnerabilità zero-day nel browser Google Chrome, consentendo ai criminali di eseguire codice remoto. Una volta compromesso il sistema, il gruppo ha potuto sottrarre criptovalute e dati sensibili degli utenti, utilizzando tecniche di ingegneria sociale e promuovendo attivamente il sito attraverso account falsi sui social media.

Esplosione del malware tramite il sito web

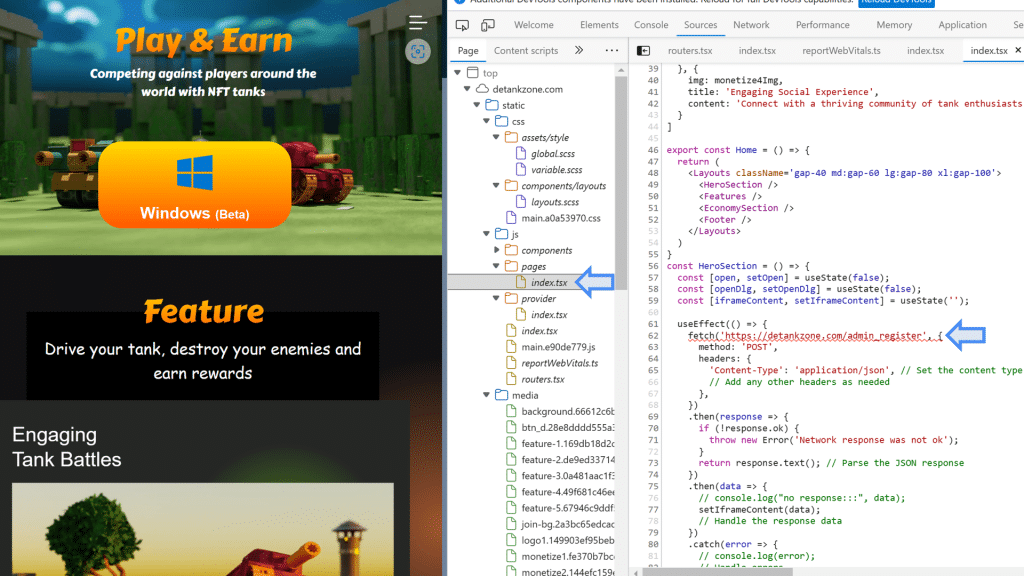

Il sito web malevolo, sviluppato con tecnologie moderne come TypeScript e React, conteneva uno script nascosto che caricava ed eseguiva un exploit contro il browser Chrome. Gli utenti erano indotti a scaricare una versione beta di un gioco chiamato DeTankZone, il cui unico scopo era quello di ingannare le vittime per consentire l’esecuzione dell’exploit.

Lo sfruttamento delle vulnerabilità di Chrome

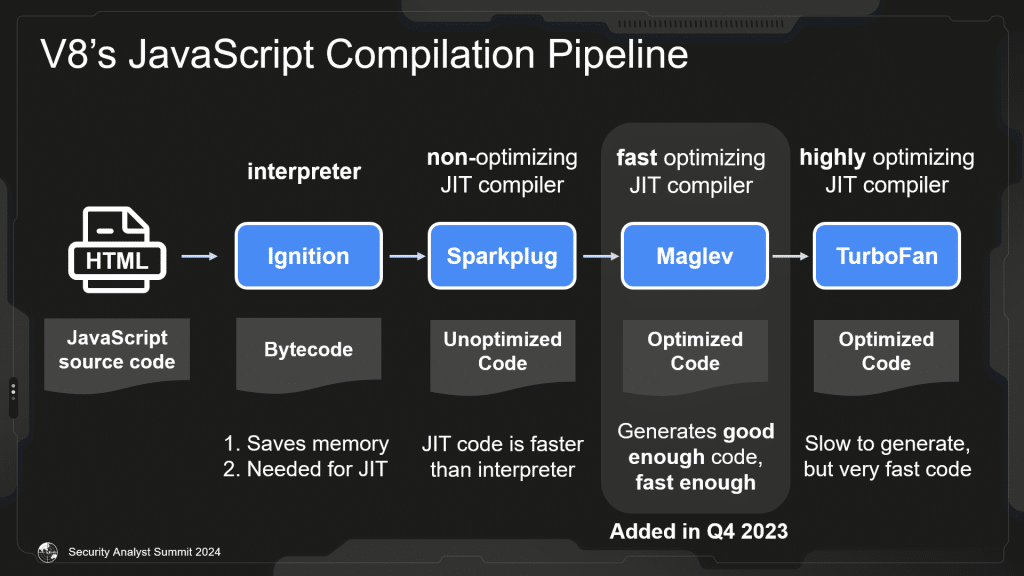

Lazarus ha sfruttato una vulnerabilità zero-day nel motore JavaScript V8 di Chrome, nota come CVE-2024-4947. Questa vulnerabilità permetteva agli attaccanti di accedere alla memoria del processo di Chrome e superare i meccanismi di sicurezza più recenti introdotti per proteggere il browser. Il loro codice exploit manipolava le proprietà degli oggetti JavaScript, consentendo di corrompere la memoria e ottenere il pieno controllo del sistema della vittima.

Il ruolo del falso gioco MOBA

DeTankZone sembrava essere un vero gioco, con elementi grafici e meccaniche create dai cybercriminali utilizzando il motore Unity. Tuttavia, una volta analizzato il codice del gioco, si è scoperto che era stato copiato da un gioco legittimo chiamato DeFiTankLand, modificato per mascherare l’attacco e renderlo più credibile. Lazarus ha sottratto il codice del gioco originale e ha sfruttato anche questa risorsa per rendere più verosimile il sito falso.

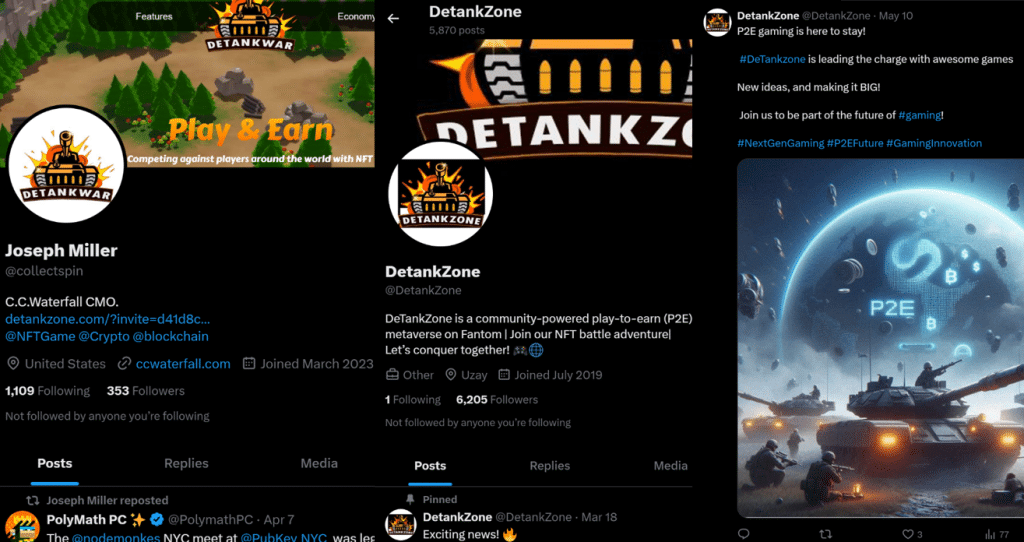

Attività sui social media e tecniche di ingegneria sociale

Per promuovere il falso gioco e aumentare il numero di vittime, Lazarus ha creato account falsi sui social media come X (precedentemente Twitter), contattando figure influenti nel mondo delle criptovalute per ottenere supporto nella promozione del sito infetto. Inoltre, gli attaccanti hanno utilizzato LinkedIn e campagne di phishing via email per estendere la portata della loro operazione.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.