Il malware OtterCookie rappresenta un’evoluzione nelle campagne di attacco condotte dal gruppo APT nordcoreano dietro l’operazione Contagious Interview, mirata principalmente agli sviluppatori di software. Questa campagna sfrutta offerte di lavoro fasulle per indurre le vittime a eseguire codice malevolo, compromettendo i sistemi tramite script sofisticati e tecniche avanzate.

Cosa leggere

Caratteristiche principali del malware OtterCookie

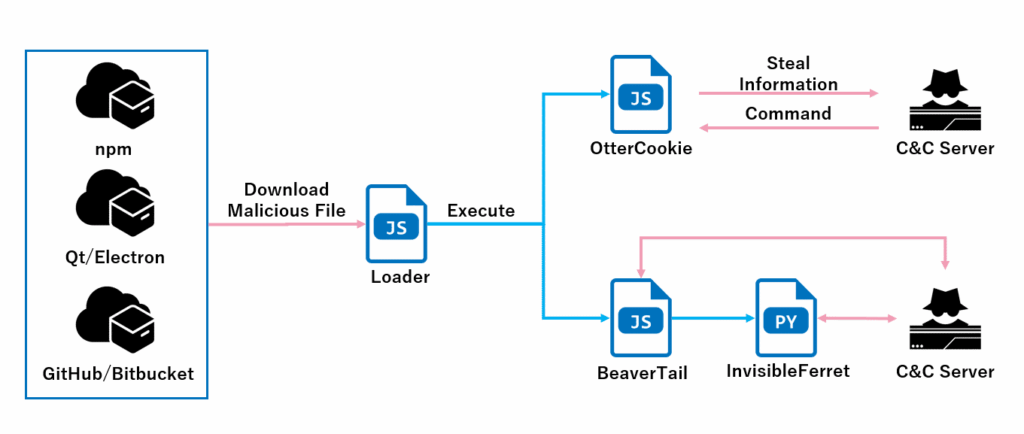

OtterCookie è stato individuato per la prima volta nel settembre 2024, con una variante aggiornata apparsa nel novembre dello stesso anno. Il malware viene distribuito attraverso loader incorporati in progetti Node.js o pacchetti npm ospitati su piattaforme come GitHub e Bitbucket. Recentemente, sono state utilizzate applicazioni Qt ed Electron per ampliare i metodi di infezione, dimostrando una continua sperimentazione da parte degli attori delle minacce.

Una volta attivato, OtterCookie stabilisce una comunicazione sicura con un server di comando e controllo (C2) utilizzando la libreria Socket.IO, ricevendo istruzioni per eseguire comandi di shell, esplorare l’ambiente della vittima e rubare dati sensibili. La versione di settembre includeva già strumenti per il furto di chiavi di portafogli di criptovalute tramite espressioni regolari. Nella variante di novembre, queste operazioni vengono condotte tramite comandi remoti più flessibili.

Implicazioni di sicurezza e mitigazione

Il malware è progettato per rubare documenti, immagini, chiavi di portafogli di criptovalute e altri dati sensibili. Può inoltre monitorare il contenuto degli appunti (clipboard) delle vittime, aggiungendo un ulteriore livello di rischio. Gli attacchi osservati includono anche tecniche di ricognizione, con comandi come ls e cat utilizzati per analizzare i file di sistema.

L’ampio utilizzo di piattaforme di sviluppo comuni come npm e GitHub rende questo tipo di attacco particolarmente pericoloso per gli sviluppatori. NTT consiglia di verificare attentamente la fonte di progetti e pacchetti scaricati e di evitare di eseguire codice su sistemi personali o aziendali senza un’adeguata analisi.

OtterCookie dimostra l’ingegnosità degli attori delle minacce nell’adattare le proprie tecniche per sfruttare vulnerabilità nelle piattaforme di sviluppo e nella sicurezza operativa degli sviluppatori. Proteggere i dati sensibili e adottare pratiche sicure nello sviluppo software è fondamentale per prevenire questi attacchi.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.