Le vulnerabilità nei router di marchi noti come Four-Faith e D-Link continuano a essere sfruttate da cybercriminali per creare botnet e condurre attacchi mirati. Dai nuovi exploit su dispositivi Four-Faith alle attività dei botnet FICORA e Kaiten, il panorama delle minacce evolve rapidamente, evidenziando l’importanza di aggiornare dispositivi e software per proteggere infrastrutture critiche.

Exploit su router Four-Faith: la minaccia di VBCloud

VulnCheck ha identificato una vulnerabilità critica nei router Four-Faith, tracciata come CVE-2024-12856, con un punteggio di gravità CVSS pari a 7.2. Questo bug di iniezione di comandi OS colpisce i modelli F3x24 e F3x36 e consente l’esecuzione remota di comandi. La minaccia è aggravata dall’uso di credenziali predefinite mai modificate dagli utenti, che permettono agli attaccanti di ottenere accesso non autorizzato.

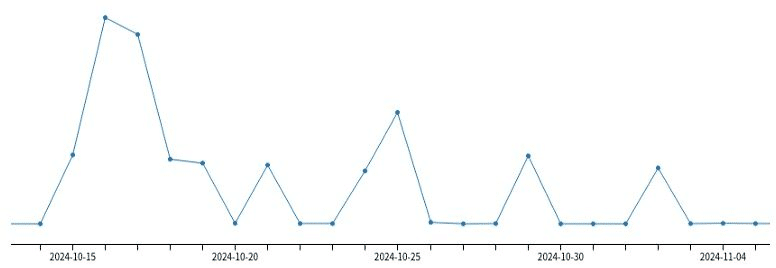

Gli attacchi documentati sfruttano l’endpoint /apply.cgi e sono partiti da indirizzi IP noti per precedenti attività malevole. Il payload, una shell inversa, garantisce agli aggressori accesso persistente ai dispositivi compromessi. Secondo VulnCheck, oltre 15.000 dispositivi Four-Faith sono esposti su Internet, rendendoli bersagli facili per campagne mirate.

FICORA e Kaiten: botnet attive sui router D-Link

Fortinet ha segnalato un aumento delle attività dei botnet FICORA e Kaiten, che sfruttano vecchie vulnerabilità nei router D-Link. Queste falle includono CVE-2015-2051, CVE-2019-10891 e altre, alcune delle quali scoperte quasi un decennio fa. Gli attacchi si concentrano sull’interfaccia HNAP (Home Network Administration Protocol), utilizzando exploit per eseguire comandi remoti.

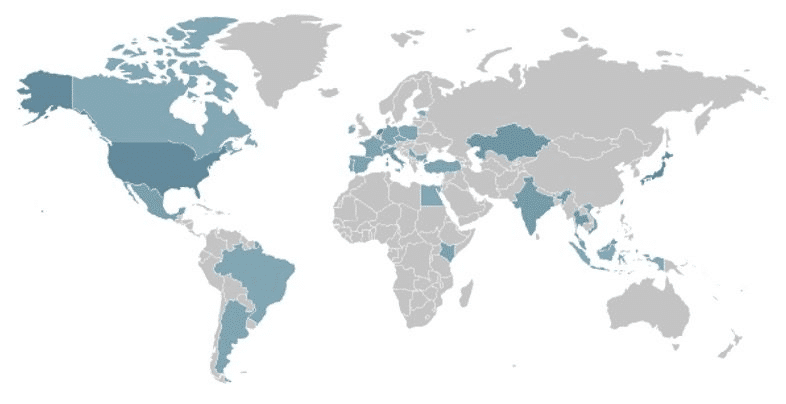

FICORA, un derivato di Mirai, è progettato per attacchi DDoS con protocolli UDP, TCP e DNS. Kaiten, noto anche come CAPSAICIN, utilizza una lista hardcoded di credenziali e comandi per controllare dispositivi infetti, supportando attacchi di flooding e installazione di nuovi payload. Entrambi i botnet sono stati attivi globalmente, con FICORA che ha colpito vari paesi e CAPSAICIN che si è concentrato sull’Asia orientale.

Tecniche di attacco e mitigazione

Gli attacchi FICORA e Kaiten si basano su downloader script che sfruttano comandi come wget, curl e ftpget per distribuire malware compatibili con diverse architetture Linux. CAPSAICIN, in particolare, utilizza un server di comando e controllo (C2) per eseguire comandi malevoli, monitorare dispositivi compromessi e condurre attacchi di flooding tramite tecniche avanzate come BlackNurse e DNS amplification.

Per mitigare questi rischi, gli esperti di Fortinet consigliano:

- Aggiornamenti regolari: garantire che i firmware dei router siano sempre aggiornati con le patch più recenti.

- Rimozione delle credenziali predefinite: modificare immediatamente le password di default per impedire accessi non autorizzati.

- Monitoraggio attivo: implementare strumenti di rilevamento per identificare attività anomale sui dispositivi di rete.

Implicazioni e raccomandazioni

Le attività malevole sui router Four-Faith e D-Link dimostrano che vecchie vulnerabilità possono ancora essere sfruttate in modo significativo. La mancanza di aggiornamenti e di pratiche di sicurezza adeguate rende questi dispositivi facili bersagli per cybercriminali. Per proteggere reti e infrastrutture critiche, è essenziale adottare un approccio proattivo, investendo in strumenti di sicurezza e formazione.

Le campagne che sfruttano i router Four-Faith e D-Link evidenziano la necessità di un’azione immediata per mitigare le vulnerabilità nei dispositivi IoT. Con botnet sempre più sofisticate come FICORA e CAPSAICIN, la sicurezza delle infrastrutture digitali deve diventare una priorità assoluta.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.