La crescente interdipendenza tra tecnologia e settori sensibili ha portato alla scoperta di vulnerabilità significative in dispositivi critici, come i sequenziatori genomici e i sistemi di controllo industriale. Recenti avvisi pubblicati da Eclypsium e CISA (Cybersecurity and Infrastructure Security Agency) evidenziano la gravità di queste falle, ponendo l’accento sull’urgenza di adottare misure di sicurezza avanzate.

Cosa leggere

Sequenziatori genomici vulnerabili: il caso Illumina iSeq 100

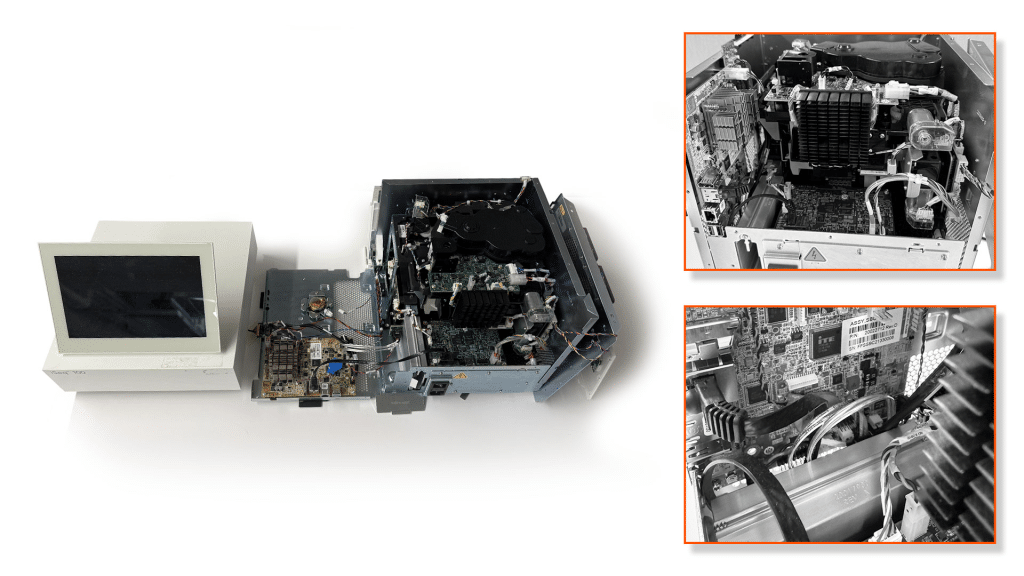

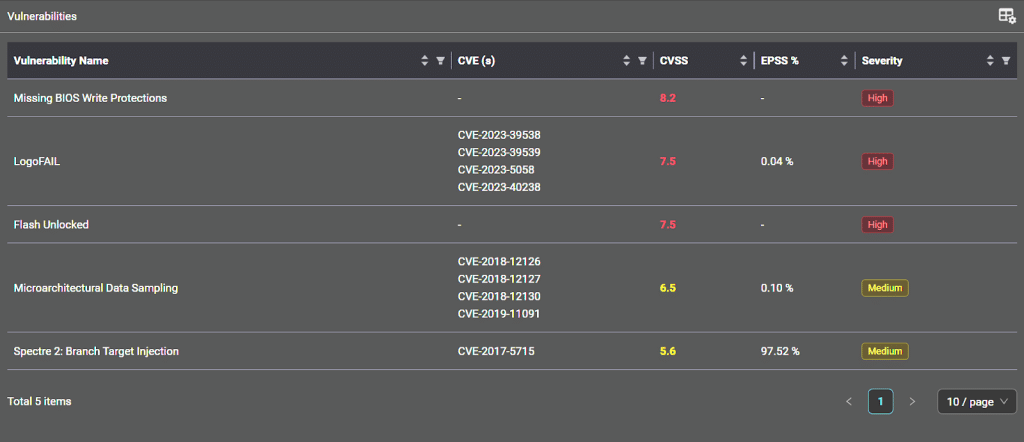

Un’analisi di Eclypsium ha rivelato gravi vulnerabilità nei sequenziatori genomici Illumina iSeq 100, utilizzati per ricerche biomediche e analisi del DNA. Questi dispositivi contengono firmware obsoleto e privo di protezioni essenziali, rendendoli suscettibili a exploit.

Problemi identificati

- Firmware obsoleto: Il dispositivo utilizza un BIOS datato del 2018, privo di aggiornamenti di sicurezza.

- Assenza di Secure Boot: Non viene verificata l’integrità del codice all’avvio, esponendo il sistema a modifiche malevole.

- Protezione disattivata: Mancano controlli di lettura/scrittura sul firmware, consentendo modifiche non autorizzate.

Queste lacune potrebbero permettere agli attaccanti di compromettere i dispositivi, installare malware persistente o persino disattivarli, minando operazioni critiche come la diagnosi di malattie genetiche e la produzione di vaccini.

Rischi globali

La dipendenza di Illumina da fornitori terzi come IEI Integration Corp. solleva dubbi sulla sicurezza della supply chain. Questo caso dimostra come problemi a livello di produzione possano amplificarsi, influenzando intere categorie di dispositivi industriali e medici.

Allerta CISA: vulnerabilità nei sistemi ICS e catalogo di exploit attivi

CISA ha pubblicato due avvisi relativi alla sicurezza di sistemi critici, con focus su nuove vulnerabilità nei dispositivi ICS (Industrial Control Systems) e l’aggiornamento del catalogo delle vulnerabilità sfruttate attivamente.

Vulnerabilità ICS

L’avviso di CISA riguarda due falle critiche identificate in dispositivi di controllo industriale, che includono:

- Moxa MXview (CVE-2023-33802): Una vulnerabilità di injection che potrebbe consentire l’esecuzione remota di codice.

- Advantech WebAccess/SCADA (CVE-2023-2800): Un buffer overflow che permette l’accesso non autorizzato ai sistemi, esponendo dati sensibili e operazioni.

L’avviso completo con dettagli tecnici è disponibile sul sito CISA:

CISA Advisory on ICS Vulnerabilities

Catalogo vulnerabilità sfruttate attivamente

CISA ha aggiunto al catalogo delle vulnerabilità note tre nuove falle:

- Mitel MiCollab CVE-2024-5015: Una vulnerabilità critica sfruttabile per esecuzione remota di codice.

- VMware vRealize CVE-2023-20884: Permette a un attaccante remoto di bypassare l’autenticazione.

- Fortinet FortiOS CVE-2023-27992: Consente l’accesso non autorizzato a dati amministrativi.

I dettagli e i link al catalogo delle vulnerabilità sono disponibili qui:

CISA Known Exploited Vulnerabilities Catalog

Impatti delle vulnerabilità e contromisure

Le vulnerabilità nei sequenziatori genomici e nei sistemi ICS evidenziano rischi significativi per settori critici, richiedendo interventi immediati per proteggere dati sensibili e garantire la continuità operativa.

Impatti globali

- Dispositivi genomici compromessi: La capacità di manipolare o disattivare sequenziatori Illumina potrebbe avere effetti devastanti sulla ricerca medica, rallentando diagnosi e sviluppo di trattamenti.

- ICS sotto attacco: Il controllo di sistemi industriali da parte di attori malevoli potrebbe portare a interruzioni di servizi essenziali, come l’approvvigionamento energetico o il trattamento delle acque.

Azioni correttive

- Aggiornamenti firmware: Illumina ha rilasciato patch per mitigare vulnerabilità note, ma i dispositivi non aggiornati restano a rischio.

- Mitigazioni ICS: CISA raccomanda di applicare patch tempestivamente e implementare segmentazione di rete per limitare l’accesso non autorizzato.

- Audit di sicurezza: Organizzazioni e produttori devono eseguire controlli regolari su hardware e software, con focus su dispositivi che operano senza protezioni standard.

Le vulnerabilità nei sequenziatori genomici Illumina e nei sistemi di controllo industriale sottolineano l’urgenza di rafforzare la sicurezza delle infrastrutture critiche. Proteggere i dispositivi alla base di settori strategici richiede collaborazione tra produttori, organizzazioni e governi per mitigare rischi attuali e prevenire attacchi futuri.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.