La crescente minaccia degli attacchi informatici sponsorizzati da stati nazionali e gruppi di hacktivisti dimostra come il cyberspazio sia diventato un nuovo terreno di scontro geopolitico. Recenti episodi, come il coinvolgimento del gruppo cinese Silk Typhoon nell’attacco al Dipartimento del Tesoro statunitense e la distruzione della rete di un ISP russo da parte di hacker ucraini, evidenziano l’intensità di queste operazioni. Parallelamente, il gruppo MirrorFace continua a colpire istituzioni giapponesi dal 2019, rafforzando l’urgenza di adottare strategie di sicurezza più efficaci.

Silk Typhoon e l’attacco al Tesoro statunitense

Silk Typhoon, noto anche come Hafnium, è un gruppo di hacker sponsorizzato dallo stato cinese con una lunga storia di attacchi contro istituzioni e aziende negli Stati Uniti, Australia, Giappone e Vietnam. L’ultimo episodio, avvenuto nel dicembre 2024, ha visto il gruppo compromettere il Dipartimento del Tesoro statunitense. Gli hacker hanno utilizzato una chiave API rubata appartenente a BeyondTrust, un fornitore di servizi di supporto remoto, per accedere ai sistemi del dipartimento, con particolare interesse per la divisione OFAC (Office of Foreign Assets Control).

Il loro obiettivo era raccogliere informazioni su potenziali sanzioni statunitensi contro individui e aziende cinesi. Questo tipo di spionaggio è particolarmente critico per un governo, poiché può alterare la politica economica e geopolitica, fornendo al nemico un vantaggio strategico. Nonostante il danno, il governo statunitense ha confermato che gli hacker non hanno mantenuto accesso ai sistemi dopo che BeyondTrust ha bloccato la vulnerabilità.

Silk Typhoon si distingue per l’uso di strumenti avanzati, tra cui la shell web China Chopper e vulnerabilità zero-day, che consentono l’accesso a lungo termine ai sistemi compromessi. Nel 2021, il gruppo ha ottenuto notorietà globale sfruttando le falle ProxyLogon nei server Microsoft Exchange, compromettendo oltre 68.500 sistemi.

L’attacco al Tesoro ha spinto l’amministrazione Biden a sviluppare un ordine esecutivo per rafforzare le difese cyber del governo, imponendo l’uso di autenticazione a più fattori e crittografia avanzata. Questo evento dimostra quanto sia critico proteggere le infrastrutture pubbliche e private dalle minacce sponsorizzate da stati.

MirrorFace: spionaggio informatico contro il Giappone dal 2019

Il gruppo MirrorFace, noto anche come Earth Kasha, ha preso di mira il Giappone con una campagna di spionaggio informatico iniziata nel 2019. L’obiettivo principale è il furto di dati sensibili da istituzioni governative, think tank e settori tecnologici strategici, come l’aerospazio e l’ICT. Le attività del gruppo sono particolarmente intense durante i periodi elettorali, quando attaccano i politici giapponesi attraverso email di phishing contenenti malware come MirrorStealer e LODEINFO.

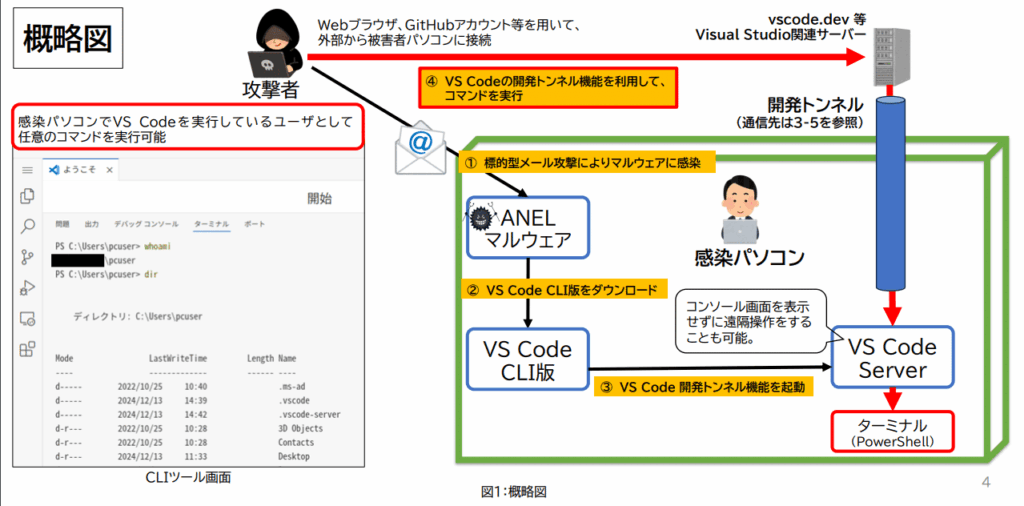

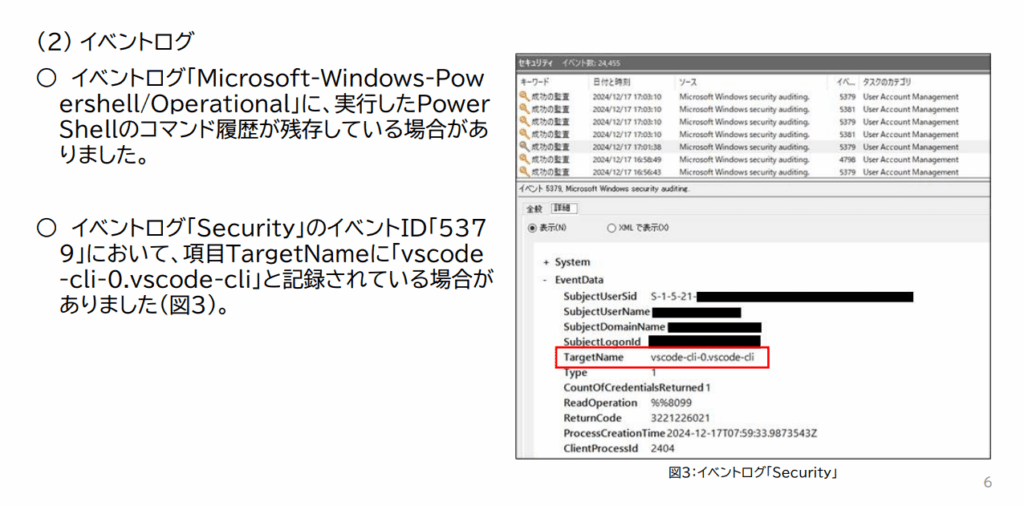

Le tecniche di MirrorFace si sono evolute nel tempo. Nel 2024, hanno iniziato a utilizzare tunnel di Visual Studio Code per comunicazioni nascoste e a sfruttare la funzione Windows Sandbox per eseguire malware senza essere rilevati dai software antivirus. Queste tattiche dimostrano l’elevata capacità tecnica del gruppo, che sfrutta vulnerabilità in dispositivi di rete come Fortinet e Citrix per accedere ai sistemi.

Gli attacchi di MirrorFace evidenziano l’importanza di proteggere non solo le reti governative, ma anche le infrastrutture critiche e le tecnologie avanzate, che rappresentano obiettivi strategici per lo spionaggio informatico. Il Giappone sta adottando misure per contrastare queste minacce, ma la crescente complessità delle tecniche impiegate richiede un adattamento continuo delle difese.

Cyber Alliance: l’attacco distruttivo all’ISP russo Nodex

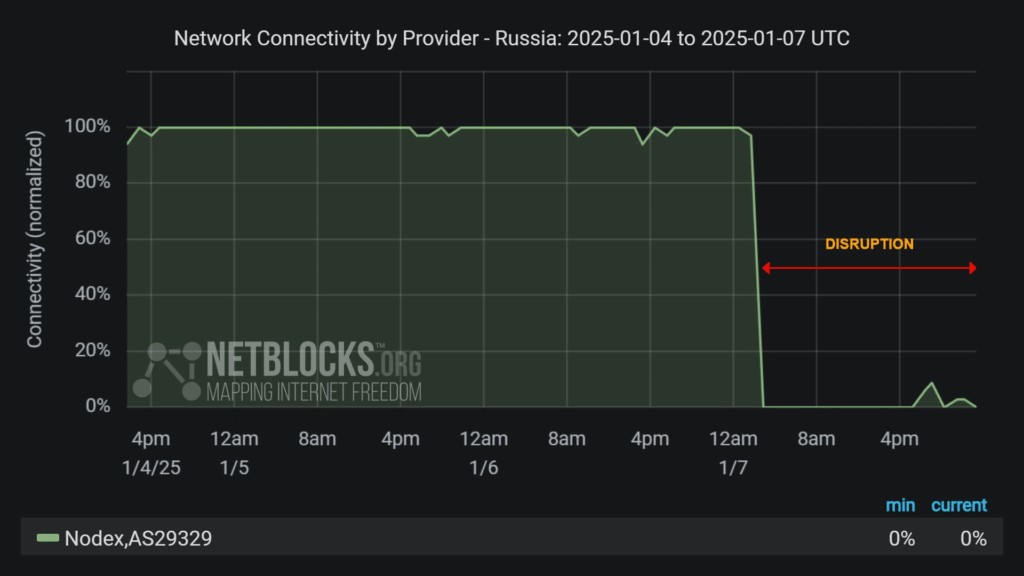

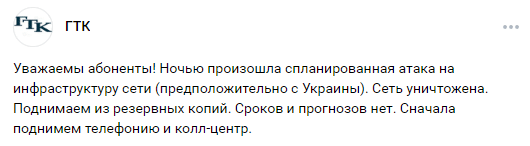

Cyber Alliance ucraino, un gruppo di hacktivisti attivo dal 2016, ha recentemente rivendicato un attacco che ha distrutto la rete dell’ISP russo Nodex. L’operazione, avvenuta a gennaio 2025, ha visto gli hacker sottrarre dati sensibili dalla rete dell’azienda e cancellare i sistemi senza lasciare backup. Questo attacco, motivato dal conflitto geopolitico in corso, è stato confermato dalla stessa Nodex, che ha dichiarato di essere al lavoro per ripristinare i sistemi compromessi.

Cyber Alliance è noto per le sue azioni contro le istituzioni russe, inclusi il Ministero della Difesa e varie agenzie governative. In questo caso, l’obiettivo principale era infliggere un danno diretto alla capacità operativa di un’infrastruttura critica russa, evidenziando l’importanza della cyber-guerra come strumento nel conflitto tra Russia e Ucraina.

Le azioni di Cyber Alliance dimostrano che gli attivisti digitali possono avere un impatto significativo sul piano strategico, paralizzando operazioni essenziali e mettendo in difficoltà l’avversario. Tuttavia, sollevano anche interrogativi etici e legali sull’uso della guerra cibernetica da parte di attori non statali.

Gli attacchi condotti da Silk Typhoon, MirrorFace e l’attacco di Cyber Alliance a Nodex sottolineano l’importanza di una sicurezza informatica robusta per proteggere le infrastrutture critiche e la sovranità digitale. Mentre gli stati nazionali rafforzano le loro capacità offensive e difensive, aziende e governi devono collaborare per fronteggiare le minacce sempre più sofisticate nel cyberspazio.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.