Il report pubblicato da watchTowr Labs rivela uno scenario inquietante: le infrastrutture abbandonate e i domini scaduti utilizzati in passato da cyberattaccanti continuano a rappresentare un enorme rischio per la sicurezza globale: in particolare, è stato scoperto come i cosiddetti backdoor nelle backdoor consentano di sfruttare vecchi exploit per monitorare o addirittura controllare sistemi compromessi.

La scoperta: migliaia di sistemi compromessi

Gli esperti di watchTowr hanno dimostrato che, acquisendo domini ormai inattivi ma utilizzati da criminali informatici per backdoor, è possibile ottenere accesso a sistemi compromessi in passato. Questa tecnica permette di raccogliere dati dai sistemi senza eseguire nuove compromissioni, un esempio di hacking a costo quasi zero.

In breve: 4.000 backdoor attive sono state individuate durante la ricerca, coinvolgendo:

- governi di diversi Paesi,

- università e istituzioni accademiche in Asia,

- altre organizzazioni rilevanti.

Questa ricerca dimostra come gli attaccanti stessi siano vulnerabili alle proprie infrastrutture mal gestite, un fenomeno sempre più comune nel panorama della sicurezza informatica.

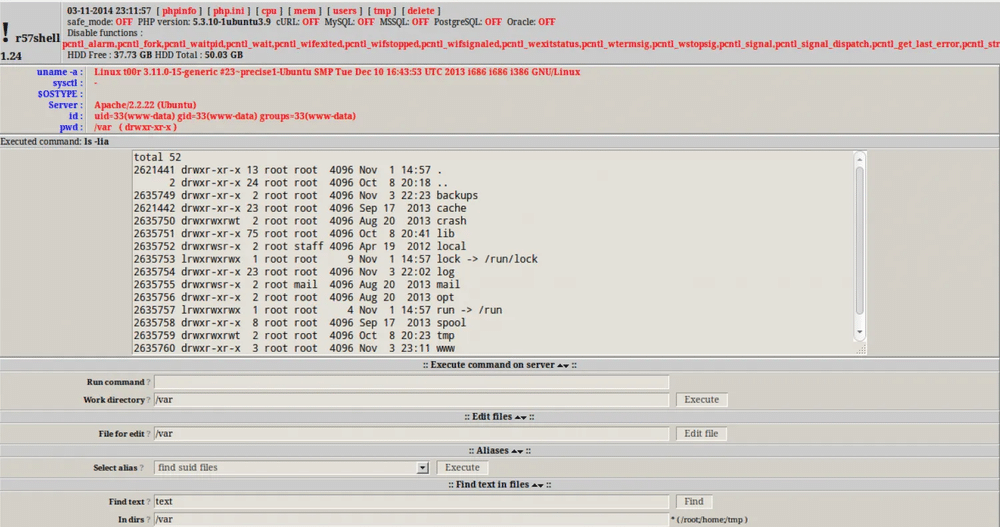

Web shell: il cuore del problema

Le web shell rappresentano uno degli strumenti più diffusi per mantenere accesso a un sistema compromesso. Questi software, che spesso sembrano innocui, consentono agli attaccanti di eseguire comandi, gestire file e persino implementare ulteriori backdoor.

Il problema? Molte di queste shell contengono backdoor secondarie che permettono agli autori originali del software di ottenere accesso agli stessi sistemi compromessi ed è questo il motivo per cui la minaccia è stata identificata come Backdoor nelle backdoor. È una “guerra tra hacker”, dove la cattiva gestione delle risorse porta a conseguenze imprevedibili.

Come è stato sfruttato il problema backdoor nelle backdoor

Il team di watchTowr ha utilizzato una tecnica relativamente semplice ma efficace:

- Acquisto di domini scaduti: Molti backdoor facevano riferimento a domini non più registrati. Registrandoli di nuovo, gli esperti hanno intercettato comunicazioni provenienti da sistemi compromessi.

- Monitoraggio del traffico: Configurando i server per registrare richieste in arrivo, è stato possibile tracciare sistemi infetti e comprendere l’entità del problema.

- Analisi dei dati: Con oltre 300 MB di log, sono emerse compromissioni di alto profilo, inclusi siti governativi e infrastrutture critiche.

Esempi rilevanti

- Governi: Sono stati individuati sistemi compromessi appartenenti a domini governativi in Cina, Nigeria e Bangladesh.

- Infrastrutture abbandonate: Gli attaccanti hanno sfruttato strumenti obsoleti, lasciando però evidenti tracce che altri hacker possono utilizzare.

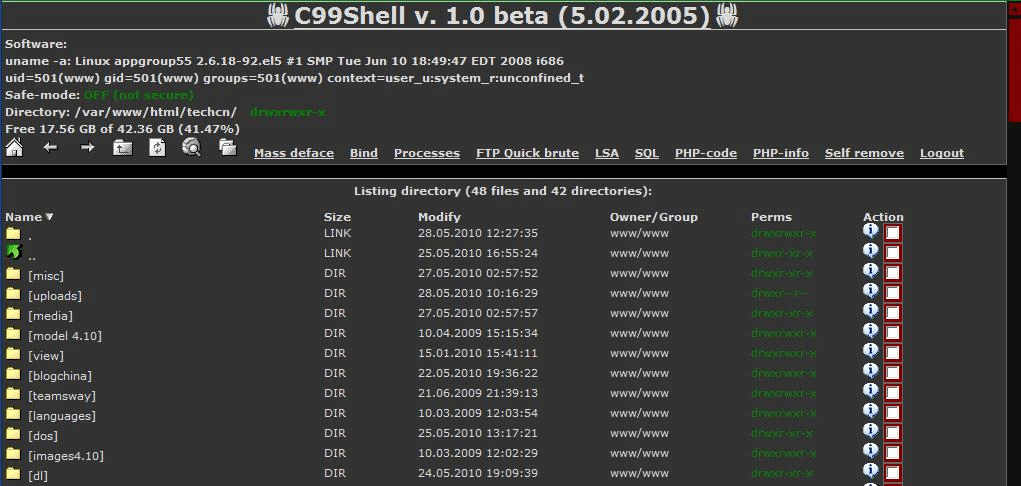

Un esempio particolarmente interessante riguarda una web shell chiamata c99shell, che includeva codice per inviare automaticamente le credenziali di accesso al server originale degli sviluppatori della shell. Un errore che espone i sistemi compromessi a un controllo esterno non autorizzato.

Lezione per la sicurezza informatica

Questa ricerca sottolinea l’importanza di:

- Monitorare e disattivare infrastrutture non più in uso: Domini scaduti o sistemi obsoleti rappresentano un rischio enorme.

- Testare continuamente la sicurezza: La mancata gestione delle vulnerabilità porta a conseguenze che vanno oltre l’accesso iniziale.

- Collaborazione internazionale: Organizzazioni come The Shadowserver Foundation giocano un ruolo cruciale nel mitigare i rischi legati a queste infrastrutture abbandonate.

L’analisi di watchTowr dimostra come il panorama della sicurezza informatica sia complesso e pieno di rischi nascosti. Mentre gli attaccanti cercano di sfruttare le falle nei sistemi, anche loro sono vittime delle proprie negligenze. Per affrontare la sfida delle backdoor nelle backdoor sfida, è essenziale un approccio proattivo e continuo alla gestione della sicurezza.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU. In qualità di Affiliato Amazon, ricevo un guadagno dagli acquisti idonei. Questo non influenza i prezzi per te.