La vulnerabilità NTLMv1 in Active Directory continua a rappresentare una minaccia significativa nonostante gli sforzi per eliminarla. Una ricerca condotta da Silverfort ha rivelato che il Group Policy progettato per disabilitare NTLMv1 può essere aggirato attraverso una configurazione errata nelle applicazioni on-premise. Questo consente agli attaccanti di sfruttare un protocollo obsoleto, aprendo la strada a movimenti laterali e escalation di privilegi.

NTLM: un protocollo obsoleto ma ancora diffuso

Cosa è NTLM?

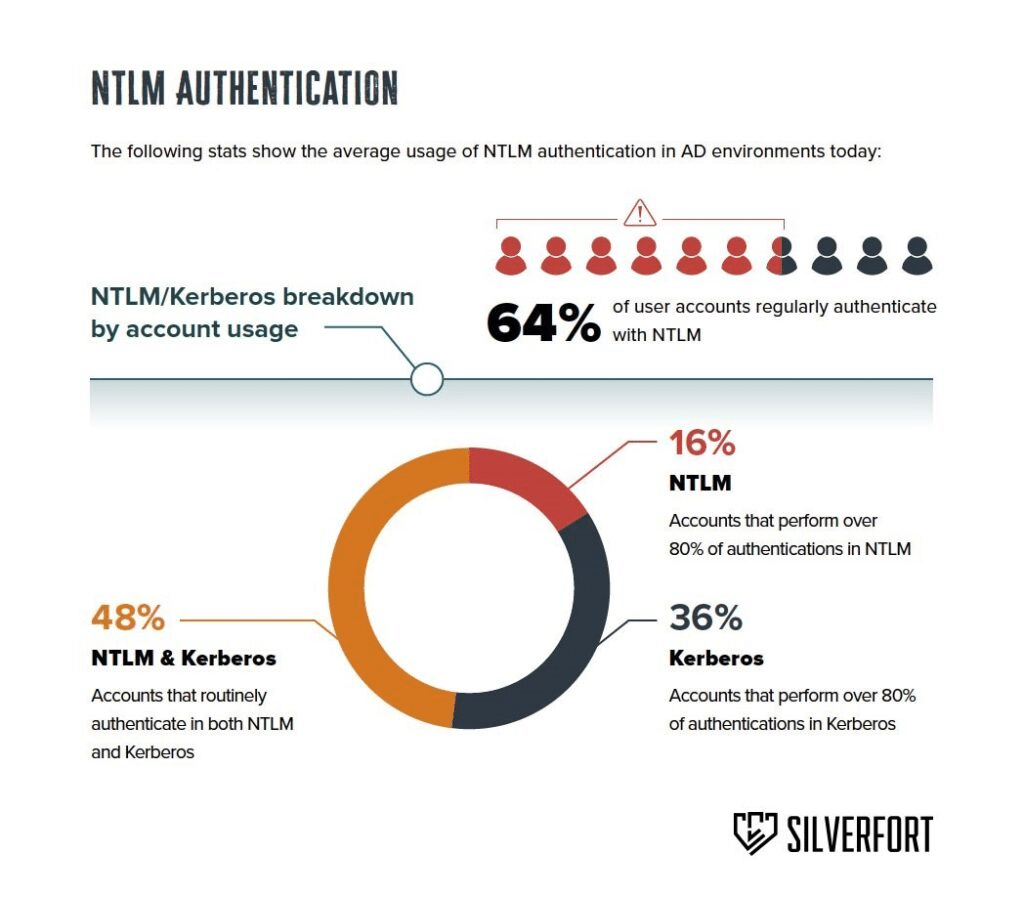

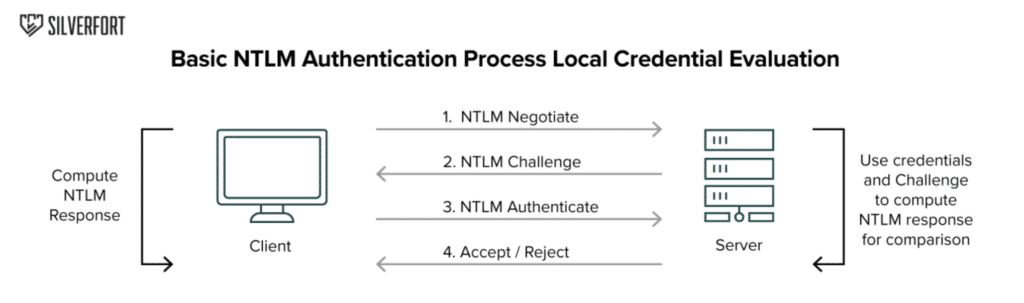

NTLM (NT LAN Manager) è un protocollo di autenticazione sviluppato negli anni ‘90 per ambienti Windows. Nonostante sia stato ampiamente sostituito da protocolli più sicuri come Kerberos, NTLM è ancora utilizzato per motivi di compatibilità, in particolare nelle versioni legacy dei sistemi Microsoft.

Differenze tra NTLMv1 e NTLMv2

- NTLMv1 utilizza algoritmi crittografici deboli (DES) e una sfida server di soli 8 byte, facilmente vulnerabile ad attacchi brute-force e relay.

- NTLMv2 migliora la sicurezza grazie a crittografie più robuste (RC4) e sessioni uniche, ma non elimina completamente i rischi di attacchi relay o compromissioni.

Perché NTLMv1 in Active Directory è ancora in uso?

Molte applicazioni legacy o non-Windows continuano a supportare NTLMv1 in Active Directory per garantire la compatibilità. Tuttavia, la sua diffusione rappresenta una vulnerabilità critica nelle reti aziendali.

Il bypass del Group Policy per NTLMv1

Scoperta della vulnerabilità

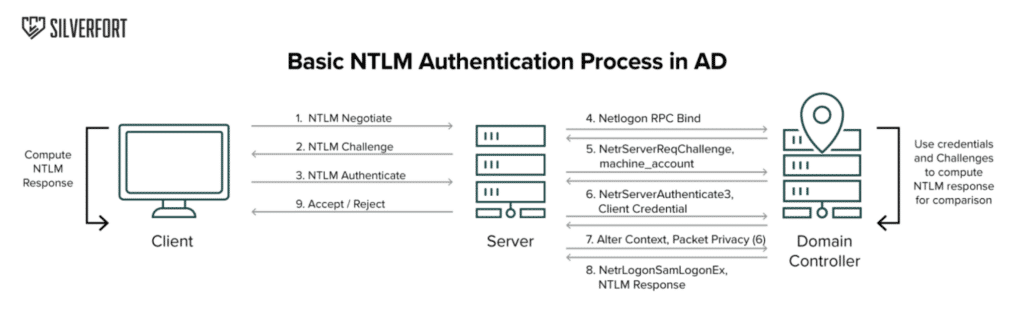

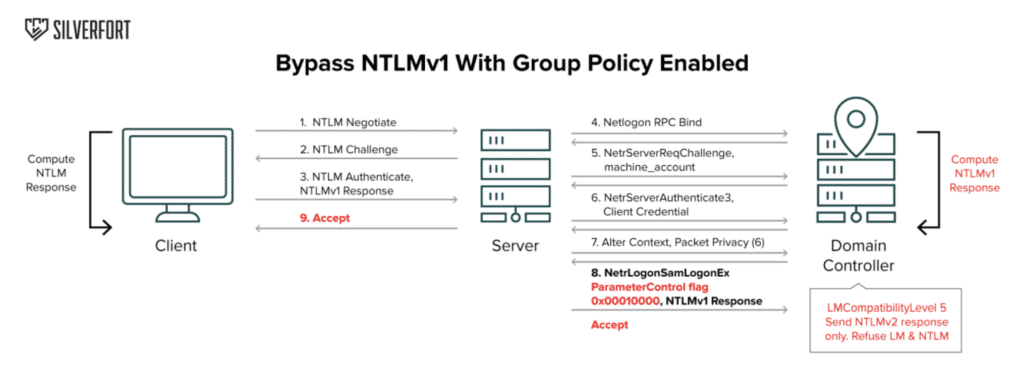

Il Group Policy di Active Directory include un’impostazione per bloccare NTLMv1 a livello di dominio, configurata tramite la chiave di registro LMCompatibilityLevel. Tuttavia, Silverfort ha scoperto che le applicazioni on-premise possono configurarsi per forzare l’uso di NTLMv1, bypassando questa protezione.

Come avviene il bypass?

Il bypass sfrutta una funzione del protocollo Netlogon (NetrLogonSamLogonEx) che consente alle applicazioni di richiedere un’autenticazione NTLMv1 anche quando il Group Policy è attivo. Questo permette agli attaccanti di intercettare il traffico NTLMv1 e decifrare le credenziali offline.

Implicazioni del bypass NTLMv1 in Active Directory: rischio per le reti aziendali

Chi è a rischio?

- Organizzazioni con applicazioni legacy: Molte applicazioni on-premise o sviluppate internamente continuano a utilizzare NTLMv1 come fallback per l’autenticazione.

- Dispositivi non-Windows: Client come macOS o Linux possono essere particolarmente vulnerabili quando si connettono a risorse aziendali che richiedono NTLMv1.

Conseguenze di un attacco

- Intercettazione del traffico NTLMv1: Gli attaccanti possono catturare messaggi di autenticazione NTLMv1 e decifrare le credenziali offline.

- Movimento laterale: Con le credenziali compromesse, è possibile ottenere accesso non autorizzato ad altre risorse della rete.

- Escalation di privilegi: Gli attaccanti possono utilizzare le credenziali decifrate per ottenere diritti amministrativi su domini critici.

Il falso senso di sicurezza

Molte organizzazioni ritengono che l’attivazione del Group Policy per bloccare NTLMv1 sia sufficiente. Tuttavia, la scoperta di Silverfort dimostra che i controlli basati su Group Policy possono essere aggirati, lasciando le reti vulnerabili.

Mitigazioni consigliate per eliminare NTLMv1 in Active Directory

Passaggi fondamentali per proteggere le reti

- Abilitare i log di audit: Monitorare tutte le autenticazioni NTLM nel dominio per identificare eventuali richieste NTLMv1.

- Mappare le applicazioni vulnerabili: Individuare e aggiornare le applicazioni che supportano NTLMv1 o richiedono autenticazioni legacy.

- Implementare autenticazioni moderne: Sostituire NTLM con protocolli più sicuri come Kerberos o l’autenticazione basata su certificati.

- Utilizzare soluzioni avanzate di sicurezza: Piattaforme come Silverfort consentono di rilevare e bloccare automaticamente le richieste NTLMv1, introducendo metodi di autenticazione moderni basati sul rischio.

Risposta di Microsoft e prossimi sviluppi

In risposta alla scoperta, Microsoft ha annunciato la rimozione completa del supporto per NTLMv1 in Active Directory a partire da Windows 11 versione 24H2 e Windows Server 2025. Questa misura rappresenta un passo importante verso l’eliminazione dei protocolli legacy.

L’abbandono di NTLMv1 è solo l’inizio. Le organizzazioni devono adottare un approccio proattivo, aggiornando sistemi e applicazioni per ridurre il rischio di compromissione. Soluzioni di autenticazione avanzata e formazione continua sono essenziali per mantenere la sicurezza in un panorama di minacce in costante evoluzione.

La vulnerabilità NTLMv1 dimostra quanto sia importante eliminare protocolli legacy dalle infrastrutture aziendali. Attraverso il monitoraggio delle autenticazioni, l’adozione di protocolli moderni e la collaborazione con fornitori come Microsoft, le organizzazioni possono mitigare i rischi e garantire un ambiente più sicuro per i propri dati.

Iscriviti alla Newsletter

Non perdere le analisi settimanali: Entra nella Matrice Digitale.

Matrice Digitale partecipa al Programma Affiliazione Amazon EU...